- 内存马如何进行研判?

内存马本身无文件、在内存中运行,无文件的web后门,成功标志是攻击者能够通过特制的HTTP请求与它进行交互,并成功执行命令,获取回显或建立更高级的C2信道。

内存马大致分为:明文/弱加密内存马和强加密内存(如冰蝎、哥斯拉)

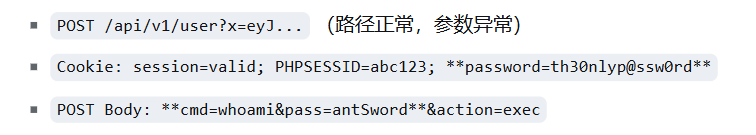

A、明文/弱加密内存马请求特征:

1、异常参数与密码:在GET/POST参数、cookie或header中存在固定的“密码”或“指令”字段。

2、动态路径:内存马可以绑定在任何现有路径,访问静态资源或正常功能的路径,却触发了命令执行逻辑。

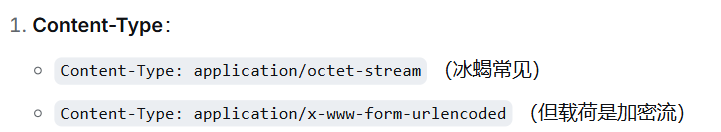

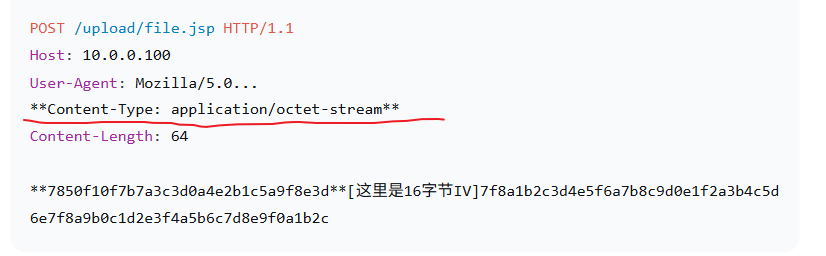

B、加加密内存马(冰蝎/哥斯拉)请求特征

2、攻击载荷特征:

长度固定/规整:请求体长度通常是16的倍数(AES加密块大小),且每次请求长度可能相近

高熵值:载荷内容在流量中显示为强随机的二进制数据,没有可读字符串

分析内存马回显响应(成功执行证据)

A、1、正常页面夹带恶意回显

2、命令执行的结果被放在请求头中。

3、content-type与内容不匹配。

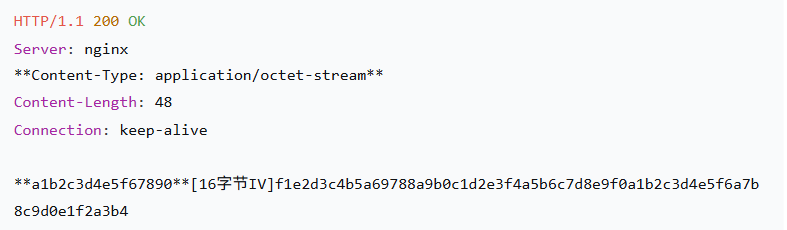

B、强加密内存马(冰蝎/哥斯拉)的成功响应特征

1、加密响应体:响应包的content-type同样为applictain/octet-stream。长度固定、高熵值的二进制数据。存在双向加密流:请求是加密的二进制,响应也是加密的二进制流。

2、固定长度响应。

3、反弹shell、进程链异常、建立C2通信、内网横向移动。

- 应急响应

1、立即隔离主机,把网线或禁用网络端口,在防火墙或交换机上设置严格访问控制策略,只允许特定管理IP访问该主机,并拒绝该主机的所有出站连接,切断攻击者C2通道。

2、封堵IP

3、内存转储与分析:使用MAT加载堆转储文件、查找可疑的Filter、Servlet、Controller或Listener实例。查找类名随机、没有对应的class文件、或被注入到已知组件中恶意对象。

4、进程分析(ps | aux grep java、lsof -p )、网络连接分析(netstat -antp | grep ESAT)

5、日志分析:web应用日志(异常的URL、参数、User-Agent)、系统日志查看是否有异常进程创建记录。

6、修复漏洞、升级主键、清除内存马、重启JAVA应用服务或重启服务器,释放内存。重新上线服务器。

内存马研判

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.mzph.cn/news/976563.shtml

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

实用指南:__工艺数据管理的范式转变:金仓数据库替代MongoDB实操实践__

pre { white-space: pre !important; word-wrap: normal !important; overflow-x: auto !important; display: block !important; font-family: "Consolas", "Monaco", "Courier New", …

KEYDIY KD NB27-3 3-Button Universal Flip Remote - 5pcs for Audi Universal Fit

Struggling to Find Reliable Audi Remotes? Meet the KEYDIY KD NB27-3 Universal Flip Remote

The Problem: Affordable, Universal Audi Remotes Are Hard to Come By

For European and American automotive repai…

NOIP 集训 day3 图论1

MST 相关

知识点:Kruskal

Prim

Kruskal 重构树洛谷 P4768 [NOI2018] 归程

经典题。先对海拔建出 kruskal 重构树,然后从起点开始通过海拔 \(>p\) 的点可达的所有点就是一个 \(v\) 的一个祖先(深度最小的满足海拔…

计算机网络—TCP和UDP

TCP 和 UDP 有什么区别?

TCP:提供了可靠、面向连接的传输,适用于需要数据完整性和顺序的场景

UDP:提供了更轻量、面向报文的传输,适用于实时性要求高的场景

区别总结:对比项

TCP

UDP连接方式

面向连接(三次握手…

Universal 3-Button Flip Remote Key for Hyundai: KEYDIY KD NB25-3 (5pcs/lot)

The Hyundai Key Replacement Solution: KEYDIY KD NB25-3 PCF Universal Flip Remote Key

Problem: Frustration with Hyundai Key Replacements

For European and American Hyundai owners and repair shops, tradit…

接口自动化平台用例执行引擎 — ApiTestEngine

前言

ApiTestEngine 主要是为了快速进行接口自动化平台开发,基于 unittest 设计的接口用例执行引擎,其实之前开发的接口自动化框架 apin 也可以作为测试平台的用例执行引擎。但是 apin 最初设计的初衷是基于 JSON 或…

NOIp 知识点复习

1. Floyd

//exam: B3647 【模板】Floyd

#include <iostream>

#include <cstring>

#include <cstdio>

#define int long long

using namespace std;

const int MAXN = 105;

int f[MAXN][MAXN];

int n…

Redis:高性能NoSQL数据库实战指南 - 教程

Redis:高性能NoSQL数据库实战指南 - 教程2025-11-25 22:46

tlnshuju

阅读(0)

评论(0) 收藏

举报pre { white-space: pre !important; word-wrap: normal !important; overflow-x: auto !important; display: bloc…

2025年口碑好的轮胎品牌哪家好:十大消费者信赖品牌揭秘

2025年口碑好的轮胎品牌哪家好:十大消费者信赖品牌揭秘在当前消费端愈发重视驾乘体验与安全信赖的市场语境下,“口碑好的轮胎品牌哪家好”正迅速跃升为车主、采购决策者与行业观察者共同聚焦的核心议题。伴随新能源汽…

2025年反渗透一体机/软化水设备/中水再生水回用设备/净水处理设备厂家最新权威推荐:产能、专利、环保三维数据透视,行业数据用户口碑,工业/家用选择指南

随着城镇化进程加快与环保政策收紧,净水、纯水、软化水设备成为解决村镇饮水安全、工业用水净化的核心装备。本榜单基于技术实力、区域适配性、案例验证三大维度,结合《2024中国水处理设备行业发展报告》及环保项目招…

AcWing 860:染色法判定二分图 ← 并查集

【题目来源】https://www.acwing.com/problem/content/862/【题目描述】给定一个 n 个点 m 条边的无向图,图中可能存在重边和自环。请你判断这个图是否是二分图。【输入格式】第一行包含两个整数 n 和 m。接下来 m …

回调函数20251125

1.回调函数:将函数作为指针传参给其他函数使用,实现解耦作用,将各个功能分开。举例,不含参数的回调函数:#include"stdio.h"

int Callback()

{ printf("Hello, this is Callback "); re…

rime(小狼毫)+雾凇+皮肤+万象大模型+个人词库补充

rime(小狼毫)+雾凇+皮肤+万象大模型+个人词库补充

在使用rime一段时间后,以下是我的配置心得

很多配置都基于ymal文夹,可以先去稍微了解一些yaml格式,不符合yaml格式的修改是不会生效的

(简单介绍 冒号后面一定要有…

2025年中国前五大轮胎品牌:专业测评与选购指南

2025年中国前五大轮胎品牌:专业测评与选购指南在当前产业转型与消费升级交汇的关键节点,“中国前五大轮胎品牌”已成为资本市场、主机厂供应链与广大消费者研判行业走势与品质选择的核心议题。为给行业及消费者提供基…

lru_cache装饰器的缓存清除机制原理

lru_cache 装饰器的缓存清除机制核心围绕 LRU(Least Recently Used,最近最少使用)算法 展开,仅在特定条件下触发清除,且分为「被动淘汰」「主动清除」「隐式清除」三类场景。以下是详细拆解:

一、核心:LRU 淘汰…

2025年中国前十大轮胎品牌:最新官方榜单深度解析

2025年中国前十大轮胎品牌:最新官方榜单深度解析在当前汽车产业加速重构与消费升级并行的新周期,“中国前十大轮胎品牌”已成为资本市场、主机厂供应链与广大消费者研判行业走向的核心坐标。为给行业及消费者提供基于…

Python内置的lru_cache装饰器实现缓存教程

functools.lru_cache 是 Python 内置的函数缓存装饰器,基于「最近最少使用(LRU)」策略管理缓存,能自动缓存函数的调用结果,避免重复执行高耗时函数(如复杂计算、数据库查询)。以下是它的完整使用指南,包含基础…

)

+雾凇+皮肤+万象大模型+个人词库补充)