前言

去年夏天,我作为渗透测试工程师参与某电商企业的红队评估 —— 模拟黑客入侵,找出系统漏洞。当我用 “钓鱼邮件” 让客服点击恶意链接,再通过内网横向移动拿到核心数据库权限时,企业安全负责人脸色发白:“原来黑客真的能这么轻易进来?”

那时我想起 3 年前刚入行的场景:第一次用 SQLMap 从靶场导出用户密码,第一次用蚁剑连接 WebShell,第一次在 SRC 平台提交高危漏洞报告。从 “模仿黑客” 到 “帮企业防御黑客”,我逐渐明白:多数企业对 “黑客如何入侵” 毫无概念,更不知道 “渗透测试” 是提前堵漏洞的关键。

这篇文章,我会结合自己的实战经历,拆解黑客入侵网站的完整流程,再讲清企业为何必须做渗透测试 —— 不是 “要不要做”,而是 “不做会付出什么代价”。

一、黑客入侵网站:5 步 “隐身术”,多数企业防不住

黑客入侵不是 “电影里的炫酷代码”,而是有固定流程的 “精密操作”。我曾无数次在红队项目中模拟这套流程,发现 80% 的企业连第一关 “信息收集” 都防不住。以下是黑客入侵的核心 5 步,每一步都附我实战中的真实案例。

1. 第一步:信息收集

黑客不会上来就攻击,而是先花 70% 的时间收集信息,找到 “最软的柿子”。这一步最隐蔽,企业往往毫无察觉。

常用工具与工艺:

| 工具 / 技术 | 作用 | 实战案例 |

|---|---|---|

| Fofa/ZoomEye | 搜 “企业相关资产”(如 “domain = 某电商.com”) | 我曾用 Fofa 找到该电商未公开的 “测试环境”(test.xxx.com),里面还保留着真实用户信息 |

| OneForAll | 批量收集子域名 | 挖掘出 “pay.xxx.com”“user.xxx.com” 等核心业务子域名,其中 “admin.xxx.com” 未做访问限制 |

| Nmap | 扫描端口与服务版本 | 扫描到 “user.xxx.com” 开放 8080 端口(Tomcat),且版本是有漏洞的 Tomcat 7.0.81 |

| WHOIS / 备案查询 | 查企业域名注册信息、服务器 IP 归属 | 找到该电商的服务器位于某云厂商,且 IP 段内有 10 台同属该企业的服务器 |

黑客的 “信息收集逻辑”:

找 “边缘资产”—— 比如测试环境、废弃子域名、员工个人邮箱。我曾在某企业的废弃子域名(2018 年停用)中,发现管理员的弱口令(admin/123456),直接登录后台拿到数据库权限。就是他们不会只盯着 “官网”,而

企业盲区:多数企业只保护 “官网”,却忽视测试环境、子域名的安全,这些反而成了黑客的 “突破口”。

2. 第二步:边界突破 —— 用 “漏洞” 打开网站大门

信息收集完成后,黑客会针对 “高危资产” 找漏洞,常见的 3 类漏洞能突破 80% 企业的边界。我在红队工程中,常用这 3 类漏洞快速 getshell。

(1)SQL 注入:最经典的 “数据库破门术”

- 原理:用户输入未过滤,拼接进 SQL 语句导致漏洞。比如登录页 “username=admin’ or 1=1#”,能直接绕过验证。

- 工具与操作:用 Burp 抓包改参数,或用 SQLMap 自动化注入。我曾在该电商的 “订单查询页”(order.php?id=123)中,用 SQLMap 跑出发送 “-dbs” 命令,导出包含 “user”“pay” 的核心数据库。

- 后果:黑客能读取用户手机号、密码、支付记录,甚至修改订单金额(比如把 1000 元改成 1 元)。

(2)记录上传漏洞:把 “木马” 藏进网站

- 原理:网站未校验上传文件类型,黑客上传 “伪装成图片的 PHP 木马”(如 “test.jpg.php”),再通过访问文件 getshell。

- 实战细节:我在该电商的 “用户头像上传” 功能中,先上传 “test.jpg”(正常图片),再用 Burp 抓包把文件名改成 “test.php”,发现服务器直接接收。用蚁剑连接 “http://xxx.com/avatar/test.php”,拿到网站服务器的 root 权限。

- 企业误区:只校验 “前端文件后缀”,却没在后端做过滤 —— 黑客很容易用 Burp 改包绕过。

(3)业务逻辑漏洞:比技术漏洞更隐蔽的 “陷阱”

- 典型案例:“越权访问”“支付漏洞”。我在该电商的 “个人中心” 发现,修改 URL 中的 “user_id=123” 为 “user_id=124”,能直接查看其他用户的订单信息;在支付环节,把 “amount=100” 改成 “amount=-100”,体系反而给账户加了 100 元。

- 难点:这类漏洞程序扫不出来,全靠黑客 “模拟用户处理”—— 也是企业最容易忽视的漏洞类型。

黑客的 “边界突破逻辑”:

先试 “工具能扫到的技术漏洞”(SQL 注入、文档上传),再试 “手动测的逻辑漏洞”。多数企业的边界防御,连第一关都扛不住。

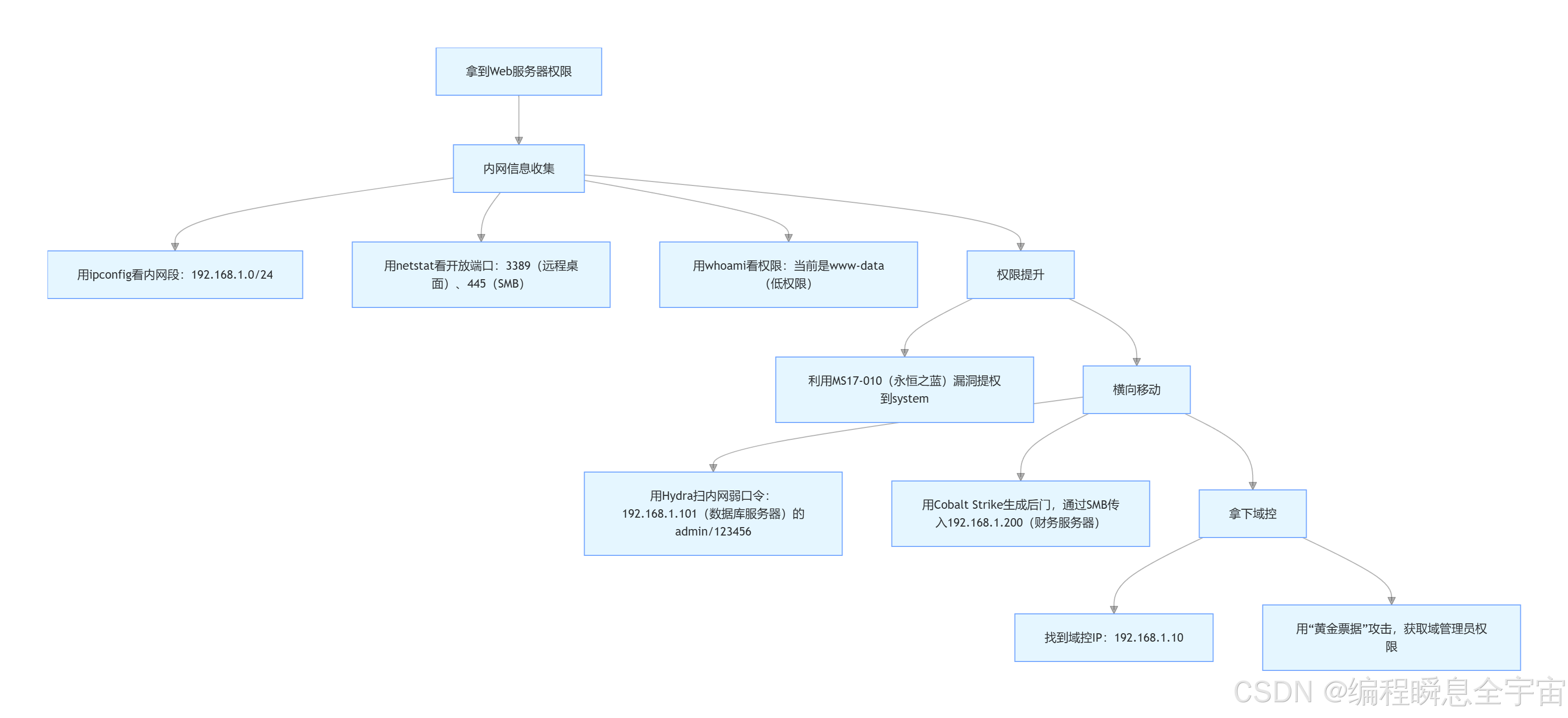

3. 第三步:内网渗透 —— 从 “单点突破” 到 “全面控制”

拿到网站服务器权限后,黑客不会停手,而是向企业内网渗透 —— 目标是 “域控服务器”(控制整个企业内网的核心)。这一步是红队评估的重点,也是企业防御的薄弱环节。

实战后果:

我在该电商的内网中,用上述流程拿下了 12 台服务器,包括财务服务器(能查看收款记录)、OA 服务器(能看企业内部邮件)。黑客到这一步,核心能控制企业的核心业务。

4. 第四步:数据窃取 / 破坏 —— 完成 “入侵目标”

黑客入侵的最终目的,要么是 “偷数据卖钱”,要么是 “破坏系统勒索”。

(1)数据窃取:

- 执行:用 “mysqldump” 导出数据库,或用 “xcopy” 复制档案到远程服务器。我曾在某企业的域控中,找到包含 “客户名单”“合同模板” 的共享文件夹,压缩后通过 FTP 传走。

- 黑市价格:用户手机号(1 元 / 条)、支付记录(10 元 / 条)、企业核心素材(几十万到几百万不等)。

(2)勒索病毒:

- 操作:加密企业服务器文件,弹出 “支付比特币解密” 的对话框。2023 年某连锁酒店被攻击,全国 500 家门店的系统瘫痪,最终支付了 200 万比特币赎金。

5. 第五步:痕迹清除

黑客会删除日志(如 Linux 的 /var/log/auth.log、Windows 的事件查看器),清除后门文件,甚至用 “流量伪装” 把数据传输伪装成正常业务流量。我在红队工程中,曾用 “Log Cleaner” 软件删除处理日志,企业安全团队查了 3 天,都没找到入侵痕迹。

二、企业网站为何必须做渗透测试?3 个 “血的教训” 告诉你答案

很多企业觉得 “我们网站小,黑客看不上”“有防火墙就够了”,直到出了事才后悔。我结合自己参与的应急响应案例,总结出企业必须做渗透测试的 3 个核心原因。

1. 原因 1:漏洞不会 “自动消失”,只会被黑客先发现

企业最常见的误区是 “没出问题就不用测”。但漏洞客观存在,比如 Tomcat 的弱口令、SQL 注入漏洞,只要没修复,早晚被黑客利用。

真实案例:某小型电商的 “裸奔” 教训

2023 年,我帮某小型电商做应急响应 —— 他们的用户数据被窃取,黑客在暗网叫卖 “10 万条手机号 + 密码”。排查后发现,网站存在 “SQL 注入漏洞” 已达 6 个月,期间有 3 波黑客入侵过,企业却毫无察觉。

如果他们提前做渗透测试,这个漏洞早就被修复,也不会付出 “用户流失 + 品牌损失 + 法律赔偿” 的代价。 “等黑客找上门”就是渗透测试的本质,是 “主动找漏洞”,而不。

2. 原因 2:防火墙防不住 “逻辑漏洞”,渗透测试能补上

很多企业花几十万买防火墙,却不知道防火墙只能防 “已知攻击特征”(如 SQL 注入的关键字),防不住 “业务逻辑漏洞”(如越权、支付漏洞)—— 而这类漏洞恰恰是黑客的 “主攻方向”。

我的渗透测试案例:

参数值异常。就是去年帮某金融企业做测试,他们的防火墙号称 “能拦截 99% 的攻击”,但我通过 “修改支付金额” 的逻辑漏洞,成功把 “1 万元理财” 改成 “1 元”,并完成购买。防火墙全程没报警 —— 基于我的操作全是 “正常业务请求”,只

结论:防火墙是 “城墙”,渗透测试是 “查城墙的裂缝”—— 裂缝不补,城墙再高也没用。

3. 原因 3:法律要求 “必须做”,不做会面临行政处罚

《网络安全法》第二十一条明确规定:“国家实行网络安全等级保护制度。网络运营者应当按照网络安全等级保护制度的要求,履行下列安全保护义务,保障网络免受干扰、破坏或者未经授权的访问,防止网络数据泄露或者被窃取、篡改。”

“等保测评” 的核心环节 —— 不做渗透测试,等保测评无法通过,企业会面临 “警告、罚款”,甚至被责令停业整顿。就是而渗透测试

真实案例:

2022 年某医疗企业因 “未开展等保测评 + 存在高危漏洞”,被监管部门罚款 50 万元,网站停业整改 1 个月,直接损失超 200 万元。对企业来说,渗透测试不是 “选择题”,是 “必修课”。

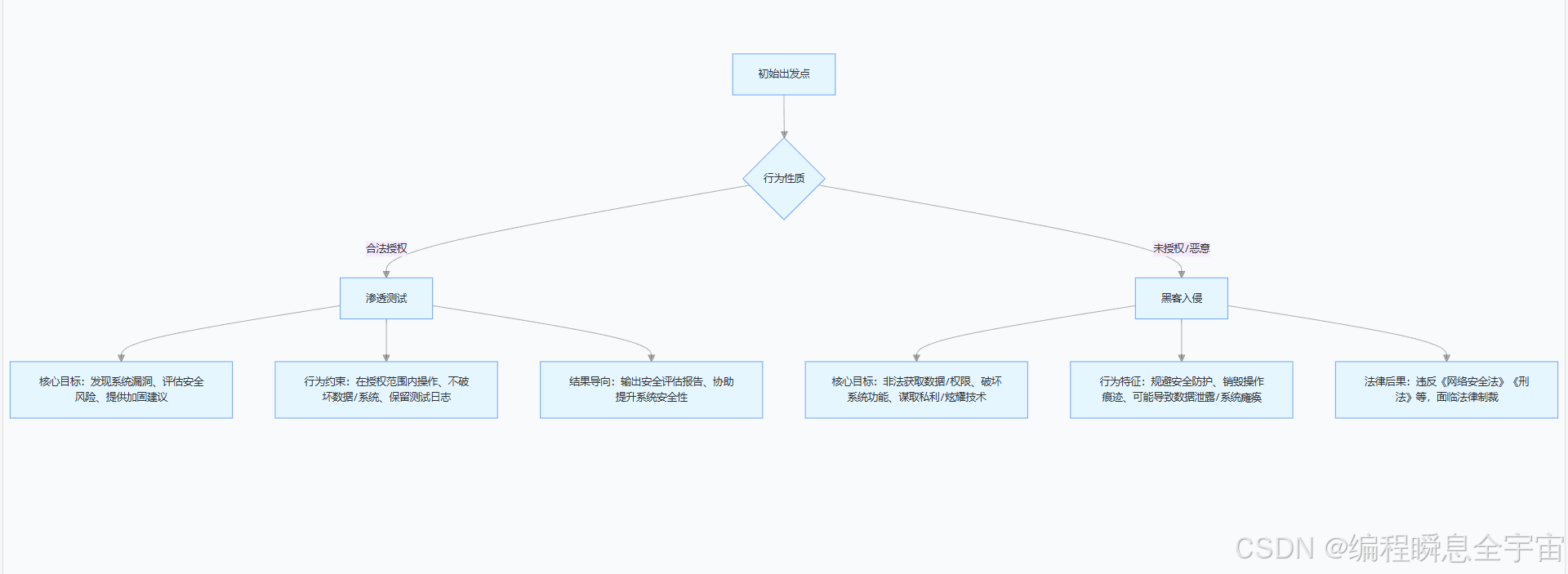

三、渗透测试 vs 黑客入侵:看似 “同一件事”,本质天差地别

很多企业分不清 “渗透测试” 和 “黑客入侵”,甚至觉得 “都是找漏洞,没必要花钱做测试”。其实两者的目的、合法性、结果完全不同,我用一张对比图讲清区别:

| 维度 | 渗透测试 | 黑客入侵 |

|---|---|---|

| 目的 | 帮企业发现漏洞,提供修复方案 | 窃取数据、破坏环境、勒索钱财 |

| 合法性 | 有企业书面授权,符合《网络安全法》 | 未经授权,属于违法犯罪行为 |

| 范围 | 限定测试目标(如 “只测官网 + 支付系统”) | 无限制,能入侵多少算多少 |

| 结果 | 输出《漏洞报告》,包含 “漏洞位置 + 利用步骤 + 修复建议” | 数据泄露、系统瘫痪、企业损失 |

| 透明度 | 全程与企业安全团队沟通,测试后清理痕迹 | 隐蔽操作,删除日志,让企业无法追溯 |

“小偷进家里偷东西”—— 前者帮你治病,后者让你受损。就是简单说:渗透测试是 “医生给病人做体检”,黑客入侵

四、企业做渗透测试的 3 个 “正确姿势”,避免 “白花钱”

很多企业做了渗透测试,却没效果 —— 要么找的团队不专业,要么不重视修复。结合我的经验,分享 3 个关键建议:

1. 选对测试团队:别只看 “价格低”,要看 “实战经验”

- 避开 “只会用工具扫漏洞” 的团队:专业团队会 “手动测逻辑漏洞”(如支付、越权),这才是企业的核心风险点。

- 优先选 “有红队经验” 的团队:红队工程师懂黑客的套路,能模拟真实入侵流程,发现的漏洞更贴近实战。

- 看案例:要求团队提供 “同行业测试案例”(如电商、医疗),避免 “通用报告”。

2. 测试范围:别只测 “官网”,要具备 “全业务资产”

- 必须测的 3 类资产:官网、核心业务系统(支付、用户中心)、内网服务器(OA、财务环境)。

- 重点测 “边缘资产”:测试环境、废弃子域名、员工邮箱,这些是黑客的 “突破口”。

3. 重视漏洞修复:别让 “报告变废纸”

- 建立 “漏洞修复时间表”:高危漏洞(如 SQL 注入、文档上传)7 天内修复,中危漏洞 30 天内修复。

- 修复后做 “回归测试”:确认漏洞真的被修复,避免 “表面修复”(如只改前端,没改后端)。

- 定期复测:建议每季度做 1 次渗透测试,尤其是 “业务更新后”(如上线新功能、升级架构)。

“最划算的投资”就是结语:渗透测试不是 “成本”,

去年帮某电商做渗透测试,发现并修复了 5 个高危漏洞,收费 10 万元。后来该电商的同行被黑客入侵,损失超 500 万元 —— 对比来看,10 万元的测试费,帮他们避免了 50 倍的损失。

对企业来说,网络安全的 “成本” 永远比 “损失” 小。黑客不会因为 “你的网站小” 就放过你,也不会因为 “你没做过坏事” 就手下留情。而渗透测试,是企业抵御黑客的 “第一道防线”—— 早做早安心,晚做悔莫及。

作为渗透测试工程师,我见过太多企业因 “忽视安全” 而付出代价,也见过很多企业因 “提前测试” 而规避风险。希望这篇文章能帮企业看懂 “黑客的套路”,重视 “渗透测试的价值”—— 毕竟,在网络安全领域,“预防” 永远比 “补救” 更重要。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最架构的学习路线,大家跟着该大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,请看下方扫描即可前往获取

)

![AT_arc189_b [ARC189B] Minimize Sum](http://pic.xiahunao.cn/AT_arc189_b [ARC189B] Minimize Sum)

)

- 实践)