工欲善其事必先利其器,在新入门网络安全的小伙伴而言。这些工具你必须要有所了解。本文我们简单说说这些网络安全工具吧!

Web安全类

Web类工具主要是通过各种扫描工具,发现web站点存在的各种漏洞如sql注入、xss等。从而获取系统权限,常用的工具如下:

😘01 Nmap

nmap是我们首先使用的一款工具。利用此工具我们可以扫描站点对应的IP,已经开启的端口、服务、操作系统等信息。同时可以用来作为一个漏洞扫描、暴力破解、指纹识别、指纹识别等。

nmap

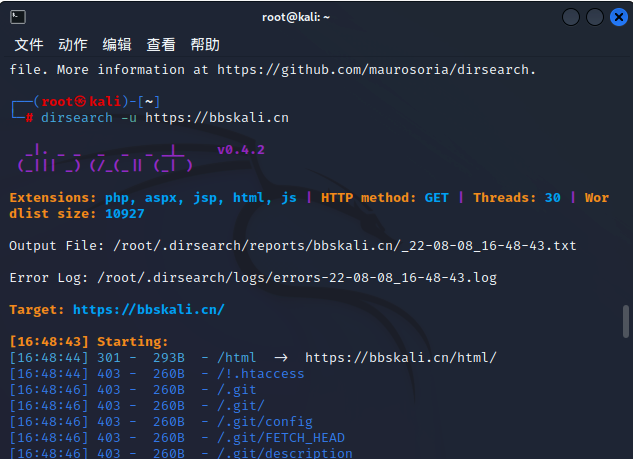

☢️02 dirsearch

dirsearch主要用户站点目录的扫描。通过扫描我们可以得到的站点的管理员后台、备份文件、站的的目录结构等信息。同类型的工具还有Gobuster DIRB Wfuzz等。每款工具各有所长,但原理差不多。

🐻❄️03 dnsmap

dnsmap是一款子域名收集工具。当主站没有找到漏洞时,我们可以通过旁站漏洞同样拿下目录。此类有限的工具也很多,如Layer子域名挖掘机等。

✈️04 web漏洞扫描

web漏洞扫描类工具可谓百花齐放。最著名的工具有Nessus appscan awvs owasp zap xray等等。分别为大家简单介绍下。

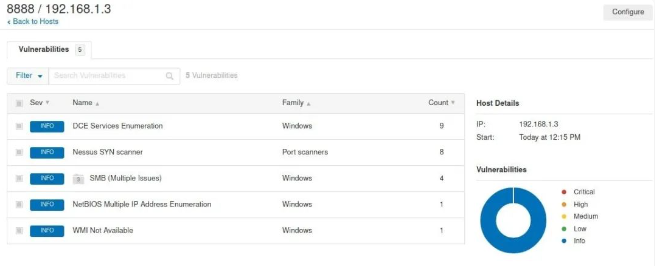

Nessus

Nessus是目前全世界最多人使用的系统漏洞扫描与分析软件。功能十分强大,分普通版和专业版。输入目标后即可一键扫描漏洞。输入结果直观明了。

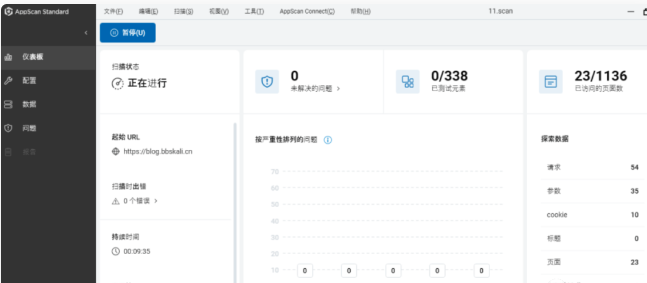

appscan

AppScan使用强大的扫描引擎,自动爬取目标应用程序并测试漏洞。测试结果按优先级排列,并以允许操作员快速分类问题并深入发现发现的最关键漏洞的方式呈现。

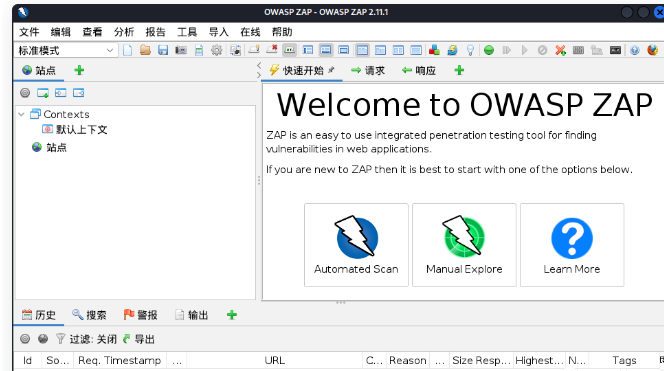

owasp zap

OWASP ZAP,全称:OWASP Zed Attack Proxy攻击代理服务器是世界上最受欢迎的免费安全工具之一。ZAP可以帮助我们在开发和测试应用程序过程中,自动发现 Web应用程序中的安全漏洞。另外,它也是一款提供给具备丰富经验的渗透测试人员进行人工安全测试的优秀工具。

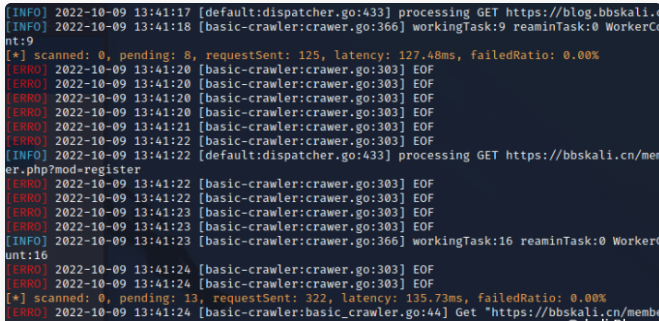

xray

xray 是一款功能强大的安全评估工具,由多名经验丰富的一线安全从业者呕心打造而成,主要特性有:检测速度快。发包速度快; 漏洞检测算法效率高。支持范围广。大至 OWASP Top 10 通用漏洞检测,小至各种 CMS 框架 POC,均可以支持。同时还可以与Burp联动。双重伤害最为致命。

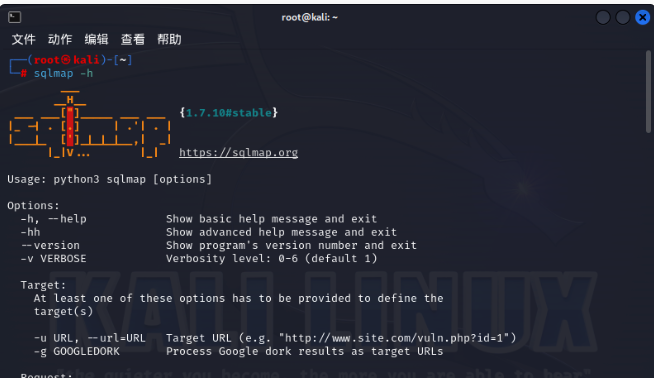

😍05 sqlmap

sqlmap是一个自动化的SQL注入工具,主要的功能是扫描,发现并利用给定的URL的SQL注入漏洞。是网络安全爱好者必须工具之一。相

🐸06 Burpsuite

Burp Suite是一个用于测试网络应用程序安全性的图形化工具。在web测试中,常用此工具进行漏洞扫描、抓包分析、改包、暴力破解、是非常重要的一款工具。

到此,web安全类常用的工具就为大家介绍到这里。当然除了上述这些工具,还有很多其他优秀的工具,但由于时间和精力有限,就不一一列举了。

系统安全

系统安全主要包括针对Windows Linux等操作系统漏洞扫描、ssh ftp密码破解等。常见的工具如下:

😒07 Metasploit

msfconsole简称msf是一款常用的渗透测试工具,包含了常见的漏洞利用模块和生成各种木马。是网络安全爱好者入门必备神器。

🐯08 Cobalt Strike

Cobalt Strike可以理解为可视化的Metasploit。是一款美国Red Team开发的渗透测试神器,常被业界大佬称为CS。

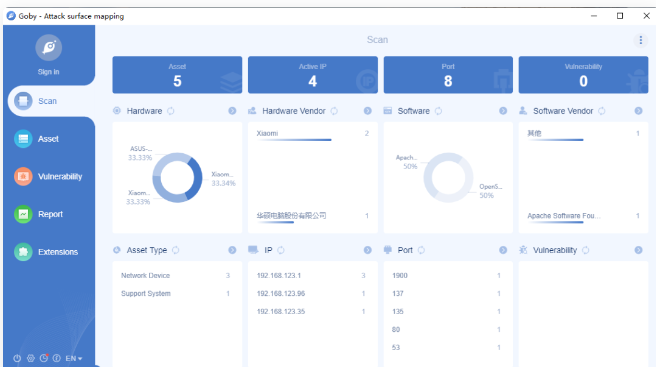

🎶09 Goby

Goby 是一款新的网络安全测试工具,由Zwell(Pangolin、JSky、FOFA 作者)打造,它能够针对一个目标企业梳理最全的攻击面信息,同时能进行高效、实战化漏洞扫描。

🚵10 Yakit

Yakit它是一个高度集成化的安全测试平台。包含的功能也比较多如端口扫描、暴力破解、丰富的插件、数据包拦截修改等常规功能。相关文章推荐《国产单兵渗透神器-Yakit》

密码破解类

👻11 hashcat

hashcat最流行、最快速、最专业的密码恢复工具之一。它支持 5 种独特的攻击模式,适用于 300 多种高度优化的哈希算法。它可以支持 CPU、GPU 和更多硬件加速器,并有助于分布式密码破解。相关文章推荐《利用彩虹表破解Hash]》《利用Hashcat破解WiFi密码》

🐇12 John

John可以简单理解为离线版的hash破解工具。支持系统密码、PDF 文件、ZIP、RAR、wifi密码等等。

🎶13 Medusa

常见的密码破解工具,能力比前面两个较弱,但是支持的协议比较多。例如 SMB、HTTP、POP3、MSSQL、SSH 等等。

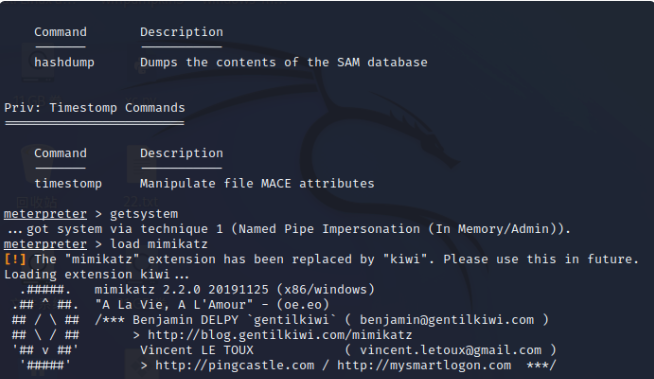

☢️14 Mimikatz

主要用于从Windows主机内存中提取密码、PIN、哈希码和 Kerberos 票证,并将其保存在纯文本文件中。

WIFI安全类

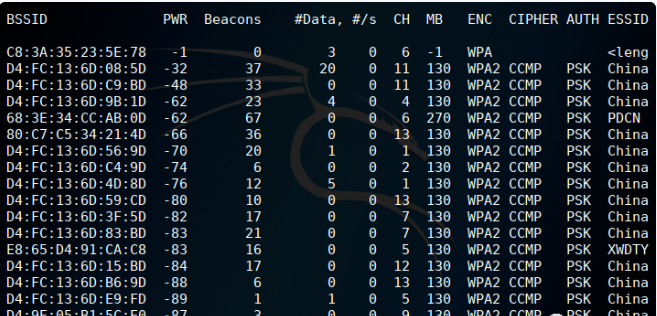

😘15 aircrack-ng套件

airmon-ng他是一个套件,不同的套件有不同的作业。如扫描WiFi用airodump-ng 破解用aircrack-ng。最基本、最入门的WiFi密码找回工具。

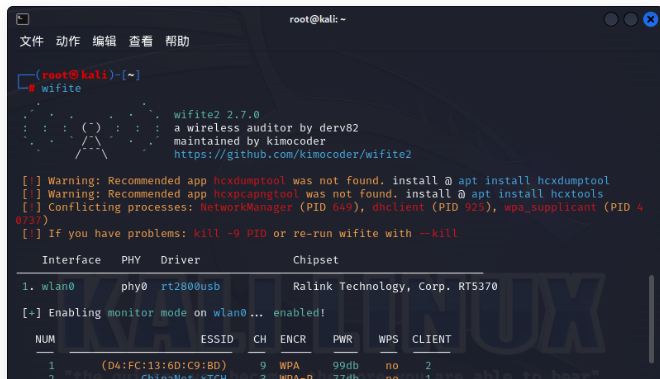

✈️16 wifite

傻瓜式一键WiFi破解工具。专制各种不服。

😍17 fluxion

最经典的一款WiFi钓鱼工具。同类型的工具还有airgeddon

中间人攻击

☢️18 Wireshark

Wireshark是世界上首要和广泛使用的网络协议分析工具。利用此工具,我们可以捕获数据包信息,在http协议中还可以抓取账号 密码 图片 聊天记录等信息。

🐸19 ettercap

ettercap是最常用的一款中间人工具。需要注意的是,由于各种协议的更新,ettercap的很多功能已经没法玩了。但是在局域网内还是可以玩的。

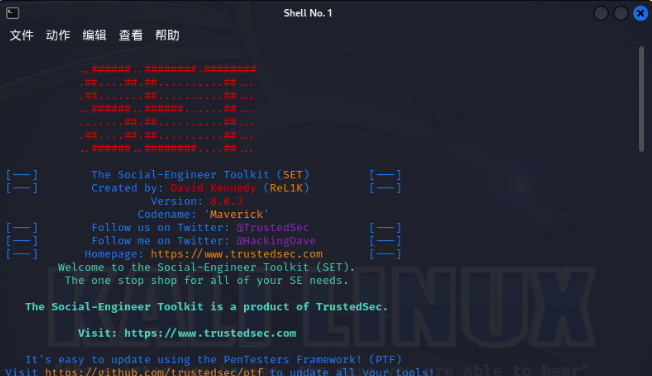

🐯20 Social Engineering Tools

不多说了,set最你牛叉。只不过每次启动依赖环境各种报错,但不影响使用。

题外话

网络安全行业特点

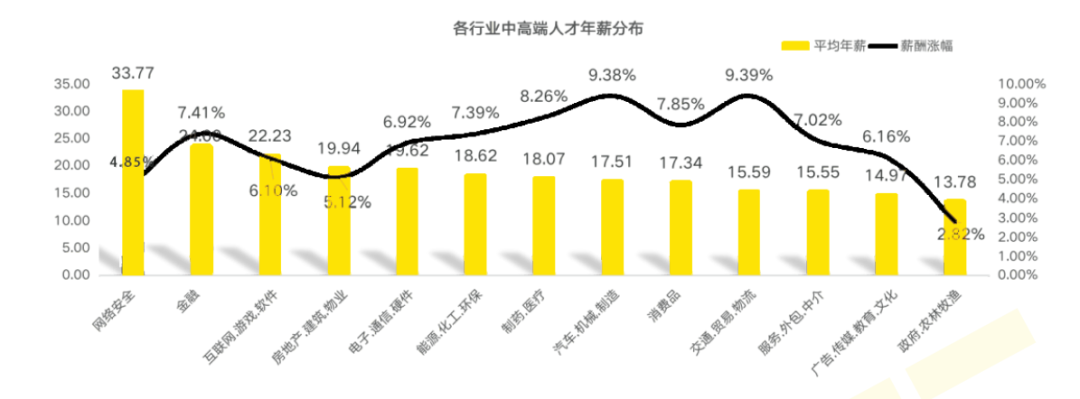

1、就业薪资非常高,涨薪快 2022年猎聘网发布网络安全行业就业薪资行业最高人均33.77万!

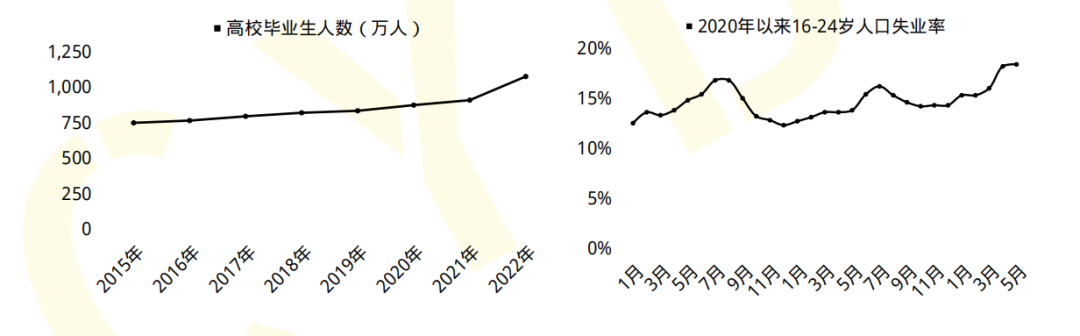

2、人才缺口大,就业机会多

2019年9月18日《中华人民共和国中央人民政府》官方网站发表:我国网络空间安全人才 需求140万人,而全国各大学校每年培养的人员不到1.5W人。猎聘网《2021年上半年网络安全报告》预测2027年网安人才需求300W,现在从事网络安全行业的从业人员只有10W人。

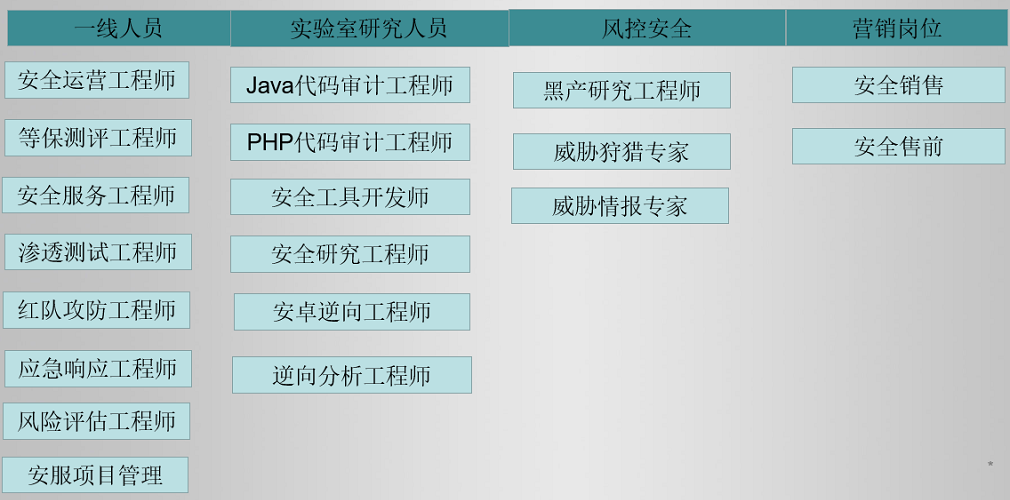

行业发展空间大,岗位非常多

网络安全行业产业以来,随即新增加了几十个网络安全行业岗位︰网络安全专家、网络安全分析师、安全咨询师、网络安全工程师、安全架构师、安全运维工程师、渗透工程师、信息安全管理员、数据安全工程师、网络安全运营工程师、网络安全应急响应工程师、数据鉴定师、网络安全产品经理、网络安全服务工程师、网络安全培训师、网络安全审计员、威胁情报分析工程师、灾难恢复专业人员、实战攻防专业人员…

职业增值潜力大

网络安全专业具有很强的技术特性,尤其是掌握工作中的核心网络架构、安全技术,在职业发展上具有不可替代的竞争优势。

随着个人能力的不断提升,所从事工作的职业价值也会随着自身经验的丰富以及项目运作的成熟,升值空间一路看涨,这也是为什么受大家欢迎的主要原因。

从某种程度来讲,在网络安全领域,跟医生职业一样,越老越吃香,因为技术愈加成熟,自然工作会受到重视,升职加薪则是水到渠成之事。

关于网络安全学习指南

学习网络安全技术的方法无非三种:

第一种是报网络安全专业,现在叫网络空间安全专业,主要专业课程:程序设计、计算机组成原理原理、数据结构、操作系统原理、数据库系统、 计算机网络、人工智能、自然语言处理、社会计算、网络安全法律法规、网络安全、内容安全、数字取证、机器学习,多媒体技术,信息检索、舆情分析等。

第二种是自学,就是在网上找资源、找教程,或者是想办法认识一-些大佬,抱紧大腿,不过这种方法很耗时间,而且学习没有规划,可能很长一段时间感觉自己没有进步,容易劝退。

第三种就是去找培训。

接下来,我会教你零基础入门快速入门上手网络安全。

网络安全入门到底是先学编程还是先学计算机基础?这是一个争议比较大的问题,有的人会建议先学编程,而有的人会建议先学计算机基础,其实这都是要学的。而且这些对学习网络安全来说非常重要。但是对于完全零基础的人来说又或者急于转行的人来说,学习编程或者计算机基础对他们来说都有一定的难度,并且花费时间太长。

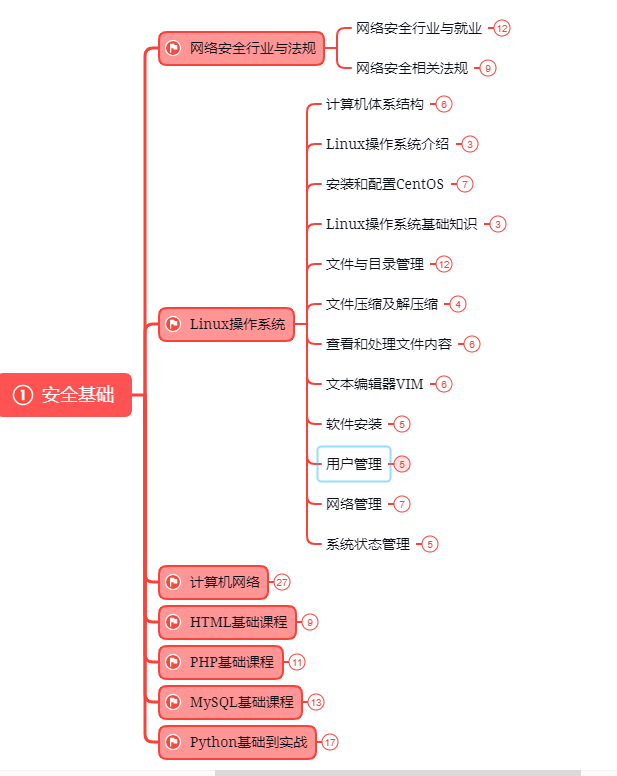

第一阶段:基础准备 4周~6周

这个阶段是所有准备进入安全行业必学的部分,俗话说:基础不劳,地动山摇

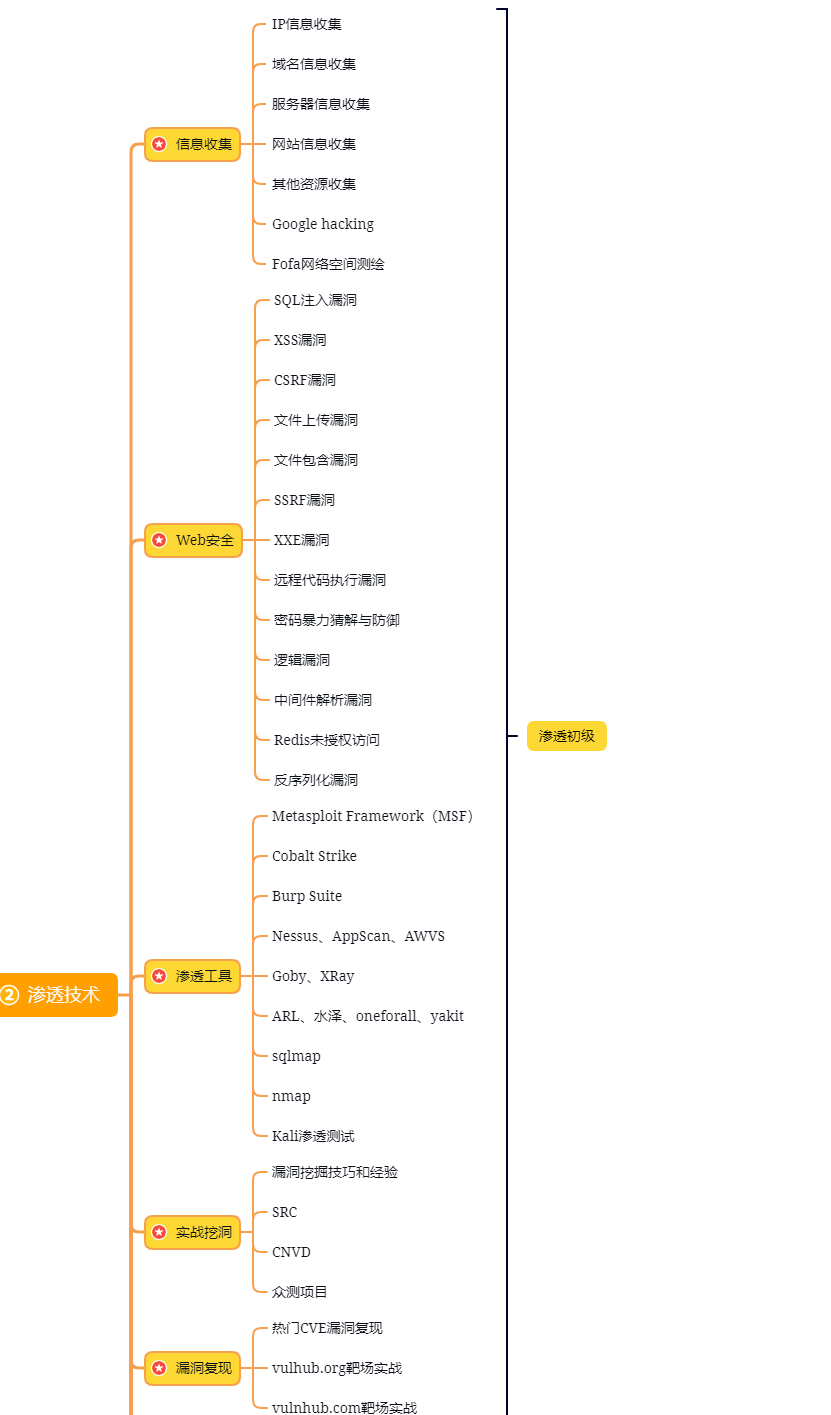

第二阶段:web渗透

学习基础 时间:1周 ~ 2周:

① 了解基本概念:(SQL注入、XSS、上传、CSRF、一句话木马、等)为之后的WEB渗透测试打下基础。

② 查看一些论坛的一些Web渗透,学一学案例的思路,每一个站点都不一样,所以思路是主要的。

③ 学会提问的艺术,如果遇到不懂得要善于提问。

配置渗透环境 时间:3周 ~ 4周:

① 了解渗透测试常用的工具,例如(AWVS、SQLMAP、NMAP、BURP、中国菜刀等)。

② 下载这些工具无后门版本并且安装到计算机上。

③ 了解这些工具的使用场景,懂得基本的使用,推荐在Google上查找。

渗透实战操作 时间:约6周:

① 在网上搜索渗透实战案例,深入了解SQL注入、文件上传、解析漏洞等在实战中的使用。

② 自己搭建漏洞环境测试,推荐DWVA,SQLi-labs,Upload-labs,bWAPP。

③ 懂得渗透测试的阶段,每一个阶段需要做那些动作:例如PTES渗透测试执行标准。

④ 深入研究手工SQL注入,寻找绕过waf的方法,制作自己的脚本。

⑤ 研究文件上传的原理,如何进行截断、双重后缀欺骗(IIS、PHP)、解析漏洞利用(IIS、Nignix、Apache)等,参照:上传攻击框架。

⑥ 了解XSS形成原理和种类,在DWVA中进行实践,使用一个含有XSS漏洞的cms,安装安全狗等进行测试。

⑦ 了解一句话木马,并尝试编写过狗一句话。

⑧ 研究在Windows和Linux下的提升权限,Google关键词:提权

以上就是入门阶段

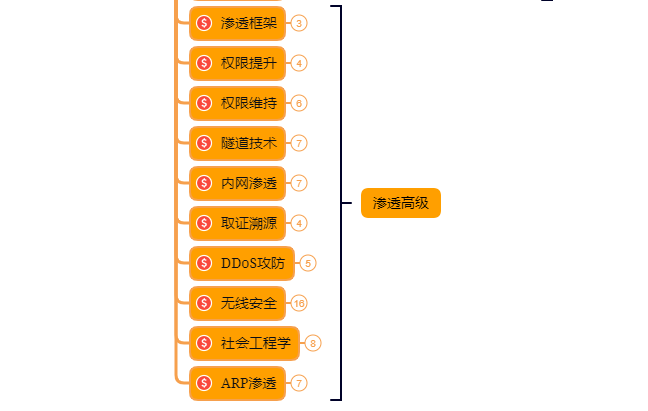

第三阶段:进阶

已经入门并且找到工作之后又该怎么进阶?详情看下图

给新手小白的入门建议:

新手入门学习最好还是从视频入手进行学习,视频的浅显易懂相比起晦涩的文字而言更容易吸收,这里我给大家准备了一套网络安全从入门到精通的视频学习资料包免费领取哦!

如果你对网络安全入门感兴趣,那么你需要的话可以在下方扫码领取!!

)

)

——单目标优化)

![[数据结构]————排序总结——插入排序(直接排序和希尔排序)—选择排序(选择排序和堆排序)-交换排序(冒泡排序和快速排序)—归并排序(归并排序)](http://pic.xiahunao.cn/[数据结构]————排序总结——插入排序(直接排序和希尔排序)—选择排序(选择排序和堆排序)-交换排序(冒泡排序和快速排序)—归并排序(归并排序))