DDoS攻击是目前最常见的网络攻击方式之一,各种规模的企业包括组织机构都在受其影响。对于未受保护的企业来讲,每次DDoS攻击的平均成本为20万美元。可见,我们显然需要开展更多的DDoS防御工作。除考虑如何规避已发生的攻击外,更重要的是培养准确检测攻击的能力。今天我们便从DDoS的工作原理入手,聊聊如何做好DDoS防御。

DDoS攻击的运作原理

DDoS 攻击通过使目标服务器填满流量,使其超负荷到无法运行的程度,从而致使网站瘫痪。换句通俗易懂的话来讲,好比成千上万的人试图同时进入一扇门,但这种攻击会令所有人的尝试变成徒劳,包括那些有合法理由要抵达另一端的人。由于攻击会从四面八方涌现,使拦截变得异常艰难。可以想象下这个画面:浩浩荡荡的人群挤满了门口,只从中拦下了一个意图不轨之人(或恶意流量源)禁止其进入完全无济于事,原因在于同样的情况会重复发生成百上千次。

如何做好云中的DDoS防御

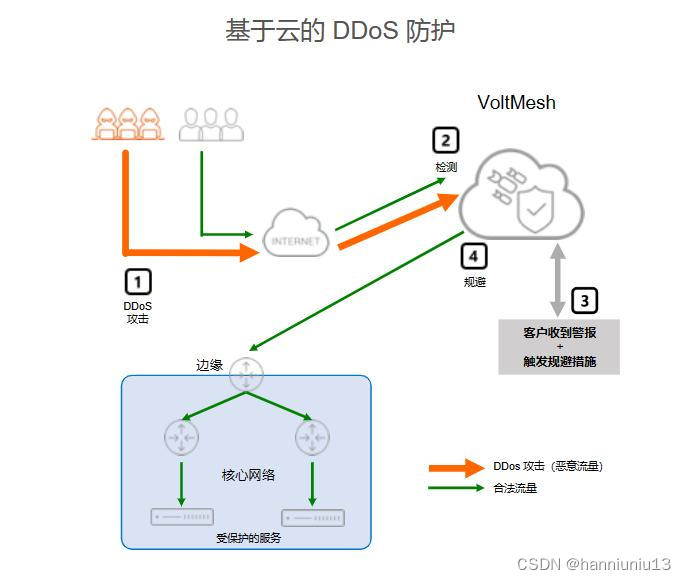

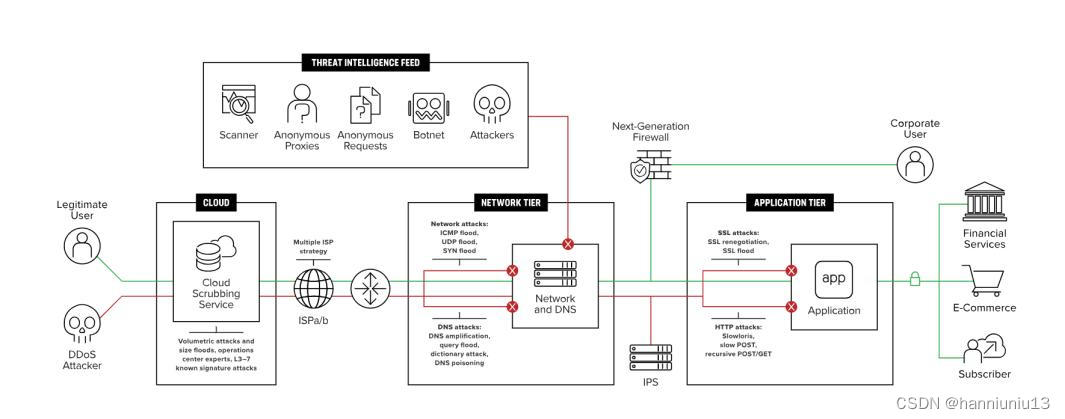

在运营多个IP传输服务和大规模DDoS攻击防护的情况下,如果容量攻击超过本地设备或互联网链接的容量,则企业团队能通过API调用或直接在分布式云门户中激活规避功能,然后分布式云将快速公告受到攻击的IP前缀并在60秒内实施规避。清洗后的流量将通过直接BGP对等互连或GRE隧道从分布式云进行接收。

云端交付的防护,可在攻击入侵用户的网络基础设施前便予以阻止。F5分布式云WAAP提供DDoS缓解和高级安全服务,以抵御企业和托管/服务提供商的L3-L7+ 攻击。基于SaaS的服务提供跨连接、网络和安全服务的单一管理平台,以简化运营。用户可以使用基于BGP的流量重定向到F5的分布式云全球网络,以增加他们对本地DDoS和安全设备的现有投资,或者可以在高性能全球主干网中订阅我们的IP传输以及L3 VPN网络。

应用和针对它们的威胁都在不断发展演变,因此持续的安全治理至关重要。在DDoS防御的过程中,可积极寻求来自F5安全运营中心(F5 SOC)的支持,F5安全运营中心专家能帮助用户管理WAF、Bot防御和DDoS防护,突破企业“战或逃”反应模式,真正解除威胁。

)

D2. Burenka and Traditions (hard version))

)

)