XSSer

0x01 安装

环境:kali、python3(必须是python3,kali默认为python2)

安装步骤:

git clone https://github.com/epsylon/xsser.git

cd xsser

sudo python3 setup.py install

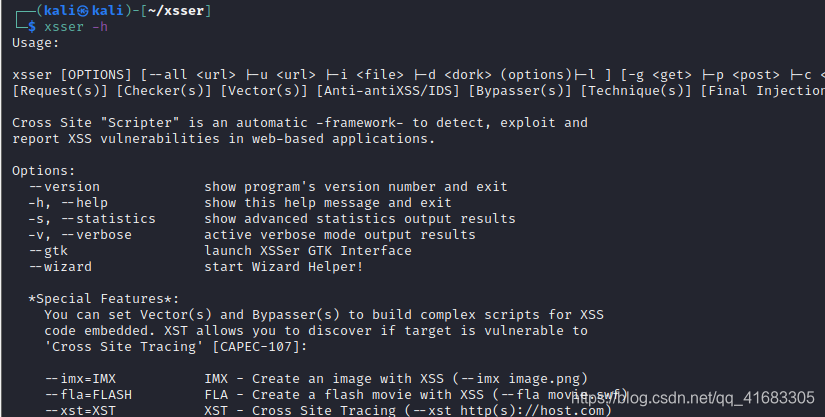

使用命令:

xsser -h

查看有无安装成功,安装成功

0x02 参数意义

options

--version 显示程序的版本号-h, --help 显示帮助信息-s, --statistics 显示高级显示输出结果-v, --verbose 激活冗余模式输出结果--gtk 加载 XSSer GTK 接口

特别用法:

你可以选择 Vector(s) 和 Bypasser(s) 结合特殊的用法来注入代码:--imx=IMX 利用XSS代码植入来创建一个假的图象--fla=FLASH 利用XSS代码植入来创建一个假的swf

选择目标

至少有一个选择必须被指定来设置来源以获得目标(s)的url。. 你需要选择然后运行XSSer:-u URL, --url=URL 键入目标URL进行分析-i READFILE 从一个文件中读取URL-d DORK 利用搜索引擎傻瓜式的搜索URL--De=DORK_ENGINE 傻瓜式的利用搜索引擎 (bing, altavista,yahoo, baidu, yandex, youdao, webcrawler, ask, etc.查看 dork.py 文件来核对有效的搜索引擎)

HTTP/HTTPS的连接类型:

These options can be used to specify which parameter(s) we want to uselike payload to inject code.-g GETDATA 输入一个负荷来进行审计,使用 GET参数 (例如: '/menu.php?q=')-p POSTDATA 输入一个负荷来进行审计,使用 POST 参数(例如: 'foo=1&bar=')-c CRAWLING 目标URL的爬行数目(s): 1-99999--Cw=CRAWLER_WIDTH 爬行深度: 1-5--Cl 本地目标URL爬行 (默认 TRUE)

请求配置信息:

这些选项被用来制定如何攻击目标和使用负荷. 你有多重选择:--cookie=COOKIE 改变你的HTTP Cookie header--user-agent=AGENT 改变你的 HTTP User-Agent header (默认 SPOOFED)--referer=REFERER 使用别的HTTP Referer header (默认 NONE)--headers=HEADERS 额外的 HTTP headers 换行隔开--auth-type=ATYPE HTTP 认证类型 (基本值类型或者摘要)--auth-cred=ACRED HTTP 认证证书 (值 name:password)--proxy=PROXY 使用代理服务器 (tor:http://localhost:8118)--timeout=TIMEOUT 设定时间延迟 (默认 30)--delay=DELAY 设定每一个 HTTP request值 (默认 8)--threads=THREADS 最大数目的 HTTP requests并发 (默认 5)--retries=RETRIES 连接超时重试 (默认 3)

系统校验器

这些选项对于有过滤器的XSS 攻击很有效 和或者重复所利用的代码:--hash 如果目标重复内容,则每次检测hash(对预知可能错误的结果非常有用)--heuristic 启发式的设置才检测那些脚本会被过滤: ;\/<>"'=

攻击选择:

些选项被用在特殊的 XSS 向量源代码来注入到每一个负荷中。非常重要的, 如果你不想尝试通用的XSS注入代码,请使用默认参数. 只有一个选项:--payload=SCRIPT OWN - 插入你手动构造的XSS 语句---auto AUTO - 从文件中插入 XSSer '报告' 向量

选择 Bypasser(s)

这些选项用来编码所选择的攻击向量,如果目标使用反XSS过滤器代码和IPS规则,则尝试绕过所有的目标上的反XSS 过滤器代码和入侵防御系统规则,. 总之, 能结合其他的技巧 来提供编码:--Str 使用 String.FromCharCode()方法--Une 使用 Unescape() 函数--Mix 最小的 String.FromCharCode() 函数 和 Unescape()函数--Dec 使用小数编码--Hex 使用16进制编码--Hes 使用带分号的16进制编码--Dwo 编码IP地址向量为双字节--Doo 编码IP地址向量为八进制--Cem=CEM 手动尝试不同的字符编码(反向混淆效果更好) -> (例如: 'Mix,Une,Str,Hex')

特殊技巧

这些选项被用来尝试不同的XSS 技巧. 你可以进行多重选择:--Coo COO - Cookies注入--Xsa XSA - Agent 注入--Xsr XSR - Referer 注入--Dcp DCP - DCP注入--Dom DOM - DOM注入--Ind IND - HTTP 包含代码的快速响应--Anchor ANC - 使用影子攻击负荷 (DOM 影子!)

Select Final injection(s):

These options can be used to execute some 'special' injection(s) invulnerable target(s). You can select multiple and combine with yourfinal code (except with DCP code):--Onm ONM - 使用 MouseMove() 事件注入代码--Ifr IFR - 使用 <iframe>资源标签注入代码

混杂模式

--silent 禁止控制台输出结果--update 检查XSSer 最新稳定版本--save 直接输入结果到模版文件 (XSSlist.dat)--xml=FILEXML 输出 'positives'到一个XML文件 (--xml filename.xml)--publish 输出 'positives'本地网络 (identi.ca)--short=SHORTURLS 显示最后的短代码 (tinyurl, is.gd)--launch 发现的每个XSS都在浏览器进行测试

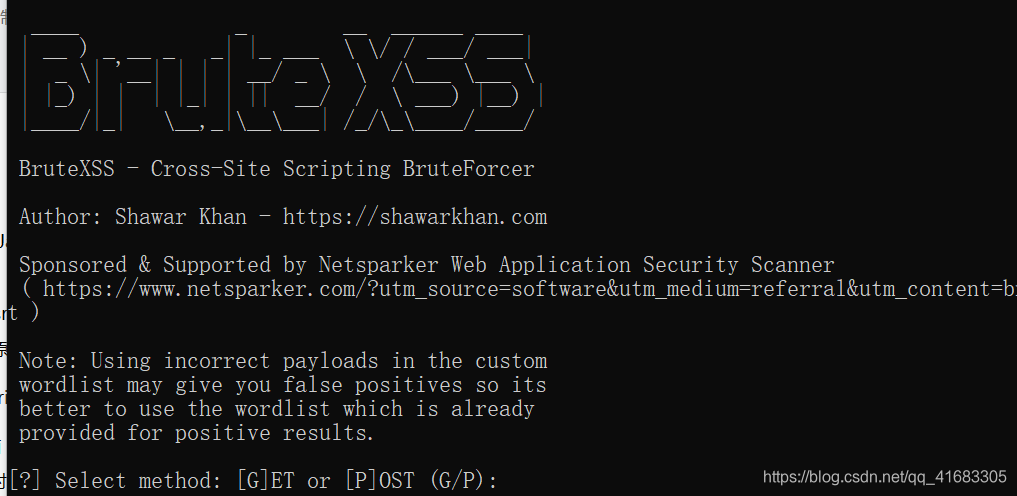

BruteXSS

0x01 安装

环境:windows,python2

下载地址:https://github.com/shawarkhanethicalhacker/BruteXSS-1

python brutexss.py

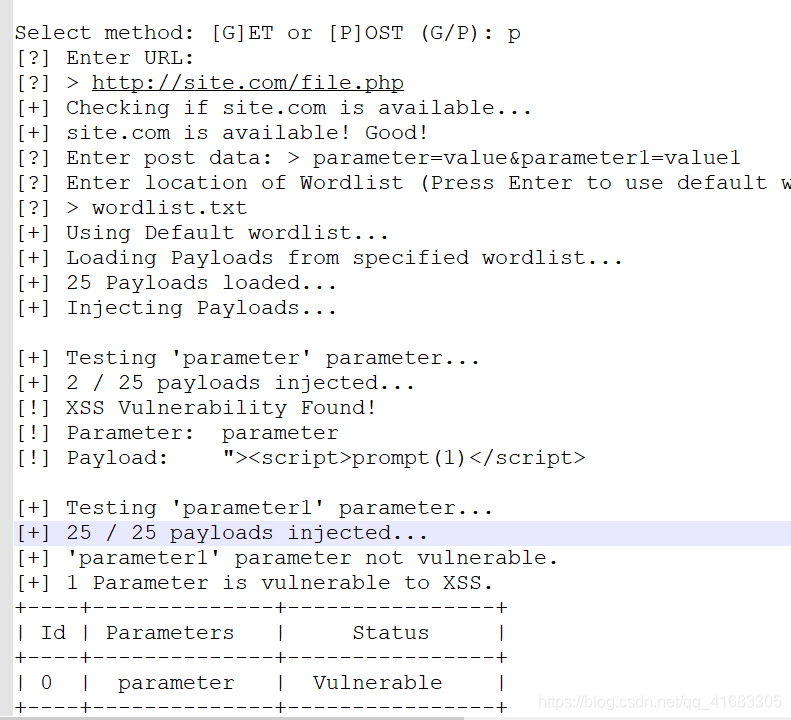

0x02 使用

按照提示给出参数即可

--------------------------------------------------------------------

继续补充

)

)

方法-将bool值转换为int)

安全访问服务器)

方法以及JavaScript中的示例)

函数以及JavaScript中的示例)

示例)