漏扫器

注意事项

扫描器会给客户的业务造成影响。比如,如果存在sql注入漏洞(重大的漏洞)的话,会给客户的数据库插入脏数据,后果很严重

主机漏扫

针对IP地址和网段的漏洞扫描,例如:22端口弱口令,445端口的永恒之蓝

扫描器:nessus,goby(用的最多)

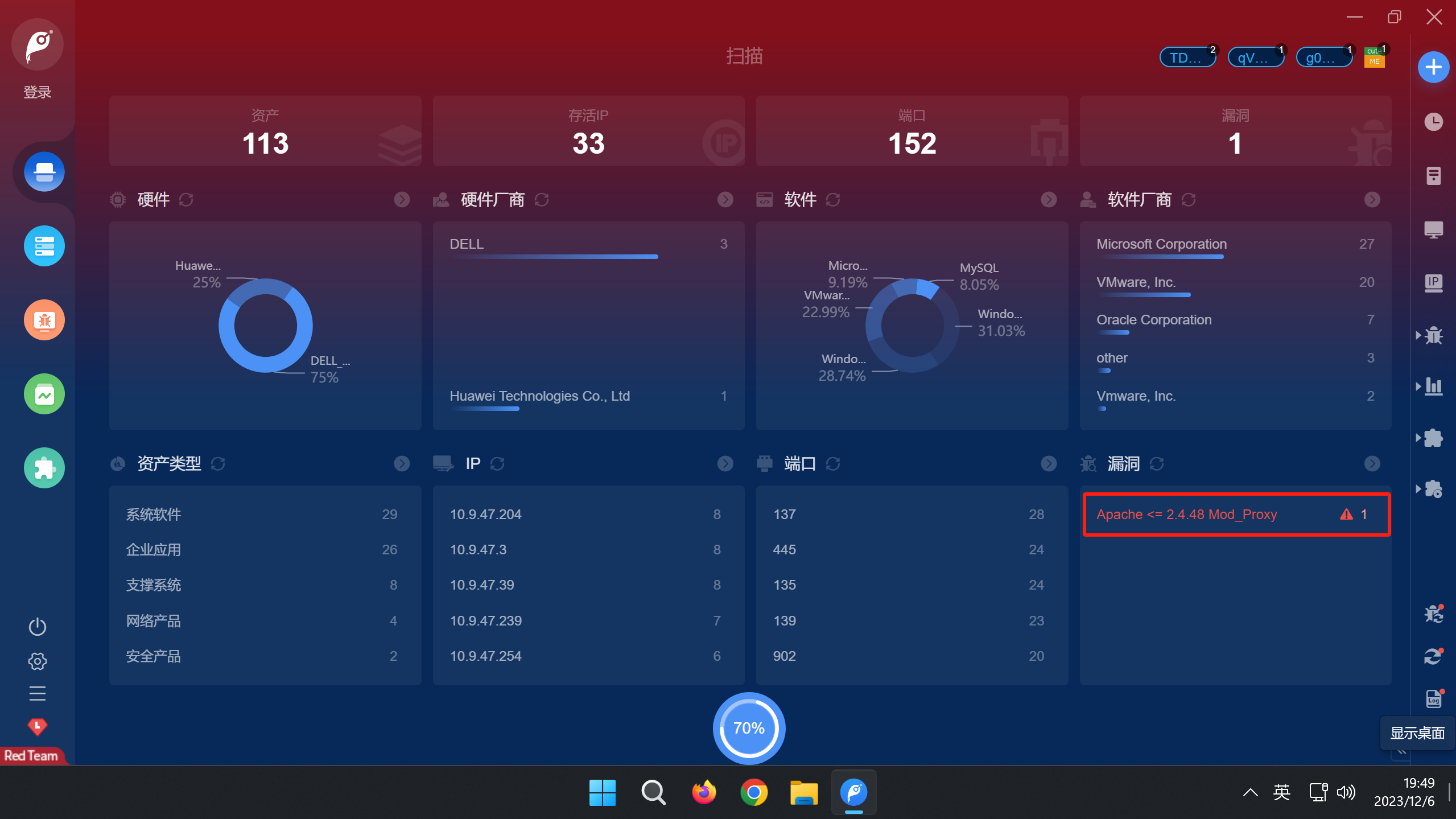

goby使用

使用说明:https://gobies.org

打开goby,新建一个网段

开始扫描网段内存活主机的IP

发现漏洞

web漏扫

网页漏洞的扫描,客户给定的资产往往是域名的形式,也就是说改类型的扫描器针对的是web应用

扫描器:xray(用的最多)、awvs、netspark

代理

上游代理

流量来自于上游

下游代理

流量发送给下游

xray利用

主动扫描

主动发起http请求、主动发送poc和exp来验证是否存在漏洞

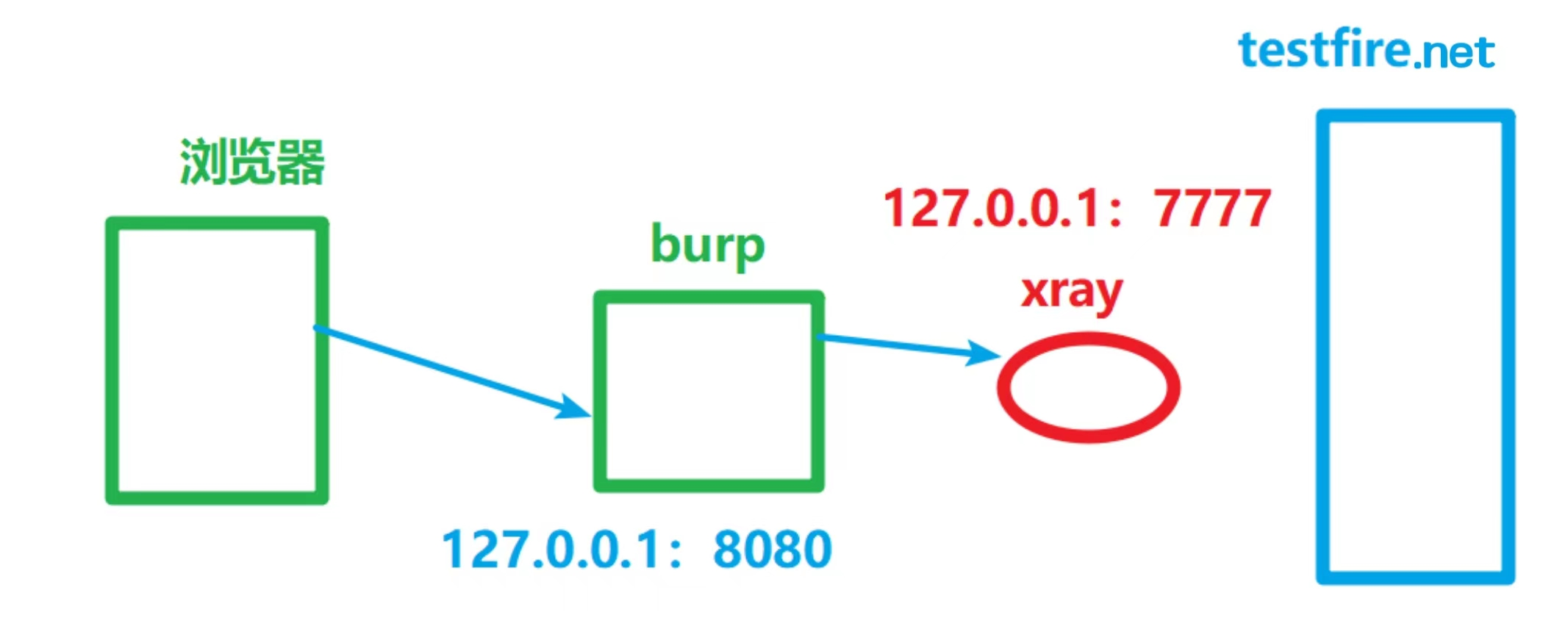

被动扫描

监听某端口,等待http请求,然后发送poc和exp来验证是否存在漏洞

xray使用

被动扫描

使用burp与xray进行联动

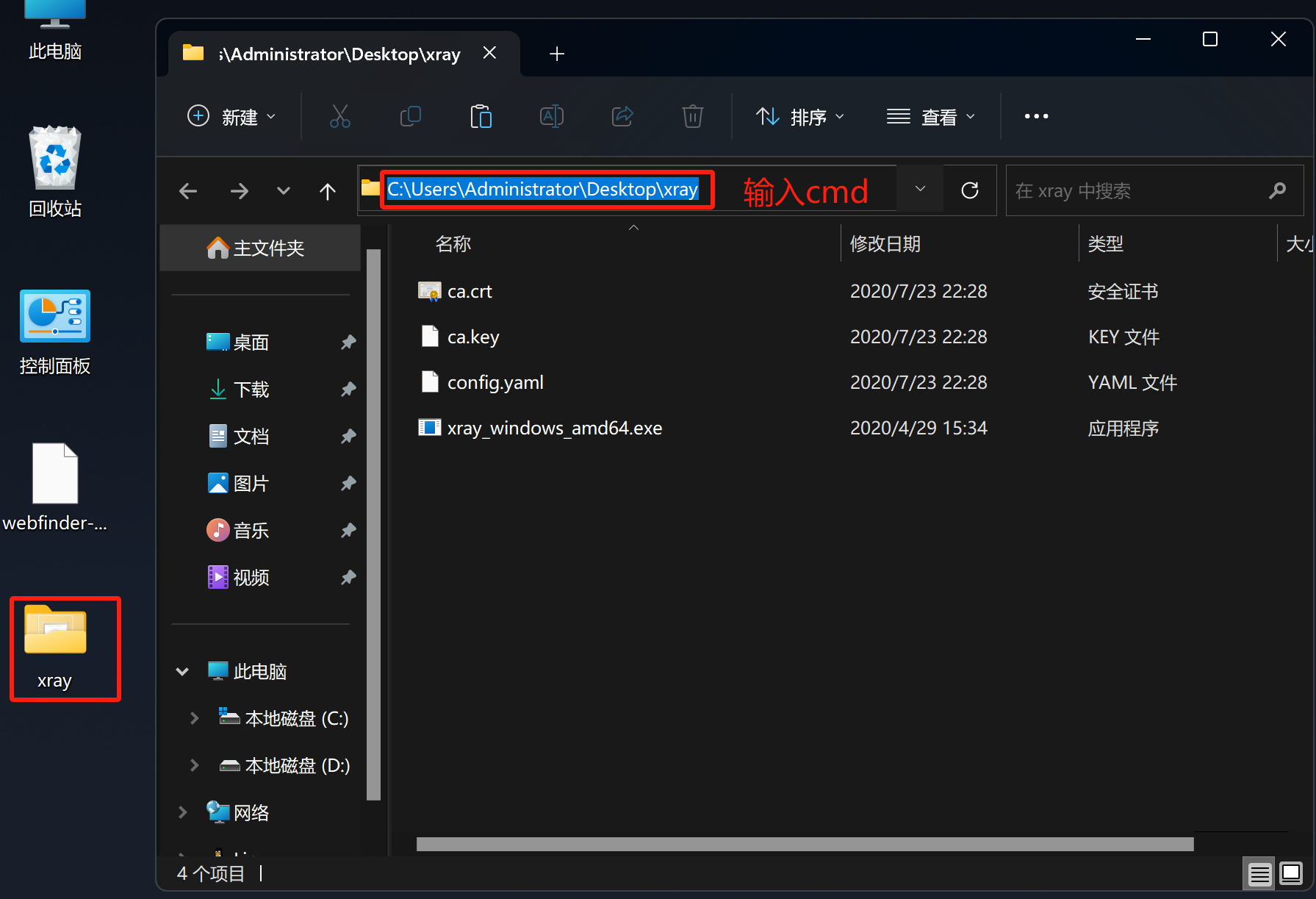

- 输入cmd打开终端

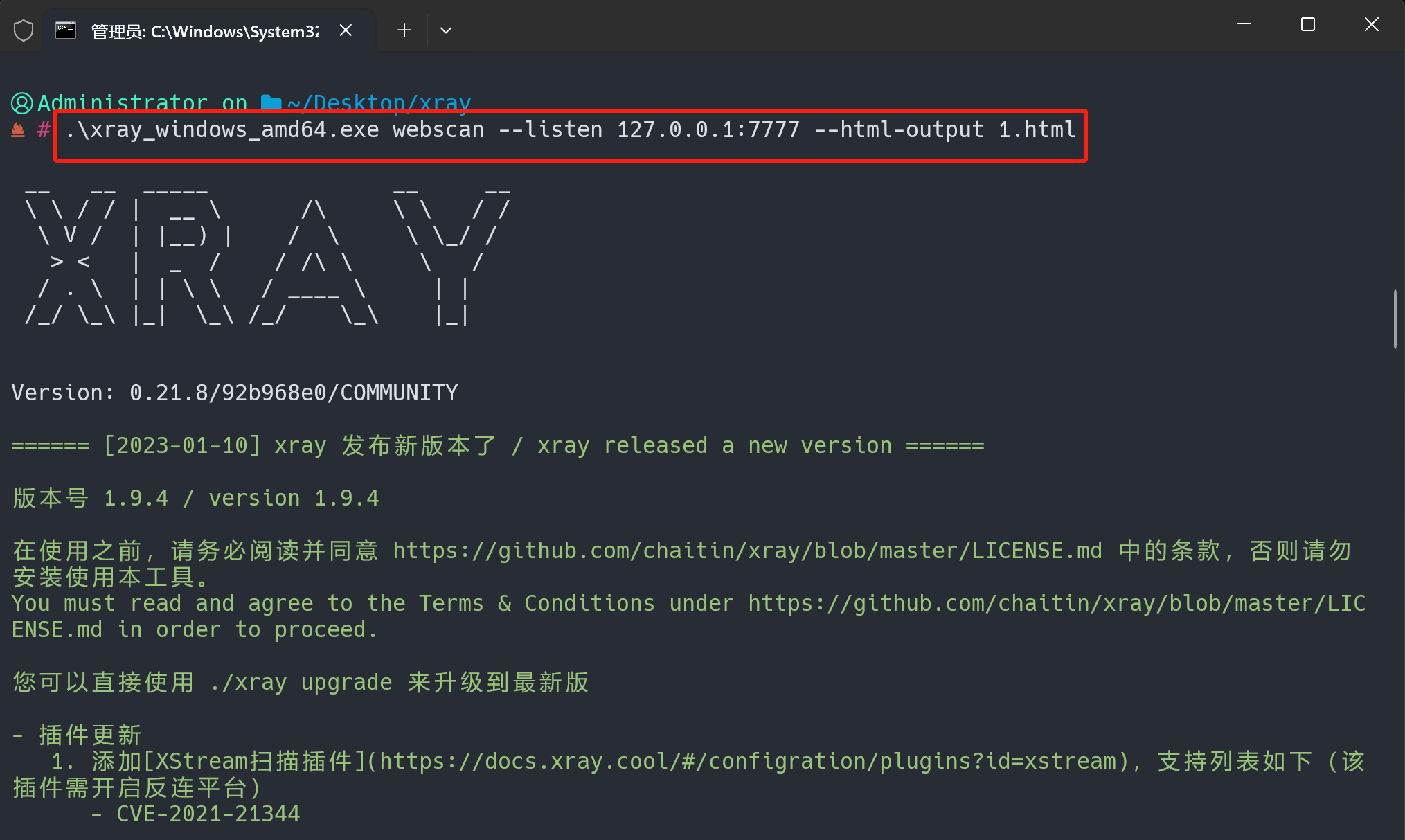

- 被动扫描

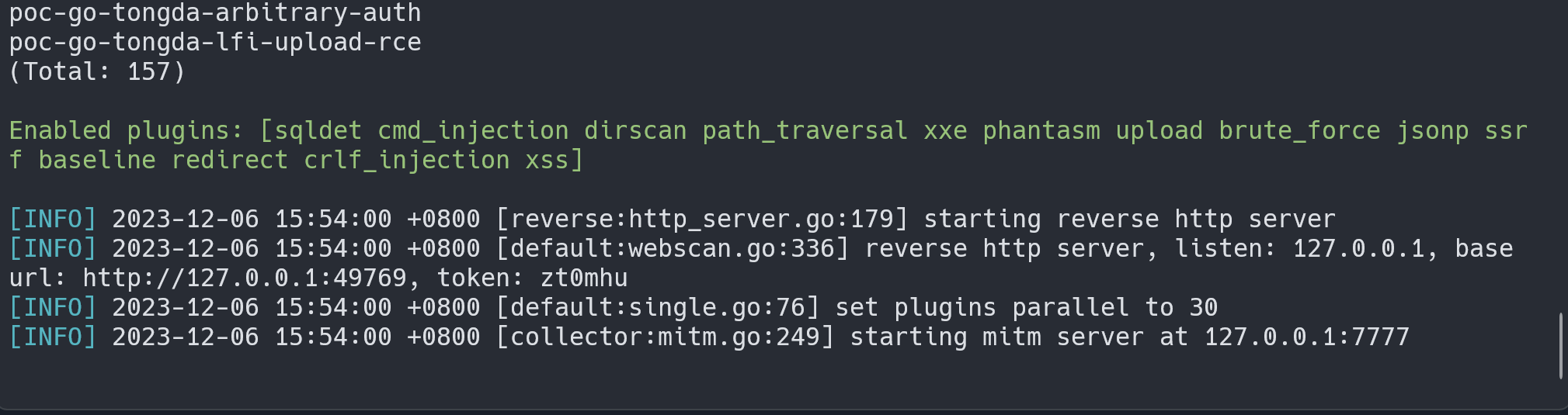

.\xray_windows_amd64.exe

使用说明:https://docs.xray.cool

- xray建立起websan的网页监听

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output 1.html

//利用xray工具监听网页本地7777端口,--html-output 1.html:扫描出漏洞时报告就以1.html输出文档

- 开始监听,等待http请求发送

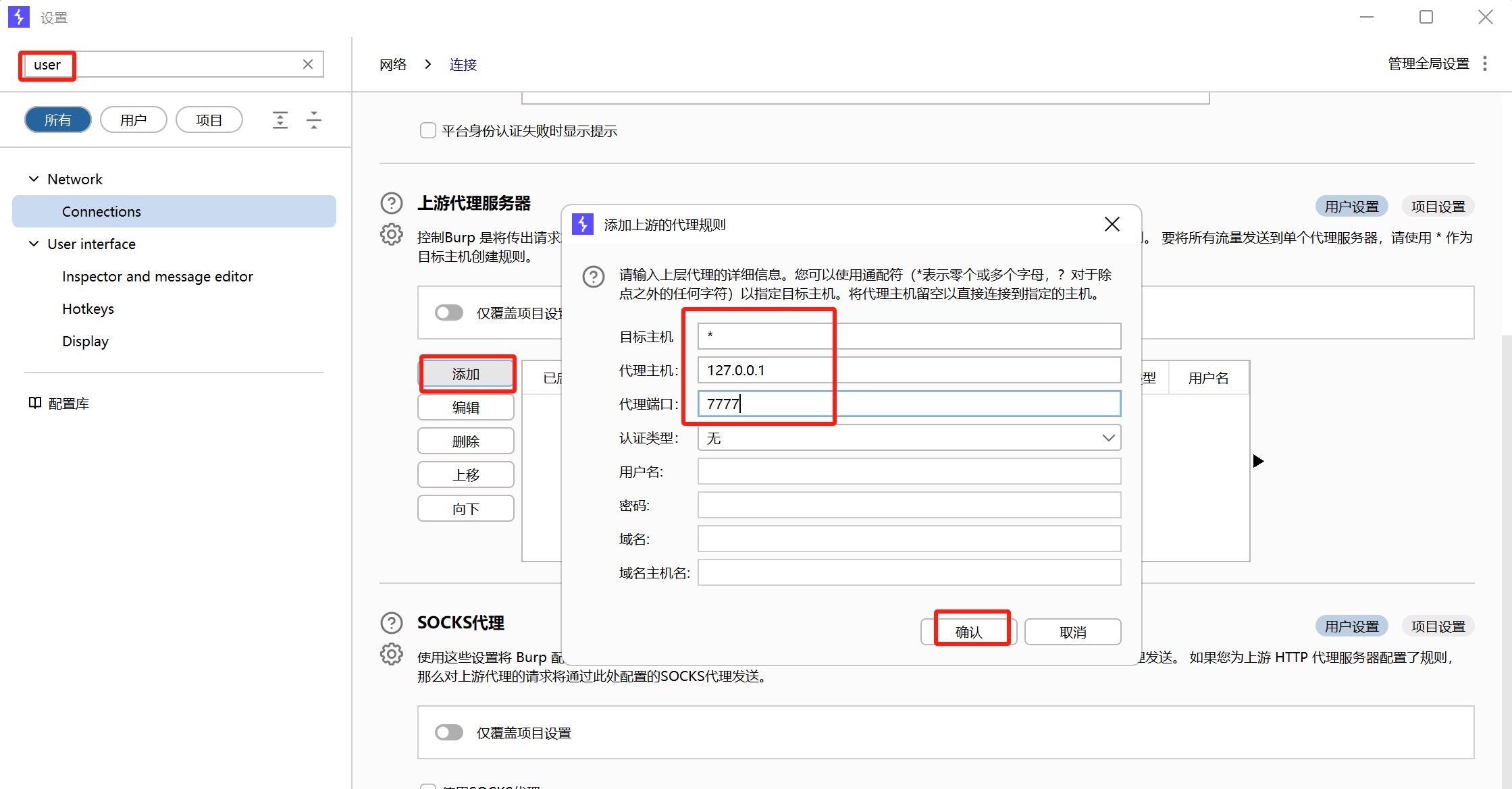

- 在bp中添加上游代理及作用域

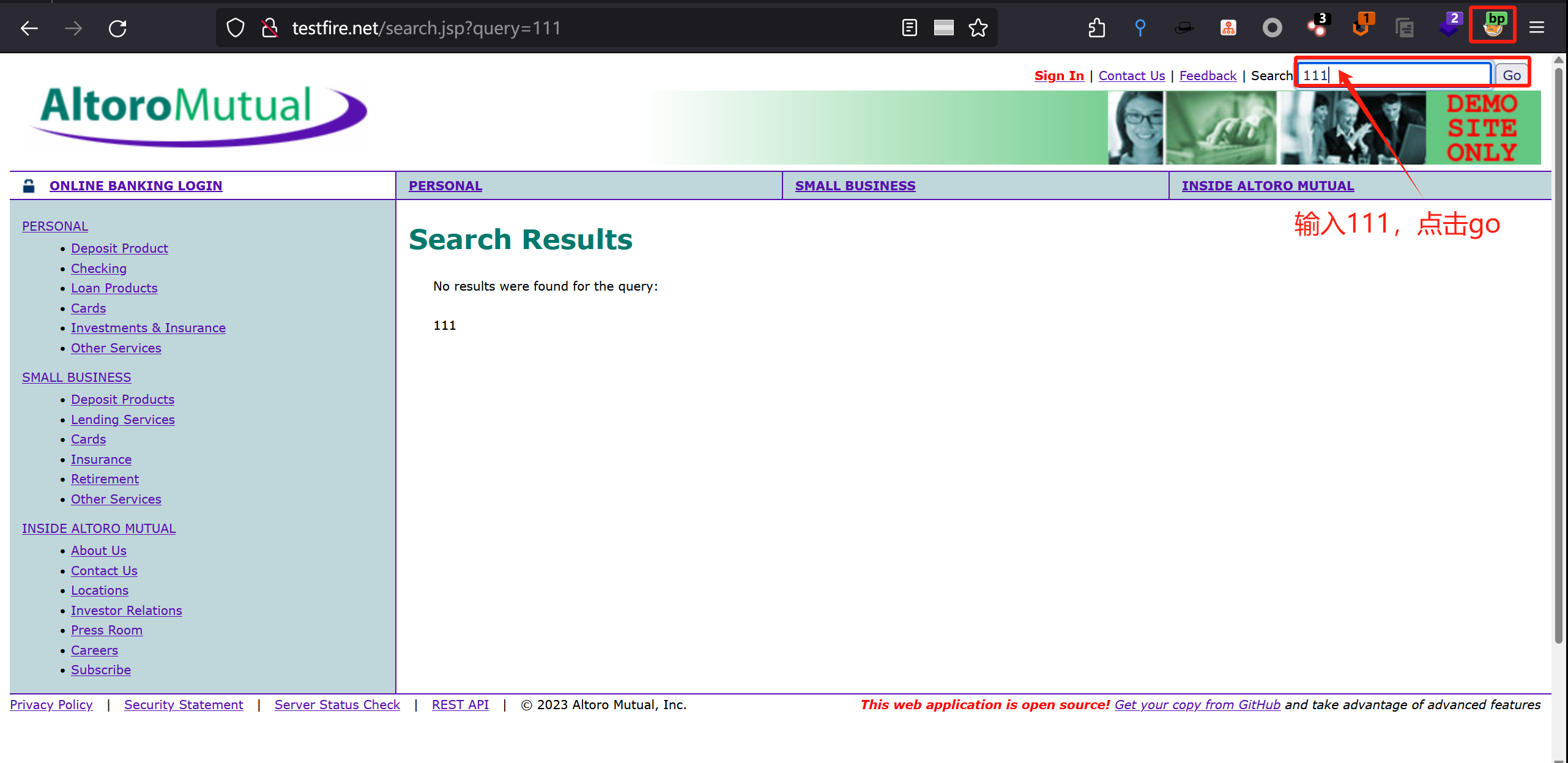

- 开器bp(小狐狸),访问网页(testfire.net)

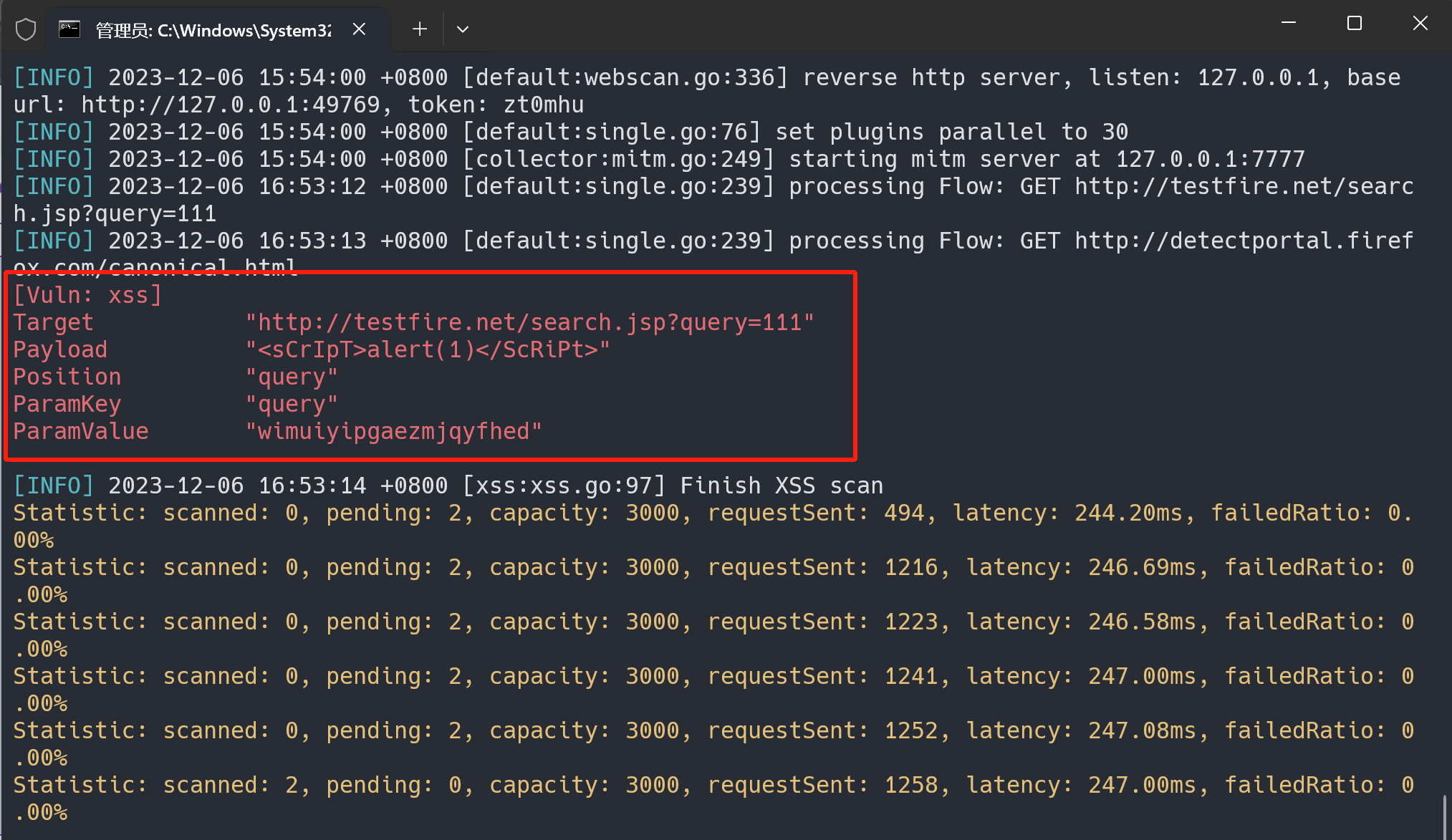

- 查看xray监听的流量

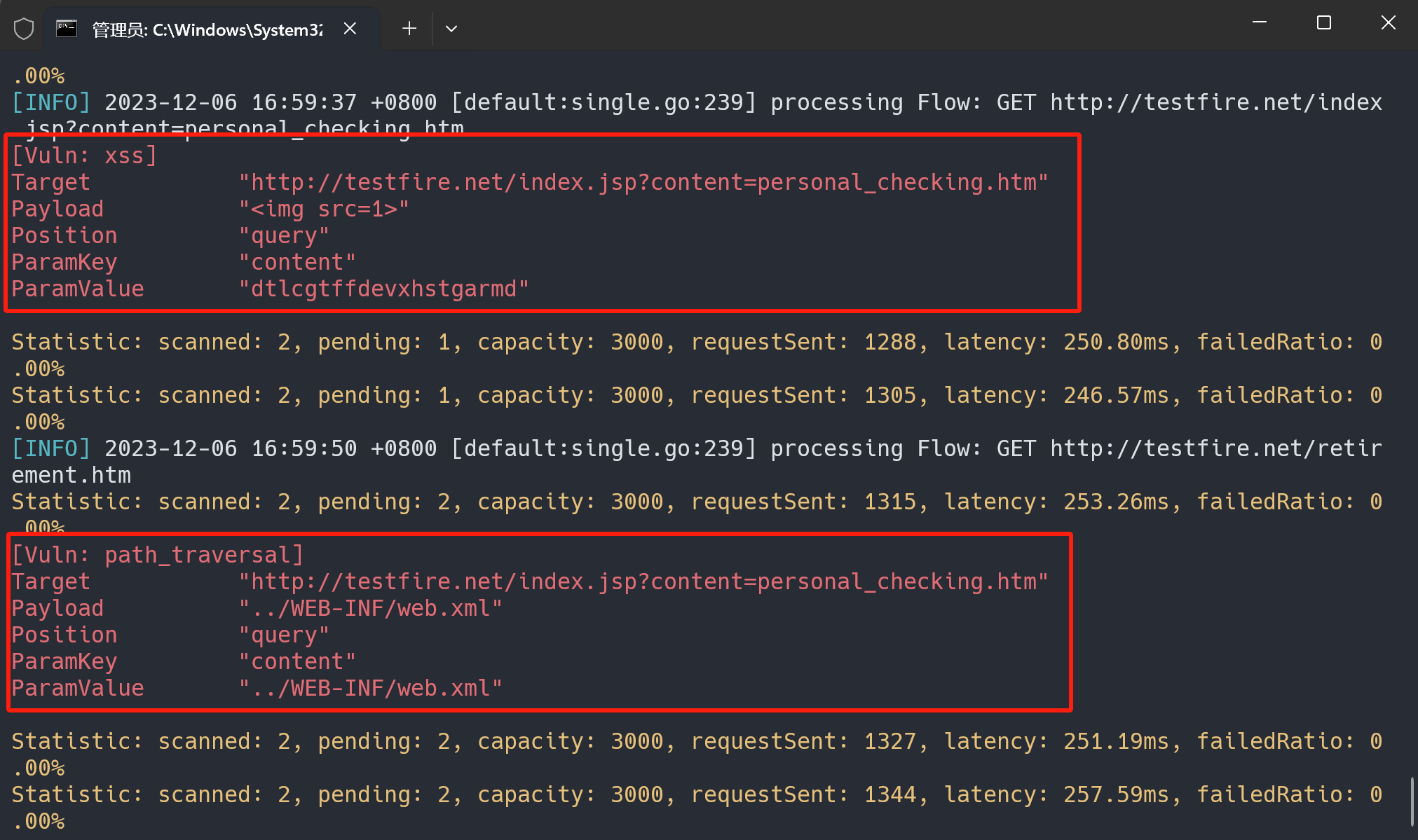

- 发现了一个xss漏洞

==注:==红色字体代表扫描到漏洞(Vuln是漏洞的意思,path_traversal:路径穿越)

- 随便点网页中的任意东西

- 查看xray监听到漏洞

- 联动成功

- 关闭bp(小狐狸)

- 关闭burp的上游代理服务器,并关闭burp

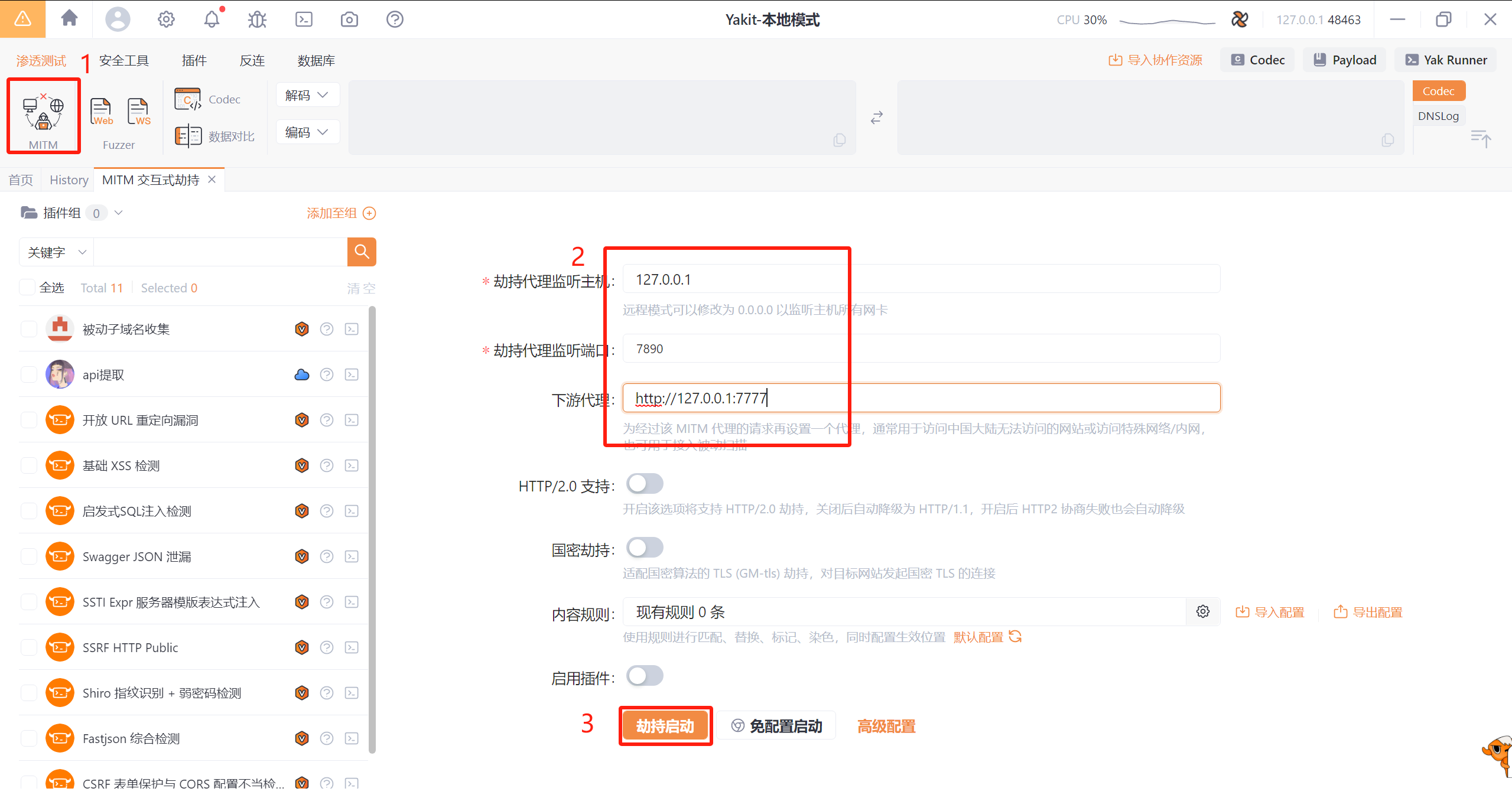

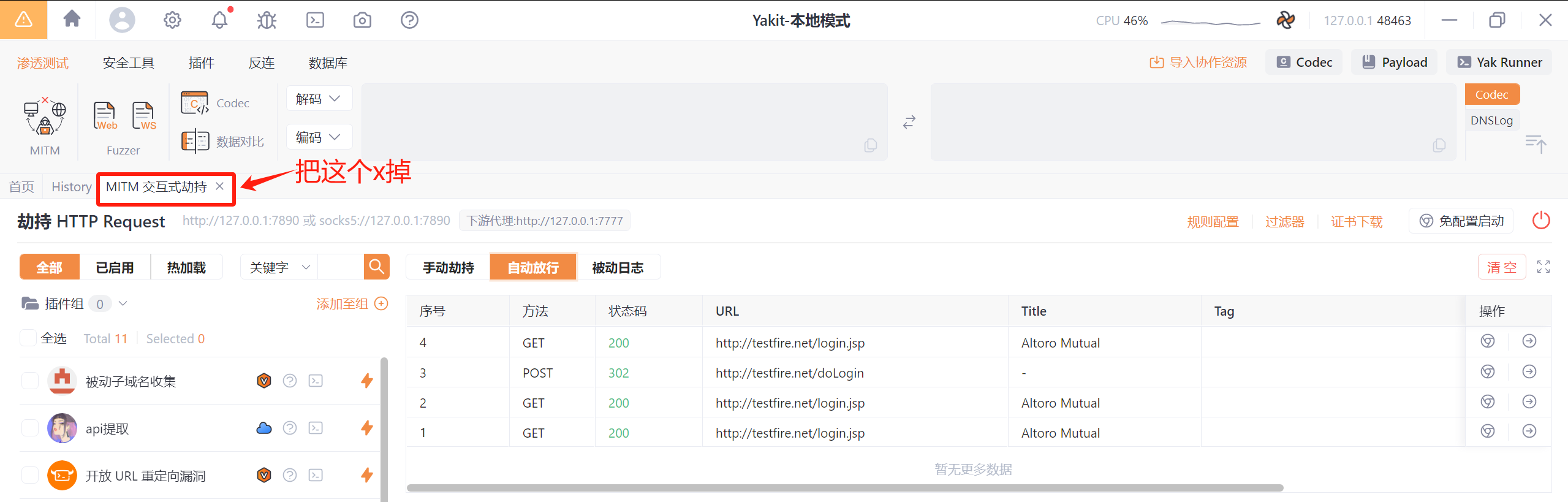

利用yekit与xray进行联动

- 点击default

- 抓包

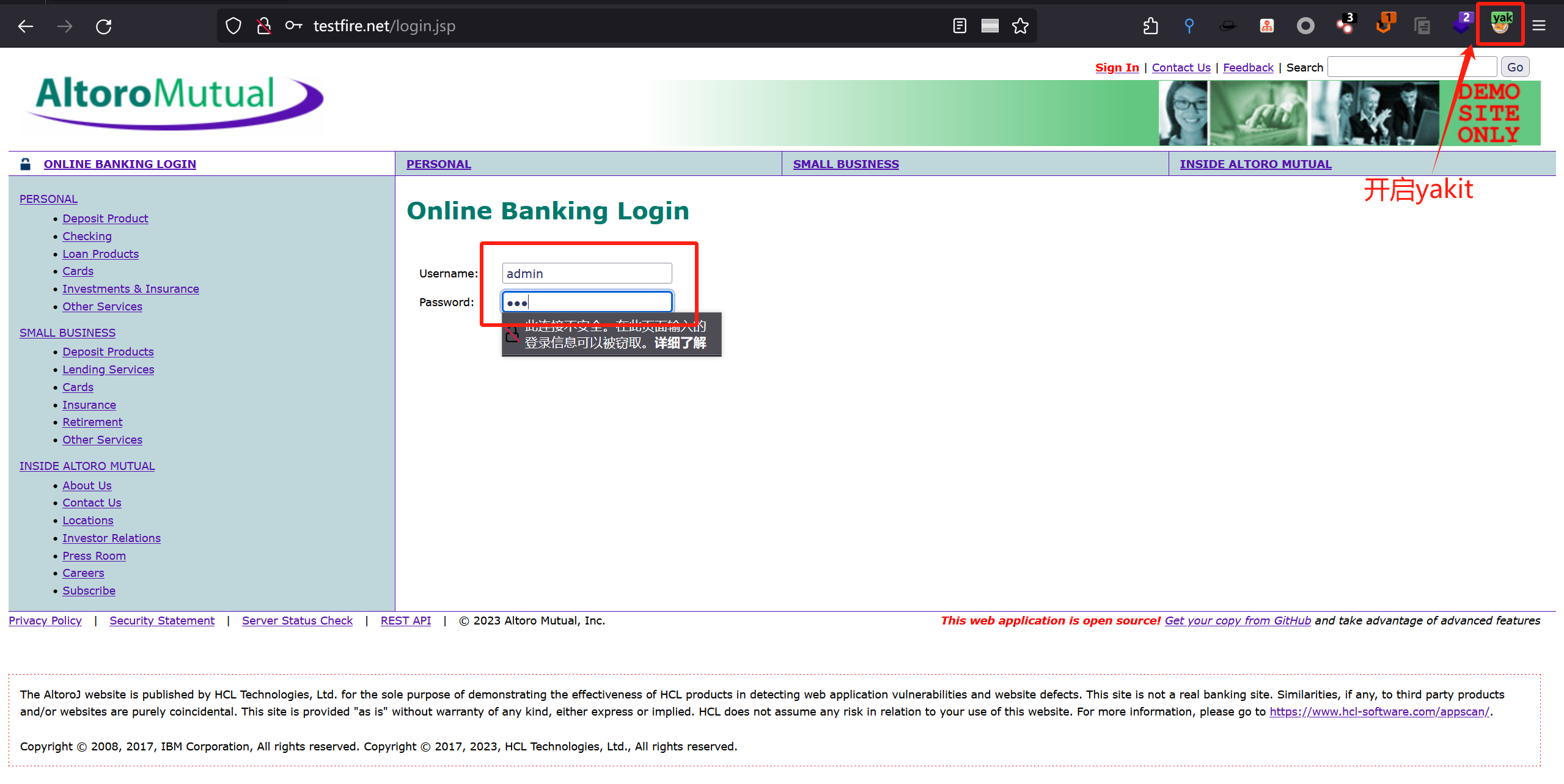

在小狐狸中配置yakit的代理

- 开启yakit代理

- 随便点击网站里内容(登录页面)

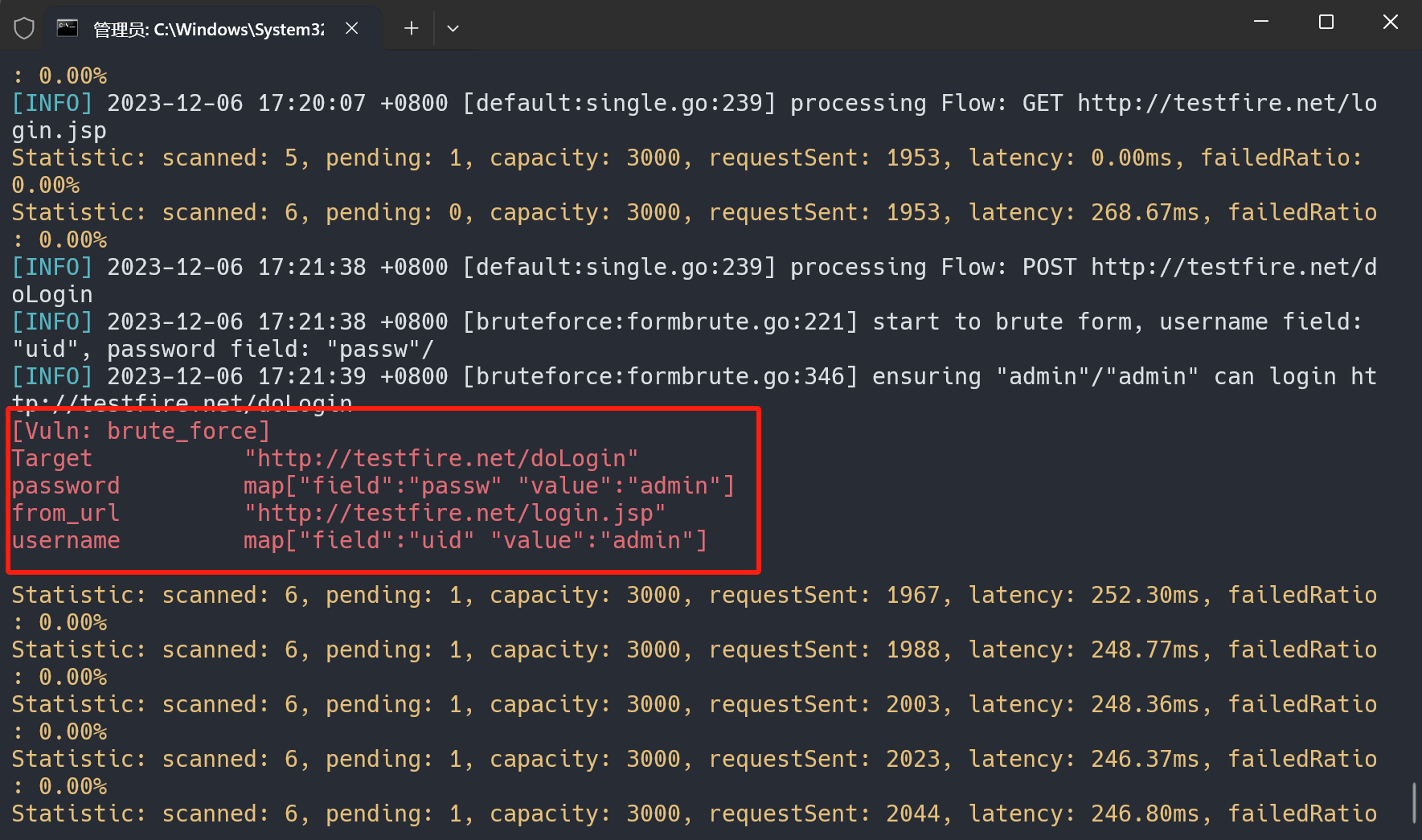

查看xray监听到的漏洞

-

联动成功

-

关闭yakit(小狐狸)

-

关闭yakit的MITM交互式劫持

主动扫描

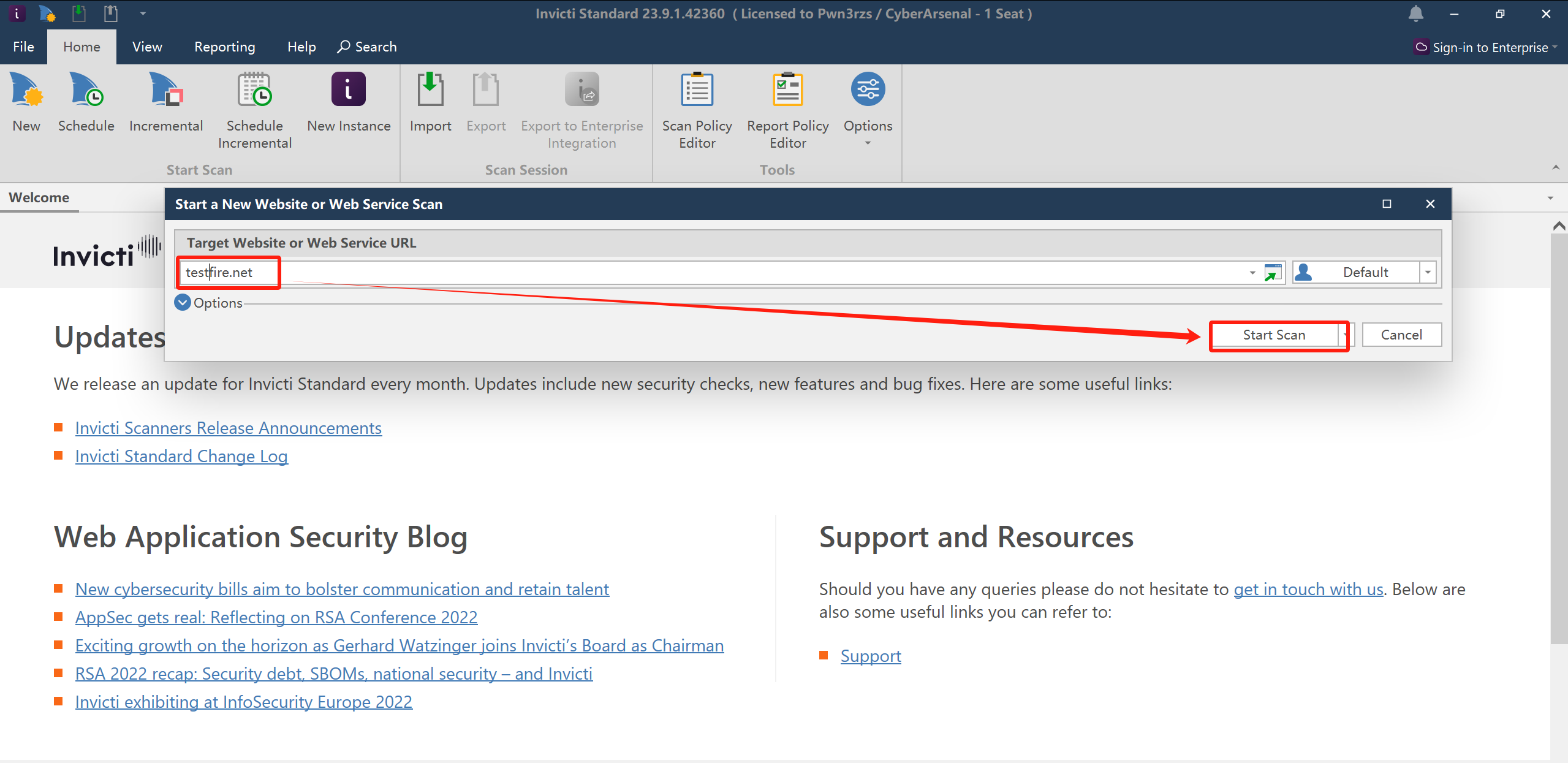

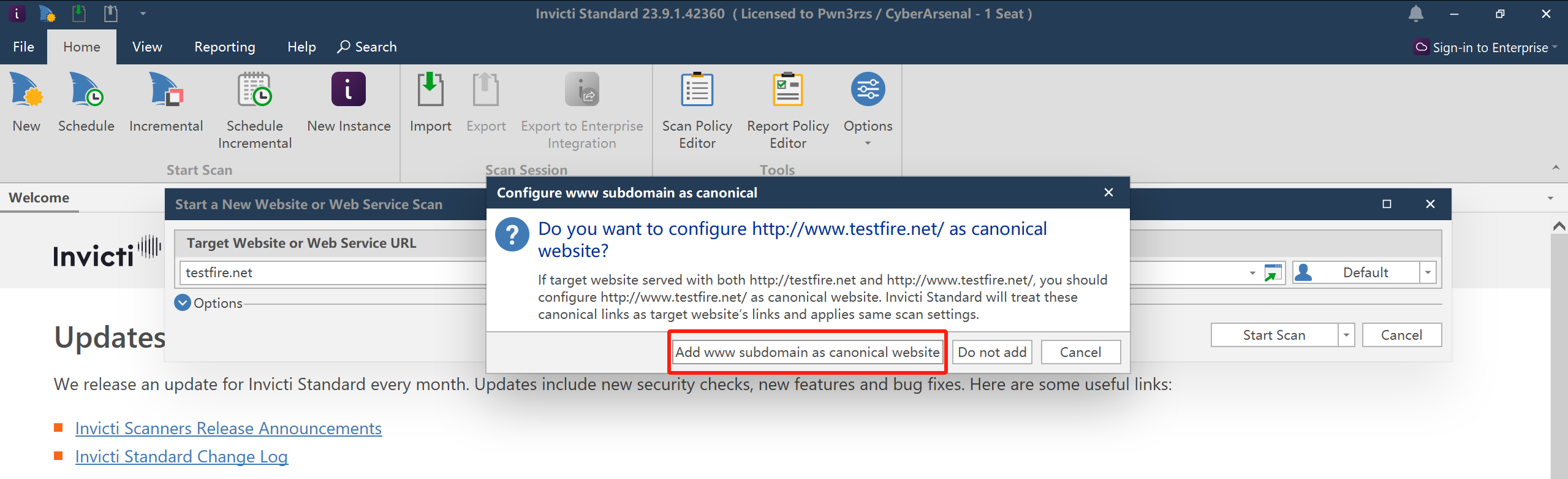

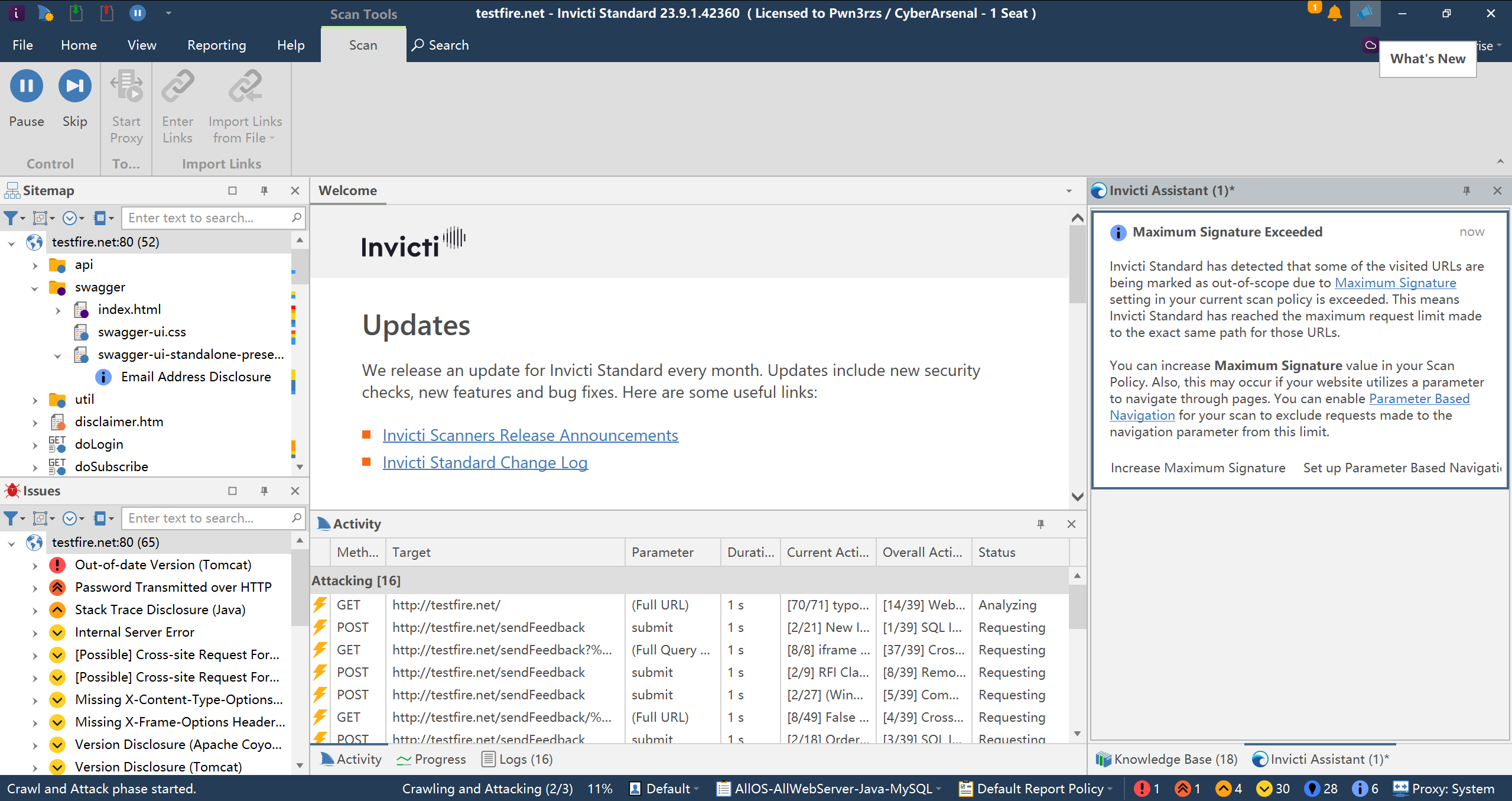

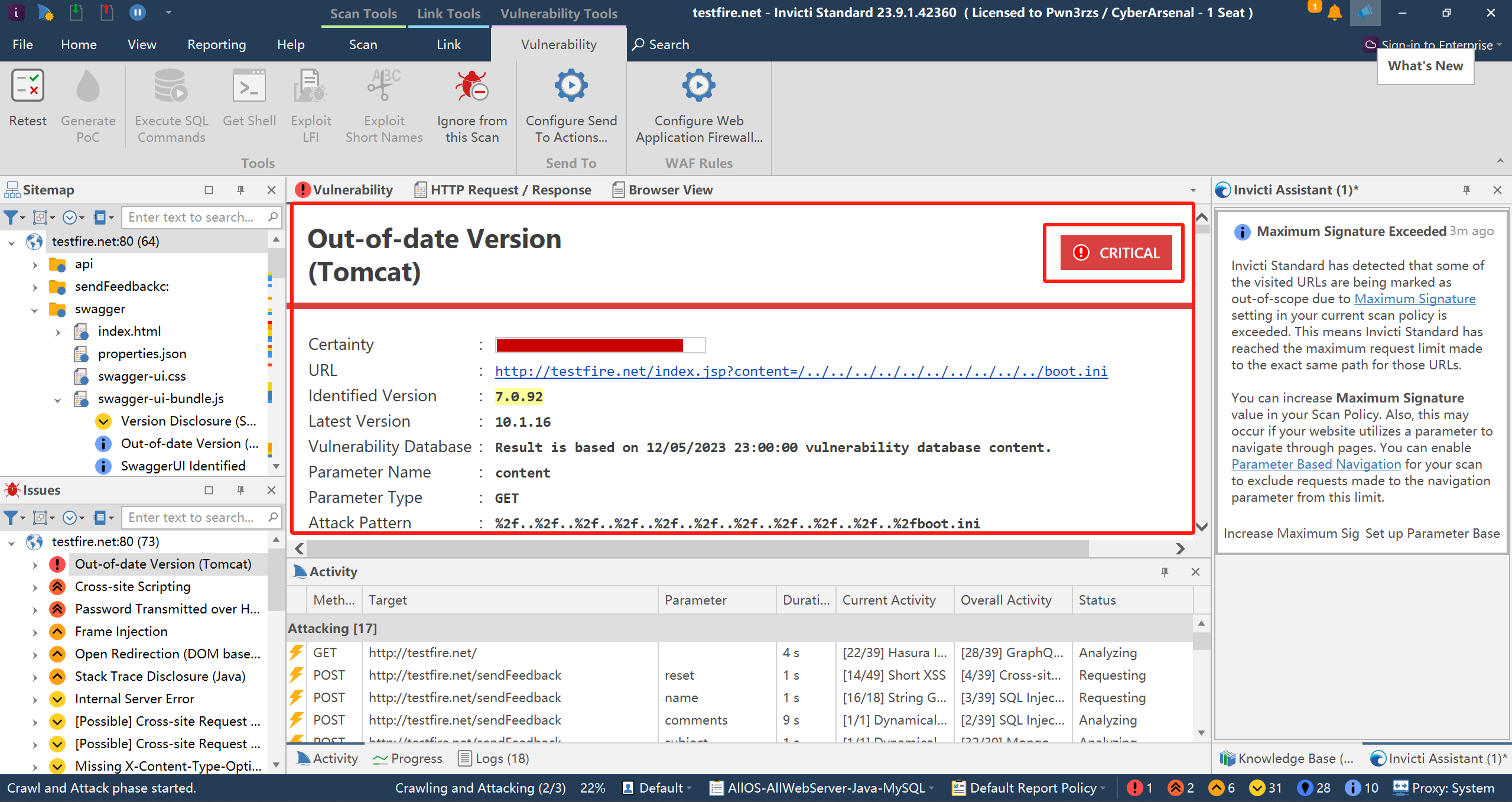

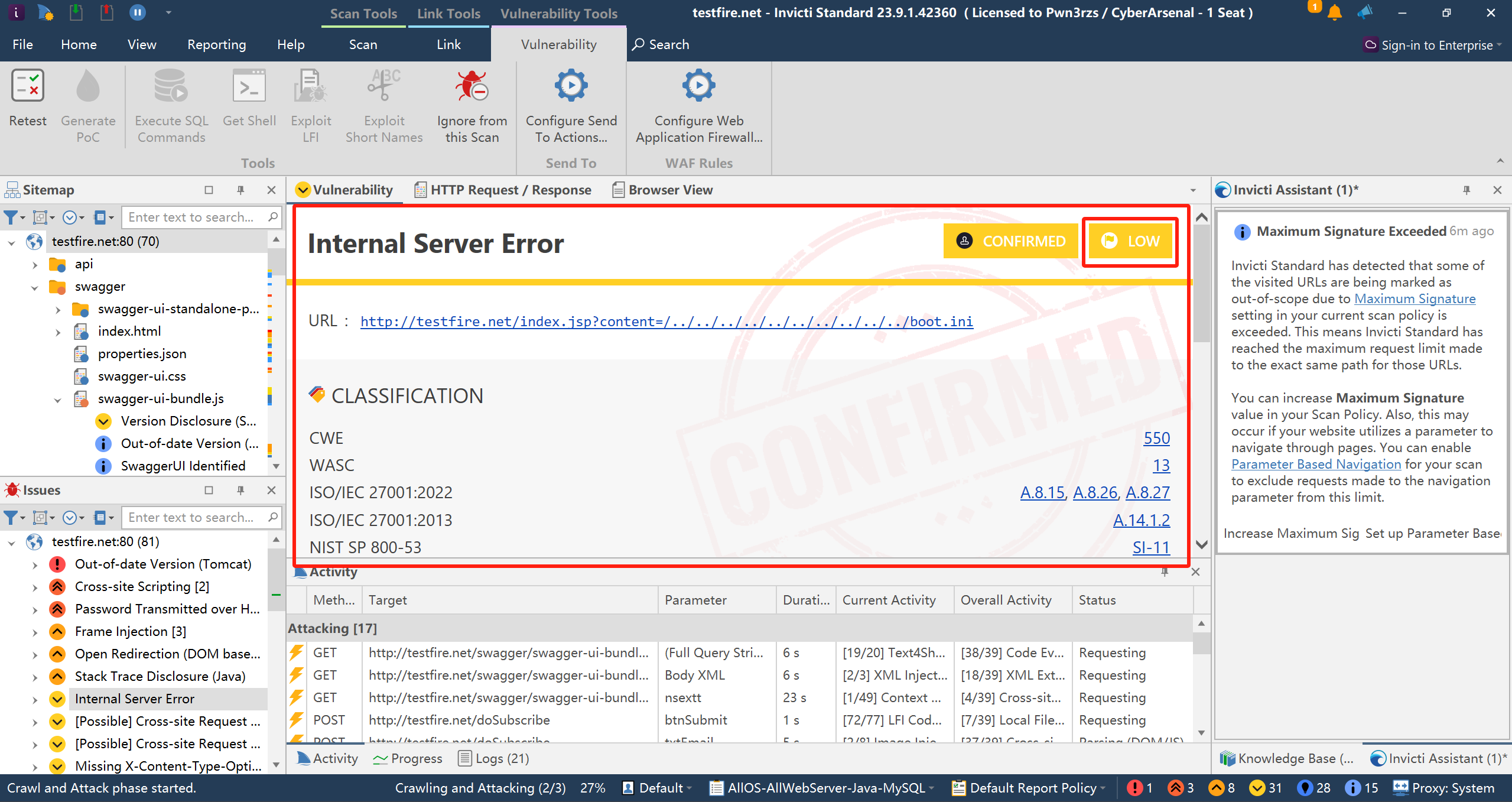

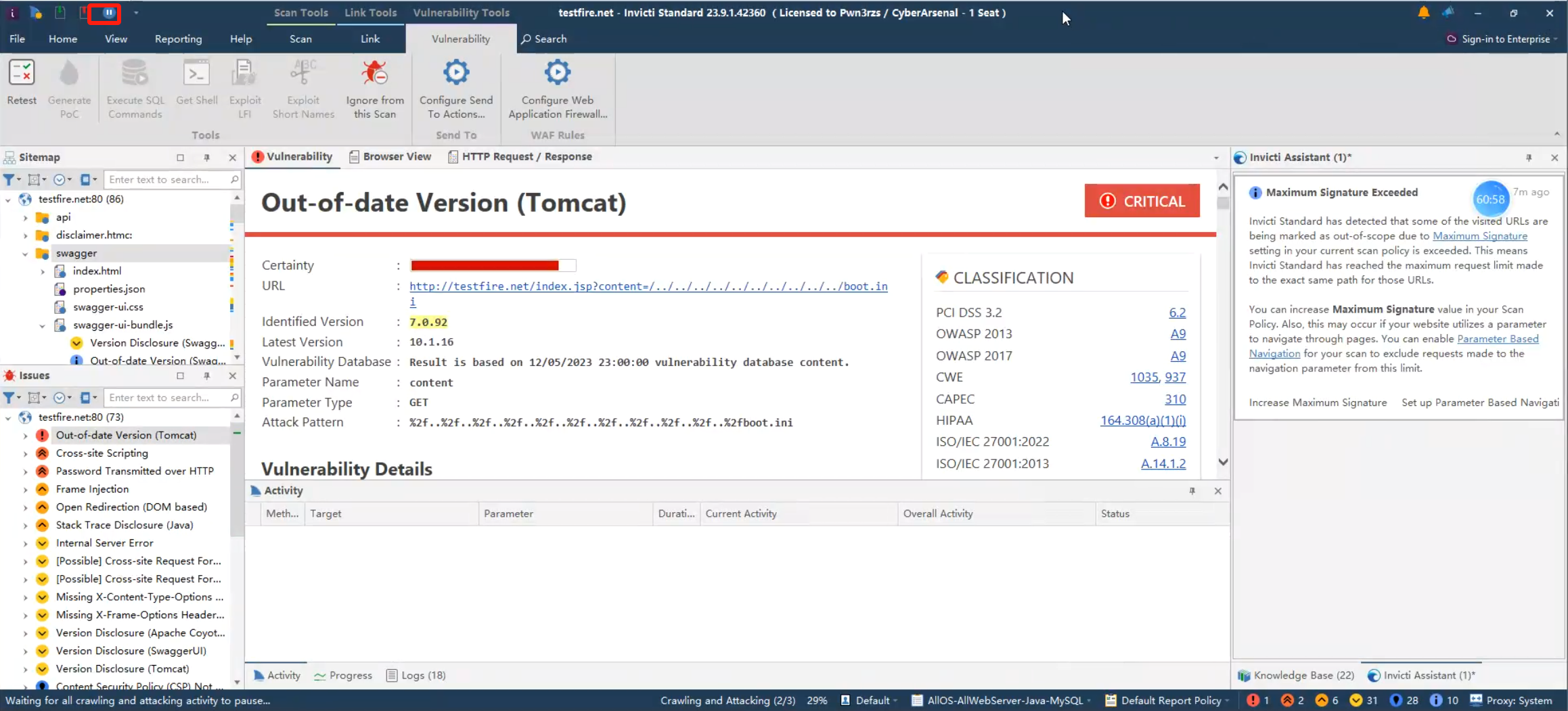

- 打开netsparker

- 弹出一个框,输入要扫描的网站的url

testfire.net

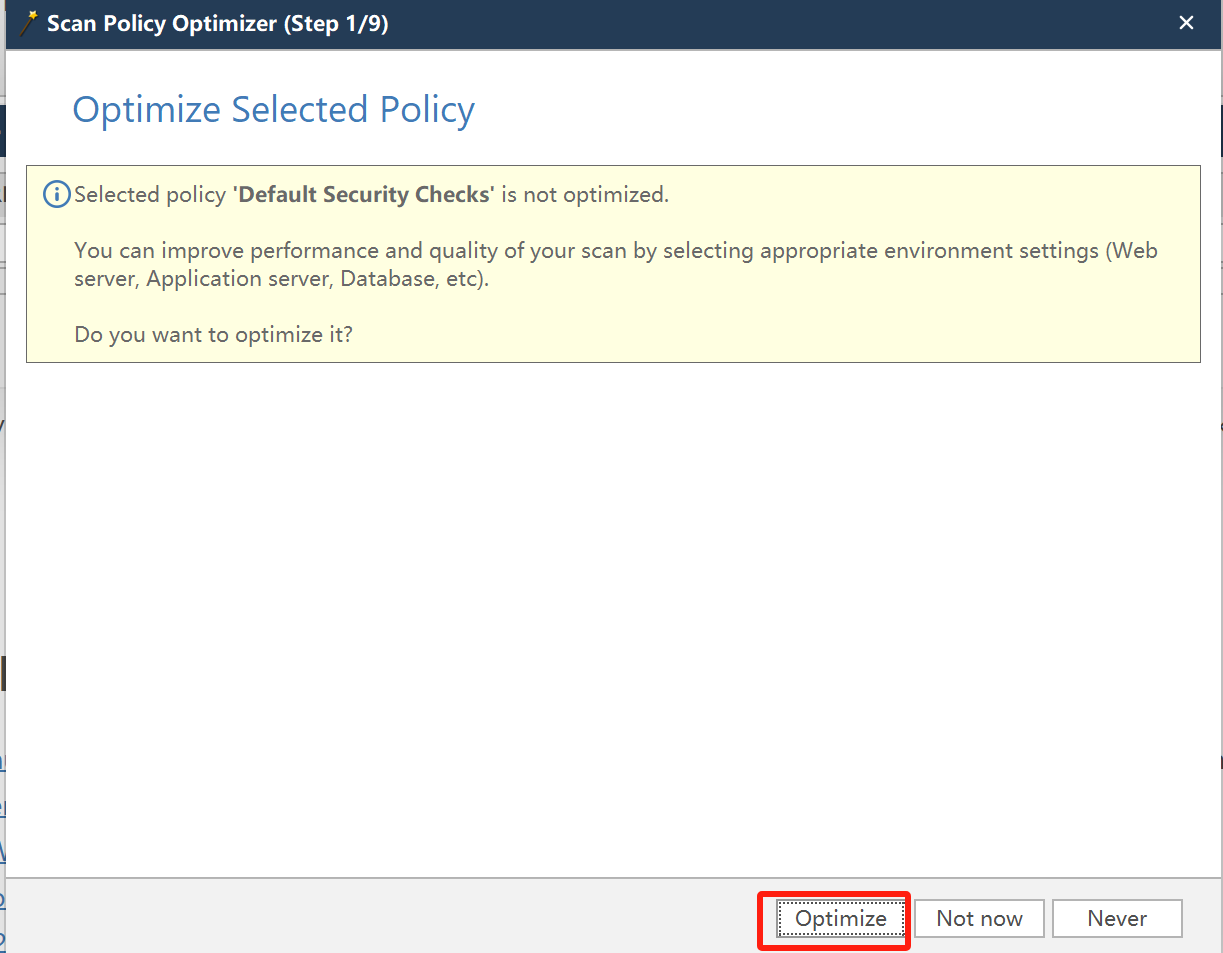

- 是什么操作系统(不知道的情况下就选all)

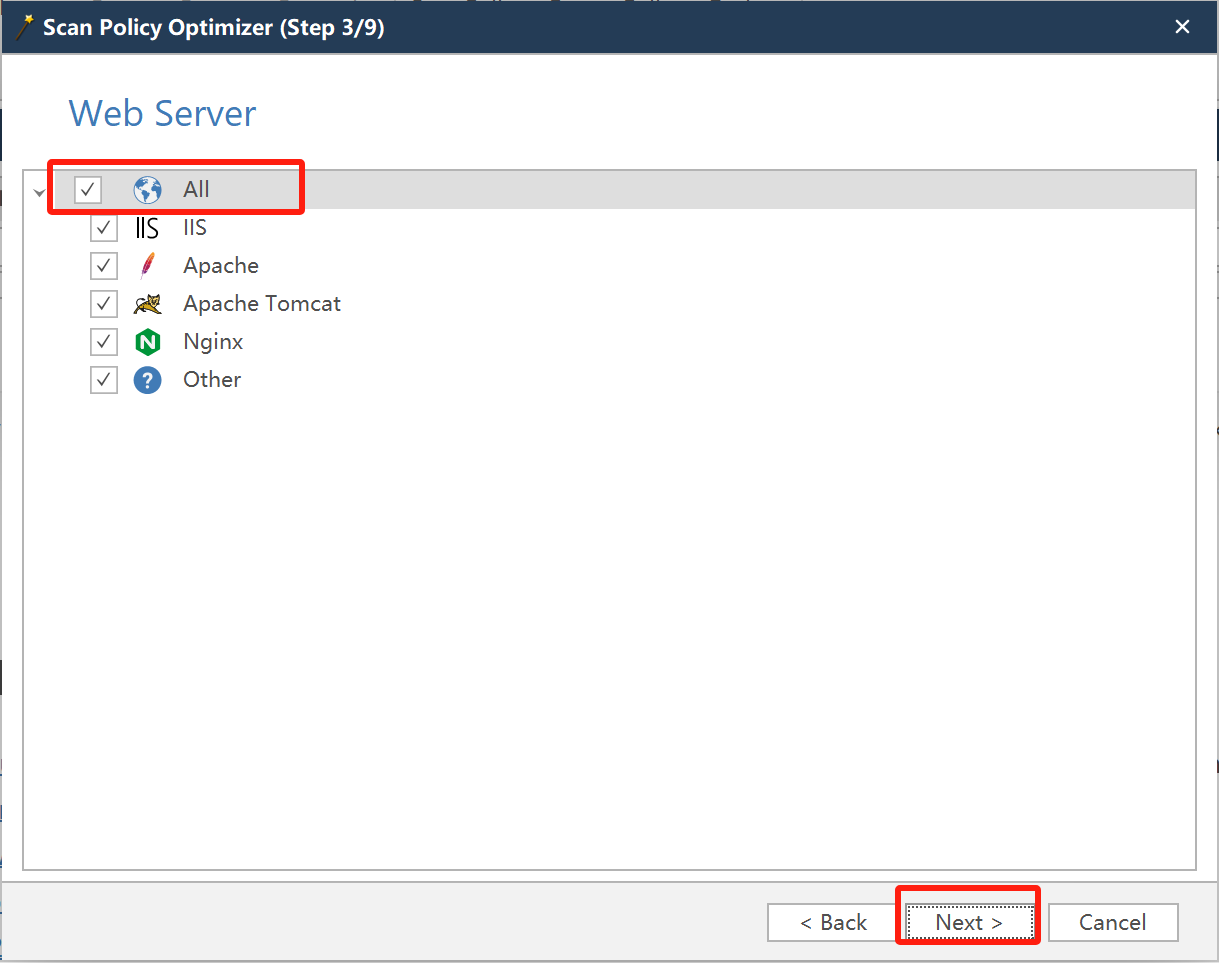

- 使用的是什么web服务器(不知道的情况下就选all)

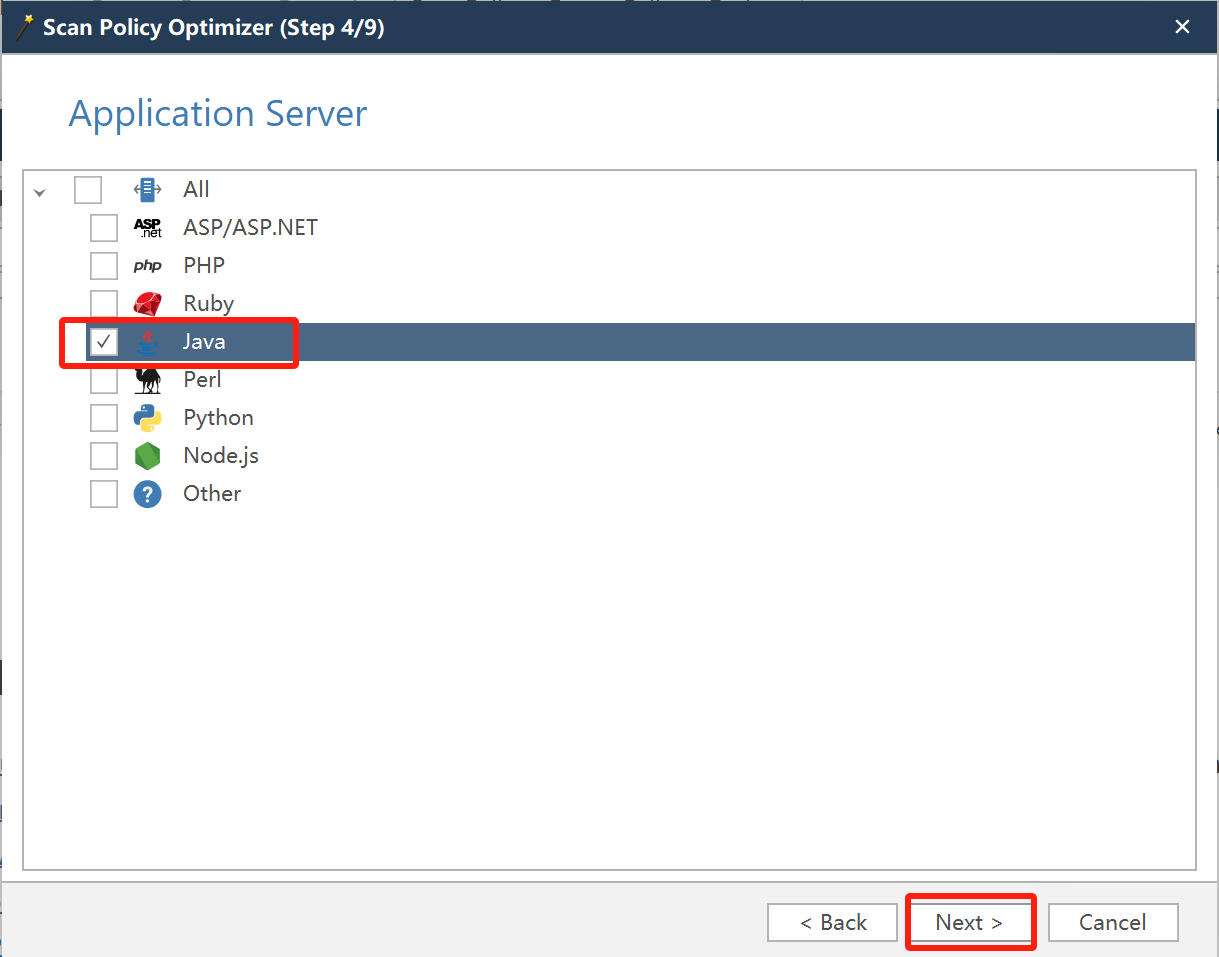

- 使用的是Java语言(不知道的情况下就选all)

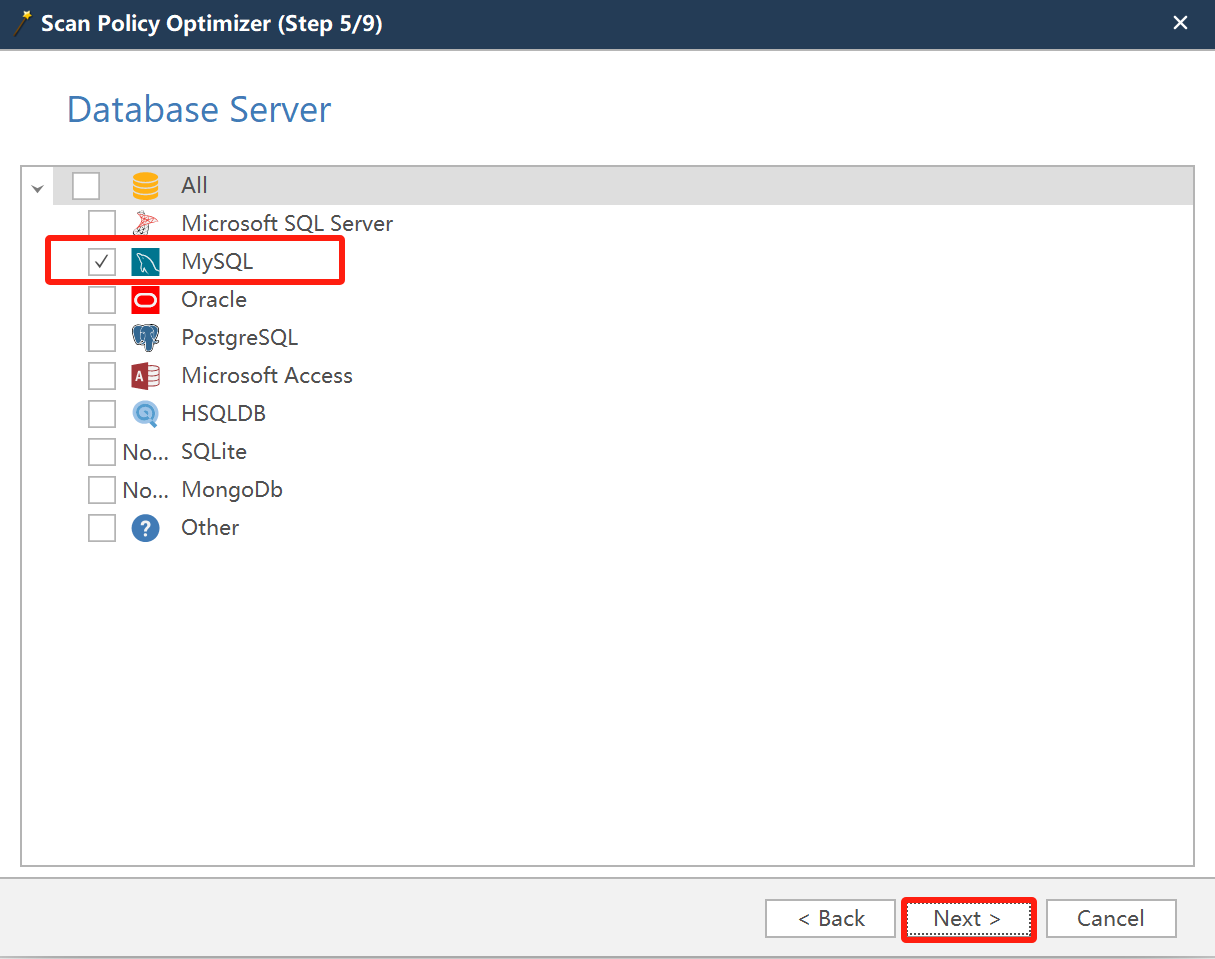

- 使用的是MySQL数据库(不知道的情况下就选all)

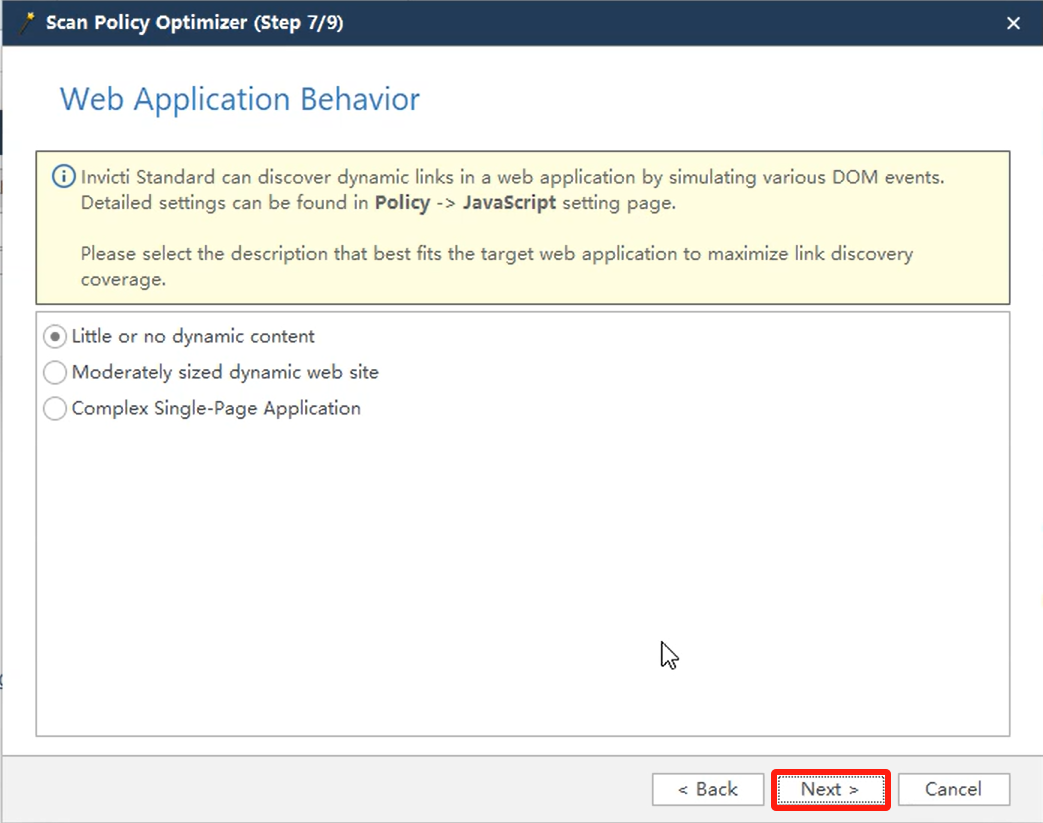

- 选择扫描模式(快、中、慢)

- 一直下一步

开始自动扫描

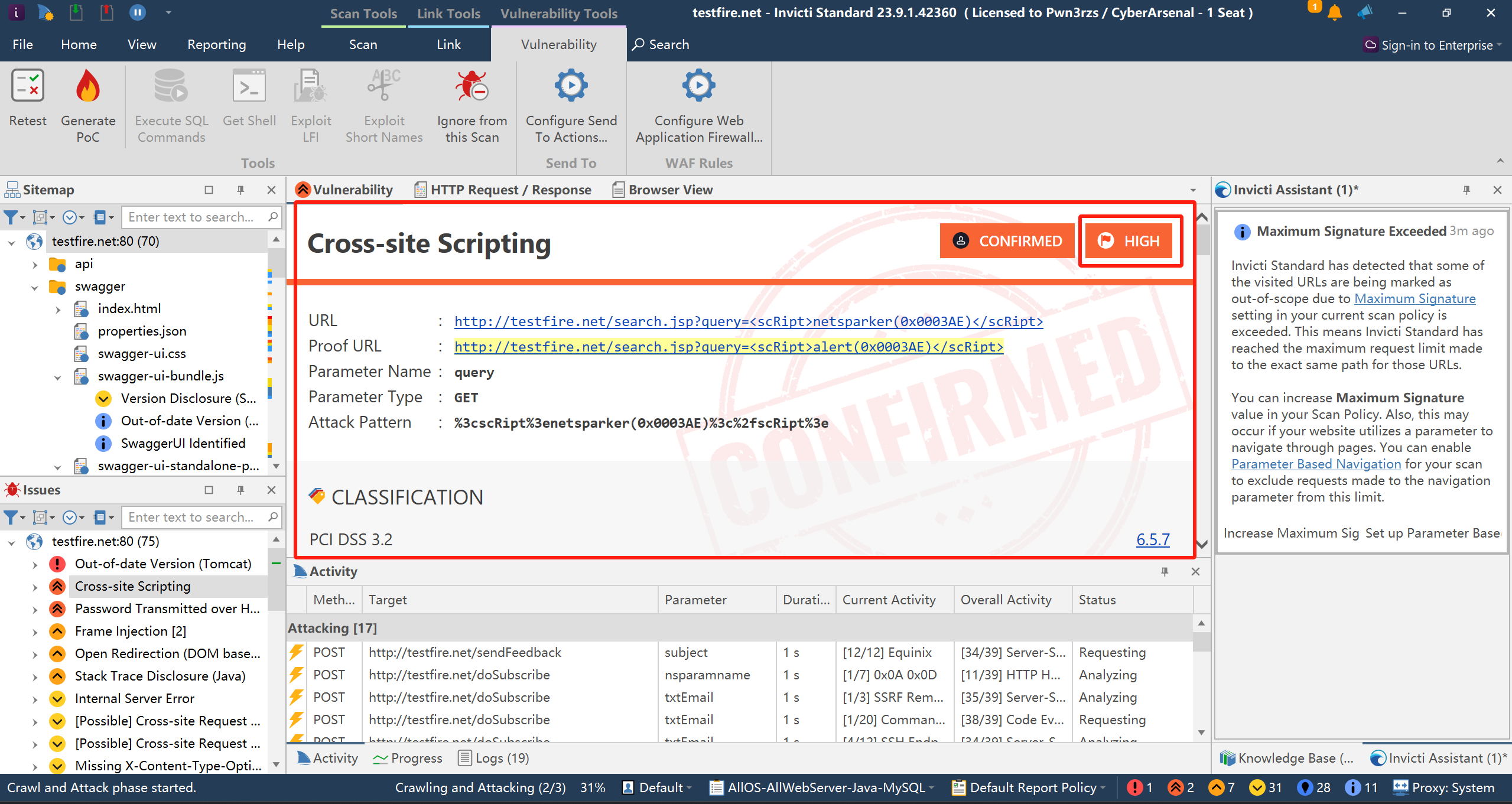

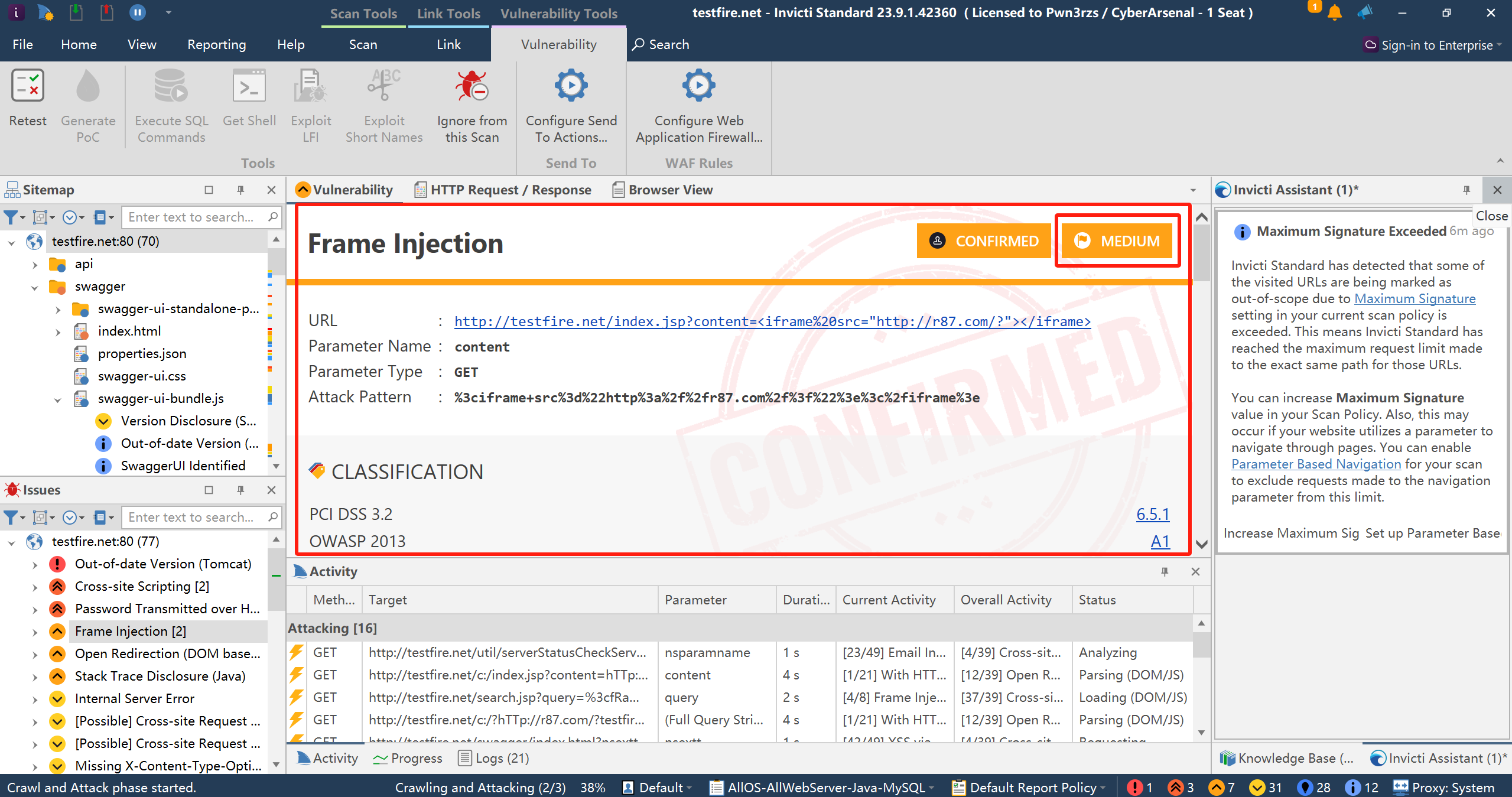

成功扫出各种等级的漏洞

- 严重

- 高危

- 中危

- 低危

每个漏洞都有url地址可以访问漏洞。

最后强制暂停这个netsparker工具

(单侧假设检验))

)

)

)

- 类型支持 (杂项变换,确定一组类型的公共类型,std::common_type))