OWASP于11月6日发布的更新是自 2021 年以来的首次重大前10榜单更新,其显著特点在于强调供应链风险和系统性设计缺陷,而不仅仅是常见的软件编码错误。对于防御者而言,关键要点在于需要将应用安全、软件供应链监督和运营韧性实践更紧密地结合在一起。

安全风险的真实本质

Keeper Security 的首席信息安全官 Shane Barney 表示:"2025 年 OWASP 十大榜单突显了行业在理解风险真实本质方面取得的巨大进步。这不再仅仅是修补漏洞,而是要认识到漏洞往往源于我们系统的复杂性和技术发展的速度。安全团队不再只是追查缺陷,而是在管理那些导致缺陷形成的条件。"

OWASP 根据社区反馈以及对约 22 万个 CVE(映射到 589 个通用缺陷枚举标识符)相关数据的分析汇编了这份更新后的清单,而 2021 年时仅涉及 400 个 CWE。CWE 是特定类型或类别软件或硬件漏洞的标识符。

OWASP 清单中两个最重大的变化是引入了新的"异常情况处理不当"类别,并将 2021 年的"易受攻击和过时组件"类别重新分类和定义为更广泛的"软件供应链故障"类别。基于社区反馈(绝大多数将其视为首要关注点),OWASP 将供应链类别列在十大榜单的第三位。OWASP 在最新的十大榜单中表示:"该类别包含 5 个 CWE,在收集的数据中存在有限,但我们认为这是由于测试方面的挑战,希望测试能在这方面跟上。该类别在数据中出现次数最少,但 CVE 的平均利用率和影响得分最高。"

异常情况处理不当在 OWASP 榜单中排名第十,涵盖了与错误处理、逻辑缺陷以及其他与系统异常状况相关场景有关的安全问题。

安全配置错误从之前的第五位上升三位,在新榜单中位列第二,因为其作为安全漏洞来源已变得更为普遍。在 OWASP 分析的近 280 万个应用程序中,有 3% 的应用程序存在该类别中 16 个常见 CWE 中的一个或多个。OWASP 表示:"这并不令人意外,因为软件工程正在持续增加基于配置的应用程序行为数量。"

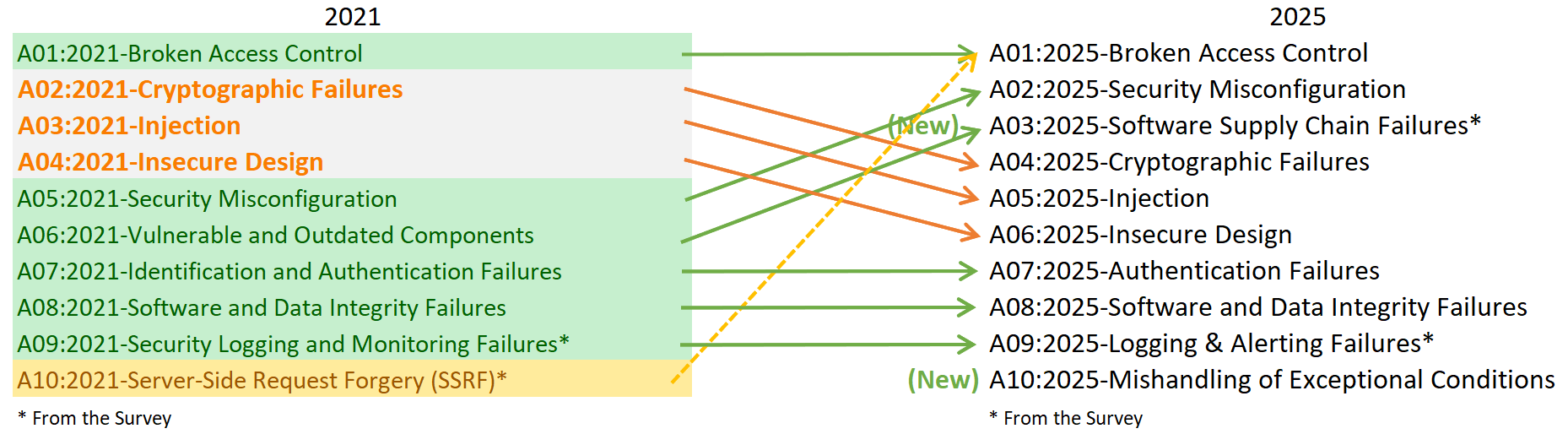

与 2021 年相比,OWASP 在新榜单中将加密失败、注入和不安全设计的排名降低了,这反映了许多组织在解决这些问题方面取得的改进。其余类别——身份验证失败、软件或数据完整性失败以及日志记录和警报失败——分别保持了之前第七、第八和第九的位置。

安全故障不仅仅是编码错误

本次更新的一个最大要点是 OWASP 认识到,安全故障不仅源于单个软件缺陷,而且更多是源于软件生命周期中固有的弱点,包括开发流程、云配置和供应链依赖关系。

总的来说,OWASP 的 2025 年榜单将安全描绘成一个设计、实施和运营的连续体,而非代码的静态快照。业界更广泛地认识到需要解决安全故障的根本原因,而不仅仅是症状。

Barney 补充说,对于安全领导者而言,这份清单强化了一个事实,即预防和韧性必须齐头并进。它反映了安全如何从一次性项目或合规性检查项演变为一个持续的过程,内置到设计和部署的每个阶段。"更新后的 OWASP 框架提醒我们,我们的防御能力取决于我们工程的一致性、我们流程的清晰度以及我们团队的纪律性"他说。

OWASP 的修订强调了许多漏洞源于 inherited 的弱点,例如易受攻击的开源组件、过时的加密库或不安全的默认设置,而非新颖的攻击手段。通过明确指出供应链和设计阶段的问题,OWASP 旨在强调深度防御的必要性。对于防御者而言,关键信息是确保从代码仓库到 CI/CD 流水线,再到这些弱点实际显现的生产环境,整个过程中的可见性。

OWASP Top 10:2025 简介

A01:2025 - 访问控制损坏

A02:2025 - 安全配置错误

A03:2025 - 软件供应链故障

A04:2025 - 加密故障

A05:2025 - 注入

A06:2025 - 不安全设计

A07:2025 - 身份验证失败

A08:2025 - 软件或数据完整性故障

A09:2025 - 日志记录和警报故障

A10:2025 - 异常情况处理不当

A01:2025 - 访问控制破坏保持其榜首的位置,成为最严重的应用程序安全风险。贡献的数据表明,平均有 3.73% 的受测应用存在此类别下 40 个通用缺陷枚举中的一个或多个。如上图中虚线所示,服务器端请求伪造已被纳入此类别。

A02:2025 - 安全配置错误从 2021 年的第5位上升到 2025 年的第2位。在本周期的数据中,配置错误更为普遍。有 3.00% 的受测应用存在此类别下 16 个 CWE 中的一个或多个。这并不令人意外,因为软件工程正在持续增加基于配置的应用程序行为数量。

A03:2025 - 软件供应链故障是 A06:2021 - 易受攻击和过时的组件的扩展,包括在软件依赖项、构建系统和分发基础设施的整个生态系统内或整个生态系统中发生的更广泛的安全入侵。此类别在社区调查中被绝大多数投票者列为重点关注项。该类别包含 5 个 CWE,在收集的数据中存在有限,但我们认为这是由于测试方面的挑战,并希望测试能在这方面跟上。该类别在数据中出现次数最少,但 CVE 的平均利用率和影响得分最高。

A04:2025 - 加密故障 在排名中下降2位,从第2下降了两位至第4。贡献的数据表明,平均有 3.80% 的应用存在此类别下 32 个 CWE 中的一个或多个。此类别通常导致敏感数据泄露或系统被攻陷。

A05:2025 - 注入 排名下降2位,在排名中从第3下降到#第5,保持了相对于加密失败和不安全设计的位置。注入是被测试最多的类别之一,与此类别下 38 个 CWE 相关的 CVE 数量也最多。注入包括从跨站脚本(高频/低影响)到 SQL 注入(低频/高影响)漏洞等一系列问题。

A06:2025 - 不安全设计 排名下降2位,在排名中从第4滑落到第6,因为“安全配置错误”和“软件供应链故障”超越了它。此类别于 2021 年推出,我们已经看到行业在威胁建模方面取得了显著改进,并更加重视安全设计。

A07:2025 - 身份验证失败保持在第7的位置,但名称略有更改(以前是“识别和身份验证失败”),以更准确地反映此类别中的 36 个 CWE。这一类别仍然很重要,但标准化身份验证框架的日益广泛使用,似乎对减少身份验证失败的发生产生了积极影响。

A08:2025 - 软件或数据完整性故障 继续在列表第8位。此类别侧重于未能维护信任边界以及未能验证软件、代码和数据制品的完整性,其层级低于软件供应链故障。

A09:2025 - 日志记录和警报故障 保持在第9的位置。此类别的名称略有更改(以前称为“安全日志记录和监视故障”),以强调对相关日志记录事件采取适当作所需的警报功能的重要性。仅有完善的日志记录而没有警报功能,在识别安全事件方面价值有限。此类别在数据中的代表性始终不足,但再次被社区调查参与者投票选入榜单。

A10:2025 - 异常情况处理不当 是 2025 年新增的类别。此类别包含 24 个 CWE,主要关注不当的错误处理、逻辑错误、失败开放以及其他由系统可能遇到的异常情况引发的相关场景。

参读链接:

https://www.darkreading.com/application-security/owasp-highlights-supply-chain-risks-new-top-10

https://owasp.org/Top10/2025/0x00_2025-Introduction/

)