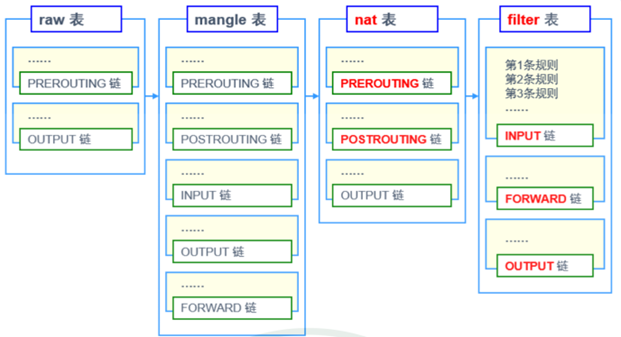

Linux iptables 四表五链

私网地址

A类 10.0.0.0 ~ 10.255.255.255

B类 172.16.0.0 ~ 172.31.255.255

C类 192.168.0.0 ~ 192.168.255.255

ASCII 码记忆

A(65) a(97) 0(48) 空格(32) NULL(0) 换行(10)

恶意代码具有的共同特征是什么?

① 恶意的目的;

② 本身是计算机程序;

③ 通过执行发生作用。

信息系统访问控制的三个基本要素

① 主体:改变信息流动和系统状态的主动方。主体可以访问客体。主体可以是进程、用户、用户组、应用等。

② 客体:包含或接受信息的被动方。客体可以是文件、数据、内存段、字节等。

③ 授权访问: 决定谁能访问系统,谁能访问系统的哪种资源,以及如何使用这些资源。方式有“读”、“写”、“执行”、“搜索”等。

网络安全模型

① BLP模型(下读上写):保证数据的机密性

(1)简单安全特性:只允许主体向下读,不能上读;

(2)*特性:主体只能向上写,不能向下写。

② Biba模型(上读下写):保证数据的完整性

(1)简单安全特性:主体不能访问更低完整级的客体;

(2)*特性:主体不能修改更高完整级的客体;

(3)调用特性:主体不能调用更高完整级的主体。

③ PDRR模型:

防护 检测 响应 恢复

④ P2DR 模型:

防护 检测 响应 安全策略

⑤ WPDRRC模型:

预警 保护 检测 响应 恢复 反击

信息安全的基本目标

真实性 保密性 完整性 不可否认性 可控性 可用性 可审查性

密码学的三大目标(CIA)

Confidentiality 机密性(保密性):确保信息未经非授权的访问,避免信息泄露。

Integrity 完整性:防止信息非法的修改和毁坏,包括保证信息的不可抵赖性和真实性。

Availability 可用性:保证信息及时且可靠地访问和使用

防火墙的体系结构

① 双重宿主主机体系结构:

以一台双重宿主主机作为防火墙系统的主体,将内外网分离

②(被)屏蔽主机体系结构:

由一台主机同外部网连接,该主机代理内部网和外部网的通信

③(被)屏蔽子网体系结构

由 DMZ 网络、外部路由器、内部路由器以及堡垒主机构成防火墙系统。

外部路由器保护 DMZ和内网、内部路由器隔离 DMZ和内网

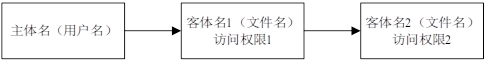

访问控制规则

(1)访问控制矩阵

|

主体名 |

客体名 |

访问权限 |

|

… |

… |

… |

(2)访问控制表(访问控制矩阵按列分解)

(3)权能表 (访问控制矩阵按行分解)

密码体制

① 明文空间 M: 全体明文的集合;

② 密文空间 C: 全体密文的集合;

③ 加密算法 E: 一组明文M到密文C的加密变换;

④ 解密算法 D: 一组密文C到明文M的加密变换;

⑤ 密钥空间 K: 包含加密密钥Ke和解密密钥Kd的全体密钥集合。

非对称密码体制

非对称密码体制是采用公钥与私钥两个数学相关密钥实现加密和解密的密码体系。对于SSH协议使用的就是非对称密码体制。

① 基于因子分解

② 基于离散对数

③ 基于椭圆曲线离散对数

根据数据段划分的密码体制

① 分组密码(具体可以参考 https://www.geeksforgeeks.org/ethical-hacking/block-cipher-modes-of-operation/)

电子密码本模式(Electronic Codebook, ECB)

填充密码块链接模式(Propagating cipher-block chaining, PCBC)

分组链接模式(Cipher-block chaining, CBC)

密文反馈模式(Cipher feedback, CFB)

输出反馈模式OFB(Output feedback, OFB)

计数器模式(Counter mode, CTR)

② 序列密码

![【URP】Unity[后处理]色彩调整ColorAdjustments](http://pic.xiahunao.cn/【URP】Unity[后处理]色彩调整ColorAdjustments)

![[LangChain] Runnable接口 - 1](http://pic.xiahunao.cn/[LangChain] Runnable接口 - 1)

)

)

)